15. Exemples de scripts▲

L'objectif de ce chapitre est de vous fournir une brû´ve explication de chaque script disponible avec ce didacticiel, et quels services ils fournissent. Ces scripts ne sont en aucun cas parfaits, et peuvent ne pas correspondre tout û fait û ce que vous en attendez. C'est une aide pour vous assister dans la crûˋation de scripts selon vos besoins. La premiû´re section indique la structure que j'ai ûˋtablie dans chaque script, ainsi nous pourrons retrouver notre chemin un peu plus facilement.

15-1. Structure du script rc.firewall.txt▲

Tous les scripts de ce didacticiel ont ûˋtûˋ ûˋcrits pour une structure spûˋcifique. La raison pour ûÏa est qu'ils sont assez similaires entre eux ce qui permet de faûÏon aisûˋe de voir les diffûˋrences. Cette structure est û peu prû´s bien documentûˋe dans ce bref chapitre. Il vous donnera une idûˋe de pourquoi ces scripts ont ûˋtûˋ ûˋcrits, et pourquoi j'ai choisi cette structure.

Mûˆme si c'est la structure que j'ai choisie, notez qu'elle peut ne pas ûˆtre la meilleure pour vos scripts. Elle vise une lecture et une comprûˋhension faciles pour nos besoins.

15-1-1. La structure▲

C'est la structure de tous les scripts de ce didacticiel. S'ils diffû´rent quelque part c'est probablement une erreur de ma part, sauf si spûˋcifiûˋ explicitement.

- Configuration - En premier lieu, nous avons les options de configuration que le reste du script utilisera. Les options de configuration seront toujours les premiû´res dans chaque script.

| 1.1. | Internet - C'est la section de configuration qui concerne la connexion Internet. Vous pouvez la passer si vous n'avez pas de connexion Internet. Notez qu'il pourrait y avoir davantage de sous-sections ici, mais nous n'indiquons que celles concernant l'Internet.

|

||||

| 1.2. | LAN - S'il y a un rûˋseau local derriû´re le pare-feu, nous ajouterons les options le concernant ici. C'est le cas la plupart du temps, donc cette section sera toujours disponible. | ||||

| 1.3. | DMZ - Si nûˋcessaire, nous ajouterons la configuration de la DMZ ici. Beaucoup de scripts n'ont pas cette section, principalement parce que dans un rûˋseau domestique, ou pour une petite entreprise il n'y en a pas. | ||||

| 1.4. | Localhost - Cette section concerne l'hûÇte local. Ces options ne changent pratiquement jamais. | ||||

| 1.5. | iptables - Section qui concerne la configuration spûˋcifique d'iptables. Dans la plupart des cas, elle ne nûˋcessite qu'une variable qui nous indique oû¿ iptables est situûˋ. | ||||

| 1.6. | Other - S'il y a d'autres options et variables spûˋcifiques, elles devront ûˆtre placûˋes dans la sous-section concernûˋe (si elles appartiennent û la connexion Internet, elles seront placûˋes dans la sous-section Internet, etc.). Si elles ne vont nulle part, elles seront placûˋes dans les sous-sections des options de configuration. |

- Module loading - Cette section contient une liste de modules. La premiû´re partie concerne les modules nûˋcessaires, la seconde les modules non optionnels.

| 2.1. | Required modules - Cette section contient les modules obligatoires et, peut-ûˆtre, des modules spûˋciaux qui ajoutent û la sûˋcuritûˋ ou des services supplûˋmentaires pour l'administrateur ou les clients. |

| 2.2. | Non-required modules - Section qui contient les modules non obligatoires pour les opûˋrations normales. Tous ces modules peuvent ûˆtre commentûˋs par dûˋfaut, si vous voulez ajouter le service en question dûˋcommentez-le. |

Notez que certains modules peuvent accroûÛtre la sûˋcuritûˋ, ou ajouter certaines possibilitûˋs, et donc peuvent ûˆtre ajoutûˋs mûˆme s'ils ne sont pas obligatoires. Ils seront indiquûˋs dans certains cas dans les scripts.

Dans les derniû´res versions d'iptables, les modules sont automatiquement chargûˋs, mais il vaut mieux, dans une perspective de contrûÇle, de les indiquer dans votre propre script. Par exemple, les assistants conntrack ne sont jamais chargûˋs automatiquement.

- proc configuration - Cette section concerne toute configuration particuliû´re nûˋcessaire pour le systû´me de fichiers proc. Si certaines de ces options sont obligatoires, elles seront listûˋes ici, elles sont commentûˋes par dûˋfaut, et indiquûˋes comme configurations proc non obligatoires. Beaucoup de configurations proc utiles seront indiquûˋes, mais pas toutes et de loin.

| 3.1. | Required proc configuration - Section qui contient les configurations proc obligatoires pour que le script fonctionne. Elle peut aussi contenir des configurations qui accroissent la sûˋcuritûˋ, ou ajoutent des services supplûˋmentaires pour l'administrateur ou les clients. |

| 3.2. | Non-required proc configuration - Cette section pourrait contenir les configurations proc non obligatoires, mais qui peuvent ûˆtre utiles. Elles sont toutes commentûˋes, car elles ne sont pas nûˋcessaires pour l'instant pour que le script fonctionne. Cette liste n'est de loin pas complû´te. |

- Rules set up - Maintenant le script est prûˆt pour y insûˋrer la table de rû´gles. J'ai choisi de diviser toutes les rû´gles en noms de table et de chaûÛne dans la table de rû´gles, pour rendre plus facile û lire ce qui suit. Toutes les chaûÛnes utilisateur spûˋcifiûˋes sont crûˋûˋes avant de faire quoi que ce soit d'autre. J'ai aussi choisi de placer les chaûÛnes et leurs spûˋcifications de rû´gles dans le mûˆme ordre que la sortie de la commande iptables -L.

| 4.1. | Filter table - En premier nous voyons la table filter et son contenu. En prioritûˋ nous configurons toutes les stratûˋgies de la table.

|

||||||||||||||||

| 4.2. | nat table - Aprû´s la table filtre occupons-nous de la table nat. Nous le faisons aprû´s la table filtre pour plusieurs raisons. La premiû´re, c'est que nous ne voulons pas activer l'ensemble du mûˋcanisme de forwarding et les fonctions NAT trop tûÇt, ce qui pourrait conduire les paquets û traverser le pare-feu au mauvais moment (i.e., quand le NAT est activûˋ, mais que les rû´gles de filtre ne le sont pas). Ainsi, je vois la table nat comme une sorte de couche qui se lie û la table filter et en quelque sorte l'entoure. La table filter sera donc le noyau, tandis que la table nat agira comme une couche autour de la table filter, et enfin la table mangle entourera la table nat comme une seconde couche. Ceci peut ûˆtre faux dans certaines perspectives, mais pas trop loin de la rûˋalitûˋ.

|

||||||||||||||||

| 4.3. | mangle table - La derniû´re table est la table mangle. Normalement, je n'utilise pas cette table, sauf pour des besoins spûˋcifiques, comme masquer toutes les machines pour utiliser le mûˆme TTL ou pour changer les champs TOS, etc. J'ai choisi de laisser ces parties du script plus ou moins vides, avec quelques exceptions dans lesquelles j'ai ajoutûˋ des exemples.

|

Nous expliquerons en dûˋtail comment chaque script est structurûˋ et pourquoi.

Notez que ces descriptions sont assez brû´ves, et doivent ûˆtre vues comme une explication assez rapide.

15-2. rc.firewall.txt▲

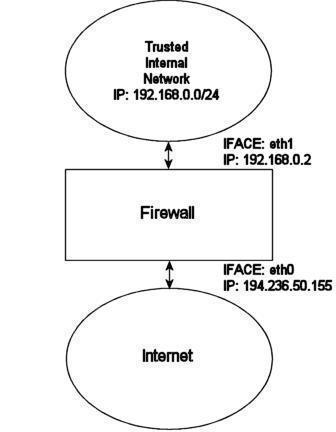

Le rc.firewall.txt est le noyau sur lequel le reste des scripts est basûˋ. Le chapitre Chapitreô 14,Fichier rc.firewall expliquera chaque dûˋtail du script. Il a ûˋtûˋ ûˋcrit principalement pour un rûˋseau domestique dual. Par exemple, vous avez un LAN et une connexion Internet. Ce script suppose ûˋgalement que vous avez une IP fixe vers l'Internet, et donc que vous n'utilisez pas DHCP, PPP ou SLIP ou un autre protocole qui assigne les IP automatiquement. Si vous cherchez un script pour cela, regardez de plus prû´s Sectionô 14.4, ô¨ô rc.DHCP.firewall.txtô ô£rc.DHCP.firewall.txt.

Le script rc.firewall.txt nûˋcessite que les options suivantes soient compilûˋes statiquement dans le noyau, ou comme modules. Sans cela des parties du script seront inutilisables. Vous pourrez avoir besoin de davantage d'options, tout dûˋpend de ce que vous voulez utiliser.

- CONFIG_NETFILTER

- CONFIG_IP_NF_CONNTRACK

- CONFIG_IP_NF_IPTABLES

- CONFIG_IP_NF_MATCH_LIMIT

- CONFIG_IP_NF_MATCH_STATE

- CONFIG_IP_NF_FILTER

- CONFIG_IP_NF_NAT

- CONFIG_IP_NF_TARGET_LOG

15-3. rc.DMZ.firewall.txt▲

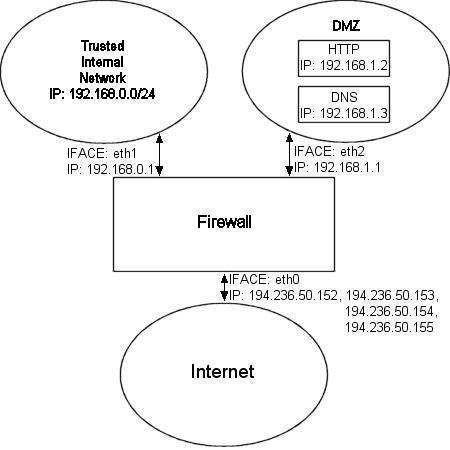

Le script rc.DMZ.firewall.txtJ.2.ô Exemple rc.DMZ.firewall script a ûˋtûˋ ûˋcrit pour les personnes qui ont un rûˋseau de confiance, une DMZ et une connexion Internet. La DMZ est dans ce cas NATûˋe pair û pair et nûˋcessite de faire de l'alias d'IP dans le pare-feu, i.e., la machine doit reconnaûÛtre les paquets de plus d'une IP. Il existe plusieurs moyens de faire cela, un de ceux-ci est de placer le NAT pair û pair, un autre est de crûˋer un sous-rûˋseau, donnant au pare-feu une IP interne et une externe. Vous pouvez alors placer ces IP sur la machine DMZ comme vous le voulez. Notez que ûÏa vous ô¨ô occuperaô ô£ deux adresses, une pour l'adresse de diffusion et l'autre pour l'adresse rûˋseau. C'est û vous de dûˋcider de l'implûˋmenter ou non. Ce didacticiel vous donne les outils pour crûˋer un pare-feu et faire du NAT, mais ne vous dira pas exactement tout en fonction de vos besoins spûˋcifiques.

Le script rc.DMZ.firewall.txt nûˋcessite que ces options soient compilûˋes dans votre noyau, soit de faûÏon statique soit comme modules. Sans ces options vous ne pourrez pas utiliser les fonctionnalitûˋs de ce script. Vous obtiendriez des erreurs sur les modules et les cibles/sauts ou les correspondances. Si vous envisagez de faire du contrûÇle de trafic ou quelque chose comme ûÏa, vous devez vûˋrifier que toutes les options obligatoires sont compilûˋes dans votre noyau.

- CONFIG_NETFILTER

- CONFIG_IP_NF_CONNTRACK

- CONFIG_IP_NF_IPTABLES

- CONFIG_IP_NF_MATCH_LIMIT

- CONFIG_IP_NF_MATCH_STATE

- CONFIG_IP_NF_FILTER

- CONFIG_IP_NF_NAT

- CONFIG_IP_NF_TARGET_LOG

Vous devez avoir deux rûˋseaux internes pour ce script comme vous pouvez le voir sur l'image. L'un utilise la plage IP 192.168.0.0/24 et correspond au rûˋseau de confiance. L'autre utilise la plage IP 192.168.1.0/24 et c'est la DMZ dans laquelle nous faisons du NAT pair û pair. Par exemple, si quelqu'un sur l'Internet envoie un paquet vers notre DNS_IP, nous utilisons DNAT pour expûˋdier ce paquet vers notre DNS sur le rûˋseau DMZ. Quand le DNS voit le paquet, il sera destinûˋ û l'adresse IP du rûˋseau interne DNS, et pas vers l'IP DNS externe. Si le paquet n'ûˋtait pas traduit, le DNS ne rûˋpondrait pas û ce paquet. Voyons û quoi ressemble le code DNATô :

$IPTABLES -t nat -A PREROUTING -p TCP -i $INET_IFACE -d $DNS_IP \

--dport 53 -j DNAT --to-destination $DMZ_DNS_IPEn premier, DNAT ne peut ûˆtre exûˋcutûˋ que dans la chaûÛne PREROUTING de la table nat. Le protocole TCP sur $INET_IFACE avec une destination IP qui apparie $DNS_IP, est dirigûˋ vers le port 53, qui est le port TCP pour la zone de transferts entre serveurs de noms. Ensuite nous spûˋcifions oû¿ nous voulons envoyer le paquet avec l'option --to-destination et lui donnons la valeur de la $DMZ_DNS_IP, en d'autres termes l'IP de notre rûˋseau DNS ou DMZ. C'est du DNAT de base. Aprû´s ûÏa la rûˋponse au paquet DNATûˋ est envoyûˋe au pare-feu, qui le ô¨ô dûˋNATeô ô£ automatiquement.

Nous devrions en avoir suffisamment compris pour pouvoir saisir l'ensemble de ces scripts. S'il y a quelque chose que vous ne comprenez pas dans ce didacticiel, faites-moi un mail c'est sans doute une erreur de ma part.

15-4. rc.DHCP.firewall.txt▲

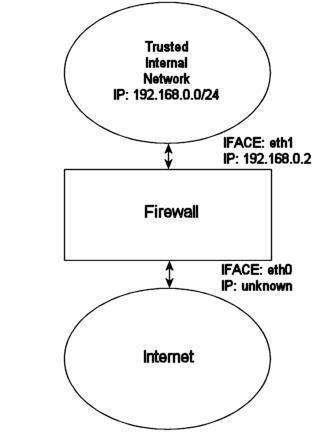

Le script rc.DHCP.firewall.txtJ.4.ô Exemple rc.DHCP.firewall script est û peu prû´s identique au Sectionô 14.2, ô¨ô rc.firewall.txtô ô£J.1.ô Exemple rc.firewall script. Cependant, il n'utilise pas la variable STATIC_IP, ce qui est la principale diffûˋrence avec le script rc.firewall.txt. La raison en est qu'il ne fonctionne pas avec une connexion IP dynamique. Les modifications û effectuer sur le script d'origine sont minimes, cependant, certaines personnes m'ont demandûˋ si ce script est une bonne solution. Il permet d'utiliser des connexions DHCP, PPP et SLIP pour l'Internet.

Le script rc.DHCP.firewall.txt nûˋcessite que les options suivantes soient compilûˋes statiquement dans le noyau, ou comme modules, pour fonctionner correctement.

- CONFIG_NETFILTER

- CONFIG_IP_NF_CONNTRACK

- CONFIG_IP_NF_IPTABLES

- CONFIG_IP_NF_MATCH_LIMIT

- CONFIG_IP_NF_MATCH_STATE

- CONFIG_IP_NF_FILTER

- CONFIG_IP_NF_NAT

- CONFIG_IP_NF_TARGET_MASQUERADE

- CONFIG_IP_NF_TARGET_LOG

Le principal changement dans ce script consiste en la suppression de la variable STATIC_IP et û supprimer toute rûˋfûˋrence û cette variable. Le script filtrera maintenant sur la variable INET_IFACE. En d'autres termes -d $STATIC_IP a ûˋtûˋ changûˋ en -i$INET_IFACE. C'est la seule modification qu'il est rûˋellement nûˋcessaire de faire.

Il y a plusieurs choses û penser. Nous ne pouvons pas faire de filtrage sur ce qui dûˋpend de la chaûÛne INPUT, par exemple, --in-interface $LAN_IFACE --dst $INET_IP. Ceci nous force û faire du filtrage uniquement sur les interfaces dans le cas oû¿ les machines internes doivent accûˋder û une IP Internet adressable. Un bon exemple est, si nous faisons tourner un serveur HTTP sur notre pare-feu. Si nous allons sur la page principale (i.e., http://192.168.0.1/), qui contient des liens statiques vers le mûˆme hûÇte (i.e., http://foobar.dyndns.net/fuubar.html), qui pourrait ûˆtre une solution dyndns, nous rencontrons un problû´me. La machine NATûˋe cherchera le DNS pour l'IP du serveur HTTP, et ensuite tentera d'accûˋder û cette IP. Dans le cas oû¿ nous filtrons sur l'interface et l'IP, la machine NATûˋe sera incapable d'accûˋder au HTTP, car la chaûÛne INPUT DROP les paquets. Ceci s'applique aussi dans le cas oû¿ nous avons une IP statique, mais dans ces cas nous pouvons contourner le problû´me en ajoutant des rû´gles qui sûˋlectionnent les paquets de l'interface LAN pour notre INET_IP, et les plaûÏons û ACCEPT.

Comme vous l'avez vu plus haut, ce peut ûˆtre une bonne idûˋe de faire un script qui traite les IP dynamiques d'une meilleure faûÏon. Nous pouvons par exemple faire un script qui rûˋcupû´re l'IP depuis ifconfig et l'ajoute û une variable, dans l'initialisation de la connexion Internet. Un bon moyen pour faire ûÏa serait d'utiliser, par exemple, les scripts ip-up fournis par pppd ou tout autre programme. Voir sur le site linuxguruz.org qui possû´de une quantitûˋ de scripts disponibles en tûˋlûˋchargement. Le lien est dans l'annexe Annexeô E,Annexeô E.ô Autres ressources et liens.

Ce script peut ûˆtre un peu moins sû£r que le rc.firewall.txt. Je vous prûˋviens qu'il est davantage ouvert aux attaques depuis l'extûˋrieur.

Il est ûˋgalement possible d'ajouter certaines choses comme cela dans votre scriptô :

INET_IP=`ifconfig $INET_IFACE | grep inet | cut -d : -f 2 | \

cut -d ' ' -f 1`La commande ci-dessus rûˋcupû´re automatiquement l'adresse IP de la variable $INET_IFACE, affiche la ligne qui contient l'adresse IP et la transforme en une adresse IP gûˋrable. Pour une faûÏon plus ûˋlaborûˋe de faire ceci, vous pouvez appliquer des bouts de code disponibles dans le script retreiveip.txt, qui rûˋcupû´re automatiquement votre adresse IP Internet quand vous lancez le script. Notez que cette faûÏon de faire peut conduire û un comportement un peu alûˋatoire, comme le blocage des connexions depuis votre pare-feu en interne. Les comportements ûˋtranges les plus courants sont dûˋcrits dans la liste suivante.

- Si le script est lancûˋ depuis un script exûˋcutûˋ par exemple, par le dûˋmon PPP, il suspendra toutes les connexions actives û cause des rû´gles NEW non-SYN (voir la section Sectionô B.2, ô¨ô Paquets NEW non-SYNô ô£B.2.ô Paquets NEW non-SYN).

- Si vous avez des rû´gles statiques, il est plus difficile d'ajouter et d'enlever ces rû´gles tout le temps, sans modifier celles dûˋjû existantes. Par exemple, si vous voulez bloquer l'accû´s des hûÇtes de votre LAN au pare-feu, mais en mûˆme temps exûˋcuter un script depuis le dûˋmon PPP, comment ferez-vous sans effacer vos rû´gles actives qui bloquent le LANô ?

- Ce n'est pas nûˋcessairement compliquûˋ, mais peut conduire û des compromis sur la sûˋcuritûˋ. Si le script est trû´s simple, il est facile de corriger les problû´mes.

15-5. rc.UTIN.firewall.txt▲

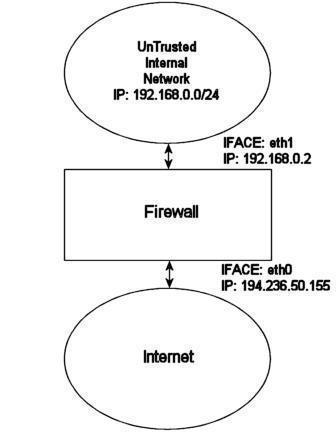

Le script rc.UTIN.firewall.txtJ.3.ô Exemple rc.UTIN.firewall script bloque le LAN qui est situûˋ derriû´re nous. En d'autres termes, nous ne faisons pas confiance aux rûˋseaux auxquels nous sommes connectûˋs. Nous n'autorisons personne de notre LAN û se connecter û l'Internet, sauf pour des tûÂches spûˋcifiques. Les seules choses autorisûˋes sont les accû´s POP3, HTTP et FTP. Nous ne faisons ûˋgalement pas confiance aux utilisateurs internes pour accûˋder au pare-feu comme pour les utilisateurs sur l'Internet.

Le script rc.UTIN.firewall.txt nûˋcessite que les options suivantes soient compilûˋes en statique dans le noyau, ou en modules. Sans une ou plusieurs des ces options, le script ne fonctionnera pas correctement ou sera mûˆme inutilisable. Si vous modifiez ce script vous aurez peut ûˆtre besoin d'options supplûˋmentaires qui devront aussi ûˆtre compilûˋes dans le noyau.

- CONFIG_NETFILTER

- CONFIG_IP_NF_CONNTRACK

- CONFIG_IP_NF_IPTABLES

- CONFIG_IP_NF_MATCH_LIMIT

- CONFIG_IP_NF_MATCH_STATE

- CONFIG_IP_NF_FILTER

- CONFIG_IP_NF_NAT

- CONFIG_IP_NF_TARGET_LOG

Le script suit la rû´gle d'or de ne faire confiance û personne, pas mûˆme en vos propres employûˋs. C'est malheureux û dire, mais une grande partie du hacking/cracking dans une entreprise provient du personnel interne. Ce script vous donne quelques clûˋs pour remûˋdier û ûÏa. Il n'est pas trû´s diffûˋrent du script rc.firewall.txt.

15-6. rc.test-iptables.txt▲

Le script rc.test-iptables.txtJ.6.ô Exemple rc.test-iptables script peut ûˆtre utilisûˋ pour tester toutes les diffûˋrentes chaûÛnes, mais il peut nûˋcessiter quelques adaptations en fonction de votre configuration, comme l'activation de l'ip_forwarding, ou le masquerading, etc. Il fonctionnera dans la plupart des cas, si vous avez une configuration avec des tables de base chargûˋes dans le noyau. Certaines cibles LOG sont activûˋes ce qui permet de journaliser les requûˆtes et les rûˋponses aux pings. De cette faûÏon vous aurez des informations sur les chaûÛnes traversûˋes et dans quel ordre. Par exemple, lancez ce script et faitesô :

ping -c 1 host.on.the.internetet tail -n 0 -f /var/log/messages pendant que vous exûˋcutez la premiû´re commande. Ceci vous indiquera les diverses chaûÛnes utilisûˋes, et dans quel ordre, jusqu'û ce que les entrûˋes du journal s'arrûˆtent pour quelque raison.

Ce script a ûˋtûˋ ûˋcrit dans un but de test uniquement. En d'autres termes, ce n'est pas une bonne idûˋe d'avoir des rû´gles comme celles-lû qui journalisent tout, car vos fichiers de log se rempliront trû´s vite et il pourrait ûˆtre confrontûˋ û une attaque de type DoS.

15-7. rc.flush-iptables.txt▲

Le script rc.flush-iptables.txtrc.flush-iptables.txtJ.5.ô Exemple rc.flush-iptables script ne devrait pas ûˆtre appelûˋ script û proprement parler. Ce script rûˋinitialise toutes les tables et les rû´gles. Il commence en activant par dûˋfaut les stratûˋgies en mode ACCEPT sur les chaûÛnes INPUT, OUTPUT et FORWARD de la table filter. Aprû´s ûÏa nous rûˋinitialisons les stratûˋgies des chaûÛnes PREROUTING, POSTROUTING et OUTPUT de la table nat. Nous faisons ûÏa en premier ainsi nous ne sommes pas gûˆnûˋs par les fermetures de connexion. Ce script a pour but la mise en place de votre pare-feu et le tester.

Aprû´s cela nous rûˋinitialisons toutes les chaûÛnes, en premier la table filter et ensuite la table NAT. De cette faûÏon nous savons qu'il n'y a pas de rû´gles redondantes. Quand tout ceci est fait, nous passons û la section suivante dans laquelle nous supprimons toutes les chaûÛnes utilisateur dans les tables NAT et filter. Quand cette ûˋtape est terminûˋe, nous considûˋrons que le script est achevûˋ. Vous pouvez ajouter des rû´gles pour rûˋinitialiser votre table mangle si vous l'utilisez.

Un dernier mot. Certaines personnes m'ont demandûˋ de mettre ce script dans la syntaxe du rc.firewall original utilisûˋ par Red Hat Linux oû¿ vous tapez quelque chose comme rc.firewall start et le script dûˋmarre. Cependant, je ne l'ai pas fait, car il s'agit d'un didacticiel destinûˋ û vous donner des idûˋes, et il ne devra pas grossir dûˋmesurûˋment avec des syntaxes particuliû´res. Ajouter des syntaxes et autres scripts shell peut aussi le rendre plus difficile û lire.

15-8. Limit-match.txt▲

Le script limit-match.txt est un miroir du script test qui vous permet de tester la correspondance limit et de voir comment elle fonctionne. Chargez ce script, et ensuite envoyez des paquets û diffûˋrents intervalles. Toutes les rûˋponses seront bloquûˋes jusqu'û ce que le seuil limite soit atteint.

#!/bin/bash

#

# limit-match.txt - Example rule on how the limit match could be used.

#

# Copyright (C) 2001 Oskar Andreasson <bluefluxATkoffeinDOTnet>

#

# This program is free software; you can redistribute it and/or modify

# it under the terms of the GNU General Public License as published by

# the Free Software Foundation; version 2 of the License.

#

# This program is distributed in the hope that it will be useful,

# but WITHOUT ANY WARRANTY; without even the implied warranty of

# MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

# GNU General Public License for more details.

#

# You should have received a copy of the GNU General Public License

# along with this program or from the site that you downloaded it

# from; if not, write to the Free Software Foundation, Inc., 59 Temple

# Place, Suite 330, Boston, MA 02111-1307 USA

#

iptables -A INPUT -p icmp --icmp-type echo-reply -m limit --limit \

3/minute --limit-burst 5 -j DROP15-9. Pid-owner.txt▲

Le script pid-owner.txt est un petit exemple qui indique comment vous pouvez utiliser la correspondance PID. Il ne fait rien de rûˋel, mais vous permet une fois exûˋcutûˋ la commande iptables -L -v de savoir quelle rû´gle est actuellement examinûˋe.

#!/bin/bash

#

# pid-owner.txt - Example rule on how the pid-owner match could be used.

#

# Copyright (C) 2001 Oskar Andreasson <bluefluxATkoffeinDOTnet>

#

# This program is free software; you can redistribute it and/or modify

# it under the terms of the GNU General Public License as published by

# the Free Software Foundation; version 2 of the License.

#

# This program is distributed in the hope that it will be useful,

# but WITHOUT ANY WARRANTY; without even the implied warranty of

# MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

# GNU General Public License for more details.

#

# You should have received a copy of the GNU General Public License

# along with this program or from the site that you downloaded it

# from; if not, write to the Free Software Foundation, Inc., 59 Temple

# Place, Suite 330, Boston, MA 02111-1307 USA

#

PID=`ps aux |grep inetd |head -n 1 |cut -b 10-14`

/usr/local/sbin/iptables -A OUTPUT -p TCP -m owner --pid-owner $PID -j ACCEPT15-10. Recent-match.txt▲

Ce script recent-match.txt indique comment la correspondance recent est utilisûˋe. Pour une explication complû´te regardez la section Sectionô 10.3.19, ô¨ô Correspondance Recentô ô£ du Chapitreô 11,Correspondances Iptables.

#!/bin/bash

#

# recent-match.txt - Example rule on how the recent match could be used.

#

# Copyright (C) 2005 Oskar Andreasson <bluefluxATkoffeinDOTnet>

#

# This program is free software; you can redistribute it and/or modify

# it under the terms of the GNU General Public License as published by

# the Free Software Foundation; version 2 of the License.

#

# This program is distributed in the hope that it will be useful,

# but WITHOUT ANY WARRANTY; without even the implied warranty of

# MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

# GNU General Public License for more details.

#

# You should have received a copy of the GNU General Public License

# along with this program or from the site that you downloaded it

# from; if not, write to the Free Software Foundation, Inc., 59 Temple

# Place, Suite 330, Boston, MA 02111-1307 USA

#

iptables -N http-recent

iptables -N http-recent-final

iptables -N http-recent-final1

iptables -N http-recent-final2

iptables -A INPUT -p tcp --dport 80 -j http-recent

#

# http-recent-final, has this connection been deleted from httplist or not?

#

#

iptables -A http-recent-final -p tcp -m recent --name httplist -j \

http-recent-final1

iptables -A http-recent-final -p tcp -m recent --name http-recent-final -j \

http-recent-final2

#

# http-recent-final1, this chain deletes the connection from the httplist

# and adds a new entry to the http-recent-final

#

iptables -A http-recent-final1 -p tcp -m recent --name httplist \

--tcp-flags SYN,ACK,FIN FIN,ACK --close -j ACCEPT

iptables -A http-recent-final1 -p tcp -m recent --name http-recent-final \

--tcp-flags SYN,ACK,FIN FIN,ACK --set -j ACCEPT

#

# http-recent-final2, this chain allows final traffic from non-closed host

# and listens for the final FIN and FIN,ACK handshake.

#

iptables -A http-recent-final2 -p tcp --tcp-flags SYN,ACK NONE -m recent \

--name http-recent-final --update -j ACCEPT

iptables -A http-recent-final2 -p tcp --tcp-flags SYN,ACK ACK -m recent \

--name http-recent-final --update -j ACCEPT

iptables -A http-recent-final2 -p tcp -m recent --name http-recent-final \

--tcp-flags SYN,ACK,FIN FIN --update -j ACCEPT

iptables -A http-recent-final2 -p tcp -m recent --name http-recent-final \

--tcp-flags SYN,ACK,FIN FIN,ACK --close -j ACCEPT

#

# http-recent chain, our homebrew state tracking system.

#

# Initial stage of the tcp connection SYN/ACK handshake

iptables -A http-recent -p tcp --tcp-flags SYN,ACK,FIN,RST SYN -m recent \

--name httplist --set -j ACCEPT

iptables -A http-recent -p tcp --tcp-flags SYN,ACK,FIN,RST SYN,ACK -m recent \

--name httplist --update -j ACCEPT

# Note that at this state in a connection, RST packets are legal (see RFC 793).

iptables -A http-recent -p tcp --tcp-flags SYN,ACK,FIN ACK -m recent \

--name httplist --update -j ACCEPT

# Middle stage of tcp connection where data transportation takes place.

iptables -A http-recent -p tcp --tcp-flags SYN,ACK NONE -m recent \

--name httplist --update -j ACCEPT

iptables -A http-recent -p tcp --tcp-flags SYN,ACK ACK -m recent \

--name httplist --update -j ACCEPT

# Final stage of tcp connection where one of the parties tries to close the

# connection.

iptables -A http-recent -p tcp --tcp-flags SYN,FIN,ACK FIN -m recent \

--name httplist --update -j ACCEPT

iptables -A http-recent -p tcp --tcp-flags SYN,FIN,ACK FIN,ACK -m recent \

--name httplist -j http-recent-final

# Special case if the connection crashes for some reason. Malicious intent or

# no.

iptables -A http-recent -p tcp --tcp-flags SYN,FIN,ACK,RST RST -m recent \

--name httplist --remove -j ACCEPT15-11. Sid-owner.txt▲

Le script sid-owner.txt est un petit exemple montrant comment utiliser la correspondance SID. Il n'a rien de rûˋel, en lanûÏant la commande iptables -L -v vous verrez les rû´gles examinûˋes actuellement.

#!/bin/bash

#

# sid-owner.txt - Example rule on how the sid-owner match could be used.

#

# Copyright (C) 2001 Oskar Andreasson <bluefluxATkoffeinDOTnet>

#

# This program is free software; you can redistribute it and/or modify

# it under the terms of the GNU General Public License as published by

# the Free Software Foundation; version 2 of the License.

#

# This program is distributed in the hope that it will be useful,

# but WITHOUT ANY WARRANTY; without even the implied warranty of

# MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

# GNU General Public License for more details.

#

# You should have received a copy of the GNU General Public License

# along with this program or from the site that you downloaded it

# from; if not, write to the Free Software Foundation, Inc., 59 Temple

# Place, Suite 330, Boston, MA 02111-1307 USA

#

SID=`ps -eo sid,args |grep httpd |head -n 1 |cut -b 1-5`

/usr/local/sbin/iptables -A OUTPUT -p TCP -m owner --sid-owner $SID -j ACCEPT15-12. Ttl-inc.txt▲

Un petit exemple ttl-inc.txt. Il indique comment rendre invisible le pare-feu/routeur aux traceroutes, lesquels rûˋvû´lent beaucoup d'informations utiles aux attaquants possibles.

#!/bin/bash

#

# ttl-inc.txt - short script to increase TTL of all packets on port 33434 - 33542

#

# Copyright (C) 2001 Oskar Andreasson <bluefluxATkoffeinDOTnet>

#

# This program is free software; you can redistribute it and/or modify

# it under the terms of the GNU General Public License as published by

# the Free Software Foundation; version 2 of the License.

#

# This program is distributed in the hope that it will be useful,

# but WITHOUT ANY WARRANTY; without even the implied warranty of

# MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

# GNU General Public License for more details.

#

# You should have received a copy of the GNU General Public License

# along with this program or from the site that you downloaded it

# from; if not, write to the Free Software Foundation, Inc., 59 Temple

# Place, Suite 330, Boston, MA 02111-1307 USA

#

/usr/local/sbin/iptables -t mangle -A PREROUTING -p TCP --dport 33434:33542 -j \

TTL --ttl-inc 115-13. iptables-save ruleset▲

Un petit exemple de script utilisûˋ dans le chapitre Chapitreô 9,Sauvegarde et restauration des tables de rû´gles importantes pour illustrer comment iptables-save peut ûˆtre utilisûˋ. Ce script ne doit ûˆtre utilisûˋ que comme une rûˋfûˋrence, il ne fonctionne pas.

#!/bin/bash

#

# iptsave-ruleset.txt - Example script used to create iptables-save data.

#

# Copyright (C) 2001 Oskar Andreasson <bluefluxATkoffeinDOTnet>

#

# This program is free software; you can redistribute it and/or modify

# it under the terms of the GNU General Public License as published by

# the Free Software Foundation; version 2 of the License.

#

# This program is distributed in the hope that it will be useful,

# but WITHOUT ANY WARRANTY; without even the implied warranty of

# MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

# GNU General Public License for more details.

#

# You should have received a copy of the GNU General Public License

# along with this program or from the site that you downloaded it

# from; if not, write to the Free Software Foundation, Inc., 59 Temple

# Place, Suite 330, Boston, MA 02111-1307 USA

#

INET_IFACE="eth0"

INET_IP="195.233.192.1"

LAN_IFACE="eth1"

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A OUTPUT -m state --state NEW,ESTABLISHED,RELATED -j ACCEPT

iptables -A FORWARD -i $INET_IFACE -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A FORWARD -i $LAN_IFACE -m state --state NEW,ESTABLISHED,RELATED -j ACCEPT

iptables -t nat -A POSTROUTING -o $INET_IFACE -j SNAT --to-source $INET_IP15-14. Prochain chapitre▲

Dans le prochain chapitre nous verrons certaines interfaces graphiques disponibles pour iptables et netfilter. C'est loin d'ûˆtre une liste complû´te de toutes les interfaces existantes. Ces interfaces tentent principalement de simplifier la crûˋation de scripts iptables, et vous permettent de gagner du temps.