16. Interfaces utilisateur graphiques pour iptables/netfilter▲

Un aspect d'iptables et de netfilter que nous n'avons pas encore vu, est l'interface utilisateur graphique. Un des principaux problû´mes avec ces interfaces est que netfilter est trû´s complexe, ce qui peut produire des effets ûˋtranges. Pour cette raison, ce peut ûˆtre une tûÂche dûˋcourageante de crûˋer ce type d'interfaces.

Plusieurs personnes et organismes ont essayûˋ de crûˋer des interfaces graphiques pour netfilter et iptables, certaines avec succû´s, d'autres ont abandonnûˋ aprû´s un certain temps. Ce chapitre est une petite compilation de certaines interfaces graphiques qu'il peut ûˆtre intûˋressant de regarder.

16-1. fwbuilder▲

Firewall Builder, ou simplement fwbuilder, est un outil extrûˆmement souple et puissant qui peut ûˆtre utilisûˋ pour crûˋer vos propres pare-feux, ou pour maintenir plusieurs pare-feux. Il peut ûˆtre utilisûˋ pour crûˋer plusieurs stratûˋgies de pare-feux diffûˋrentes, incluant iptables (Linux 2.4 et 2.6), ipfilter (FreeBSD, NetBSD, etc.), OpenBSD pf et, avec un module qui doit ûˆtre achetûˋ, Cisco PIX.

Fwbuilder a beaucoup de succû´s et continue d'ûˆtre dûˋveloppûˋ. Il fonctionne sur un systû´me hûÇte sûˋparûˋ, sur lequel vous crûˋez vos fichiers de stratûˋgies, il les copie ensuite et les exûˋcute sur le systû´me cible. Il peut maintenir depuis une simple table de rû´gles jusqu'û de plus importantes et compliquûˋes. Il a ûˋgalement des possibilitûˋs d'extensions selon les diffûˋrentes versions d'iptables, en fonction des cibles/correspondances disponibles sur chaque systû´me, etc. Le rûˋsultat peut ûˆtre sauvegardûˋ dans un fichier xml, ou un fichier de configuration (ex. les scripts pare-feux).

Vous pouvez voir la ô¨ô configurationô ô£ du pare-feu dans l'exemple suivant, et les principaux menus de fwbuilder. Fwbuilder peut ûˆtre trouvûˋ sur http://www.fwbuilder.org.

16-2. Projet Turtle Firewall▲

Turtle Firewall est une excellente, bien que simple, interface pour iptables. Il est intûˋgrûˋ dans Webmin (une interface d'administration web). Il est assez basique, et ne peut supporter des modifications complexes comme fwbuilder, mais il est trû´s capable de maintenir des plus simples pare-feux û certains plus avancûˋs.

Un gros avantage avec Turtle Firewall est qu'il est basûˋ sur une interface web, et donc peut ûˆtre contrûÇlûˋ û distance d'une maniû´re complû´tement diffûˋrente de fwbuilder et de la plupart des autres outils. Bien sû£r, il prûˋsente plus de risques en termes de sûˋcuritûˋ, car Webmin est un service supplûˋmentaire sûˋparûˋ fonctionnant sur le pare-feu lui-mûˆme.

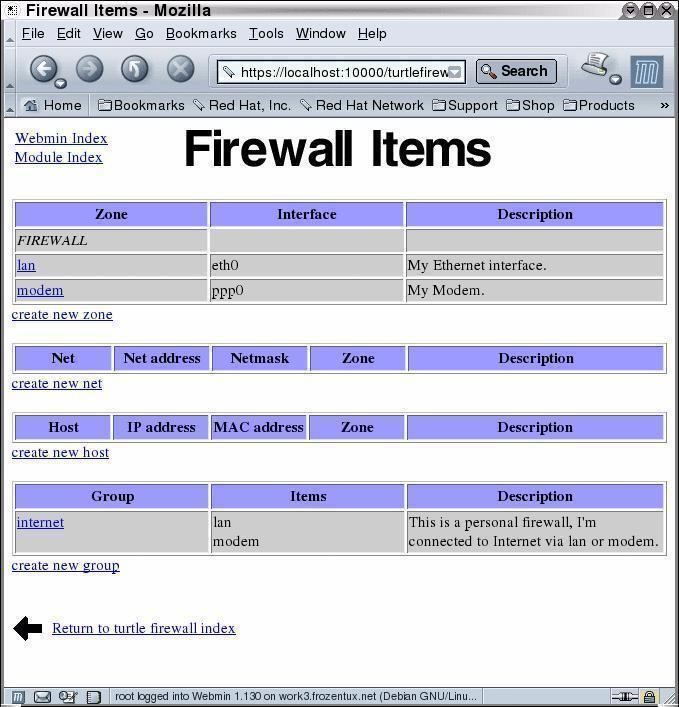

La capture d'ûˋcran ci-dessus montre les rubriques de Turtle Firewall, dans lesquelles vous pouvez configurer les interfaces rûˋseau, et d'autres choses.

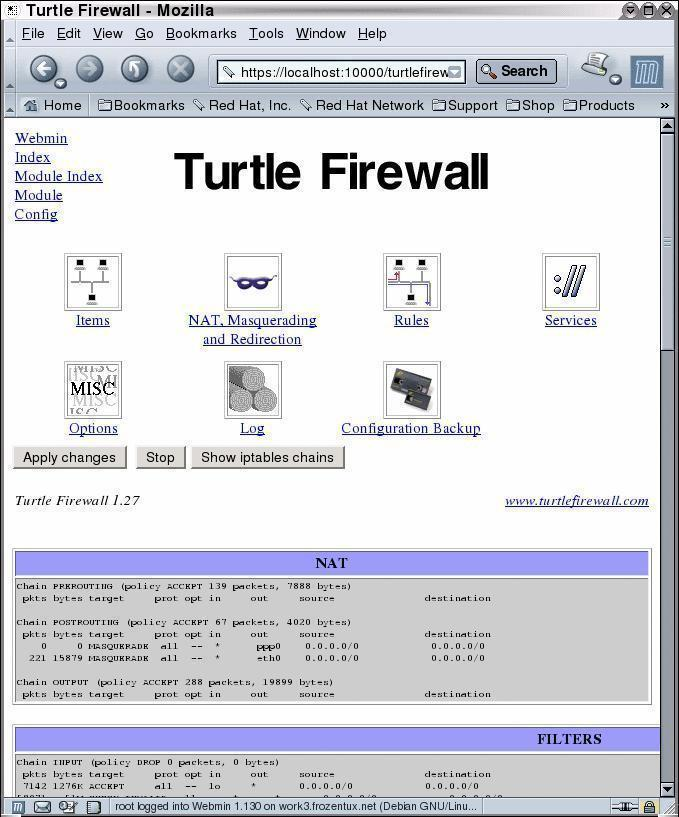

La derniû´re capture d'ûˋcran montre l'ûˋcran principal de Turtle Firewall, avec les rû´gles en bas de page. L'ensemble des rû´gles n'est pas affichûˋ, comme vous pouvez le voir, mais vous avez une idûˋe gûˋnûˋrale de son fonctionnement.

16-3. Integrated Secure Communications System▲

Integrated Secure Communications System, ou en plus court ISCS, est encore en phase de dûˋveloppement, et aucune version publique n'est disponible. Cependant, il semblerait ûˆtre un outil trû´s utile une fois finalisûˋ. Le dûˋveloppeur a des exigences trû´s ûˋlevûˋes, et c'est la principale raison pour laquelle il n'est pas encore terminûˋ. ISCS intû´gre diverses fonctionnalitûˋs dans une seule interface d'administration. De faûÏon basique, ceci indique qu'une fois le projet rûˋalisûˋ, pour pourrez configurer tous vos pare-feux depuis un point centralisûˋ en utilisant une seule interface graphique, incluant les VPN, VLAN, tunnel, syscontrol, etc.

Le but principal du dûˋveloppeur de ISCS est de simplifier l'administration est de supprimer les tûÂches fastidieuses pour les administrateurs, et ainsi ûˋconomiser des heures de travail. Ceci est rûˋalisûˋ en joignant les stratûˋgies, ensuite le programme crûˋe les tables de rû´gles et les ô¨ô envoieô ô£ vers des ô¨ô points d'exûˋcutionô ô£ (ex. pare-feux, proxies, etc.). L'administrateur n'a pas û ûˋcrire les tables de rû´gles, mais simplement dûˋfinir les stratûˋgies qui seront exûˋcutûˋes par ISCS.

Cet outil n'est pas encore achevûˋ, comme je l'ai ûˋcrit. Cependant, j'ai ûˋtûˋ en contact avec le principal dûˋveloppeur du projet, et c'est rûˋellement un travail trû´s important. Quand il sera fini, je crois qu'il sera un des meilleurs outils du marchûˋ. Vous pouvez trouver le projet ISCS sur http://iscs.sourceforge.net/.

Le principal dûˋveloppeur, John Sullivan, m'a dit de demander aux personnes intûˋressûˋes de l'aider dans le dûˋveloppement. Le projet est trû´s lourd, et il a vraiment besoin d'aide. Si vous ûˆtes capables de le faire, votre aide sera la bienvenue.

16-4. IPMenu▲

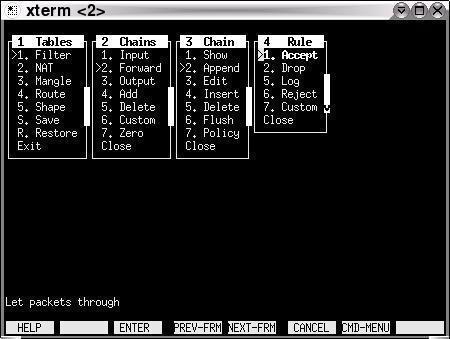

IPMenu est un programme trû´s utile, il est cependant simple û utiliser et ne demande pas trop de ressources ou de bande passante. C'est un programme en mode console, ainsi il fonctionne parfaitement avec une connexion SSH par exemple. Il s'exûˋcute trû´s bien sur des machines possûˋdant un vieux modem.

Comme vous pouvez le voir sur l'image, il contient toutes les fonctionnalitûˋs d'iptables, incluant le filtrage, mangle et nat. Il peut aussi maintenir les tables de routage et la bande passante et sauvegarder et restaurer les tables de rû´gles.

Comme vous l'avez vu dans l'image prûˋcûˋdente, le programme est plutûÇt basique, mais il convient dans la plupart des cas. En premier, il est trû´s simple, et peut ûˆtre utilisûˋ pour l'administration û distance, et fonctionne avec SSH via une console standard, il est ûˋgalement sûˋcurisûˋ. Vous pouvez trouver le programme sur http://users.pandora.be/stes/?page=page_16#L16-4l.

16-5. Easy Firewall Generator▲

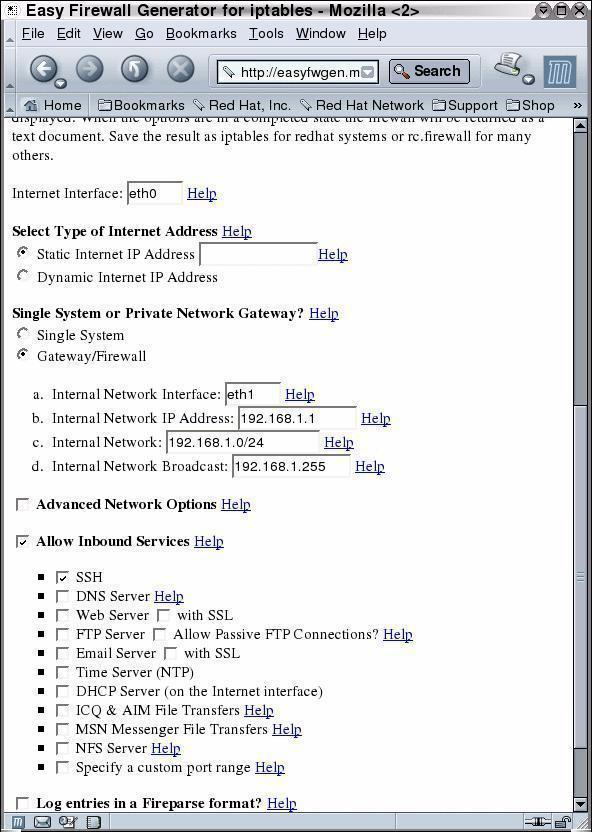

Easy Firewall Generator est un autre dûˋveloppement intûˋressant. De faûÏon basique, c'est une page web PHP dans laquelle vous spûˋcifiez les options de votre pare-feu, ensuite la configuration se fait en cliquant sur un bouton, ce qui gûˋnû´re une table de rû´gles iptables que vous pouvez utiliser.

Le script contient toutes les rû´gles de base, avec en plus certaines autres destinûˋes û contenir des modû´les insolites dans les paquets. Il contient aussi les modifications sysctl IP spûˋcifiques qui peuvent ûˆtre nûˋcessaires, le chargement des modules, etc. La table de rû´gles est ûˋcrite dans le format init.d de red Hat.

Cette capture d'ûˋcran montre une des ûˋtapes finales de la configuration du script du pare-feu crûˋûˋ par le programme. Vous pouvez trouver plus d'informations sur http://easyfwgen.morizot.net/.

16-6. Partie suivante▲

Dans ce chapitre nous avons vu ce que nous pouvons faire avec certaines interfaces graphiques. Notez qu'il existe beaucoup plus d'interfaces sur le marchûˋ. La plupart d'entre elles sont open source et libres d'utilisation, tandis que certaines sont des applications commerciales qui nûˋcessitent d'ûˆtre achetûˋes pour obtenir un support ou une fonctionnalitûˋ complets.