5. Introduction У la traduction d'adresse rУЉseau▲

Le NAT est une des plus grosses attractions de Linux et iptables aujourd'hui. Au lieu d'utiliser une troisiУЈme solution coУЛteuse comme Cisco PIX, etc., nombre de petites entreprises et d'utilisateurs privУЉs ont choisi de fonctionner avec ces solutions. Une des principales raisons est qu'elle est bon marchУЉ et sУЛre. Elle peut fonctionner sur un ordinateur ancien, une distribution Linux rУЉcente que vous pouvez tУЉlУЉcharger gratuitement sur l'Internet, une carte rУЉseau ou deux, et le cУЂblage.

Ce chapitre dУЉcrira la thУЉorie de base sur le NAT, comment il peut УЊtre utilisУЉ, comment il fonctionne et ce У quoi vous devez rУЉflУЉchir avant de commencer У travailler sur ces sujets.

5-1. Comment le Nat est utilisУЉ, termes et expressions de base▲

У la base, le NAT permet У un ou plusieurs hУДtes de partager la mУЊme adresse IP. Par exemple, vous avez un rУЉseau local composУЉ de 5-10 clients. Leur adresse de passerelle par dУЉfaut pointe vers un serveur NAT. Normalement le paquet sera simplement transmis par la machine passerelle, mais dans le cas d'un serveur NAT c'est un peu diffУЉrent.

Les serveurs NAT traduisent les adresses source et destination des paquets en adresses diffУЉrentes. Le serveur NAT reУЇoit le paquet, rУЉУЉcrit les adresses source et/ou destination et ensuite recalcule la somme de contrУДle du paquet. Une des utilisations les plus courantes du NAT est la fonction SNAT (Traduction d'Adresse RУЉseau Source). De faУЇon basique, il est utilisУЉ dans l'exemple au-dessus si nous n'avons pas les moyens ou ne voyons pas l'intУЉrУЊt d'avoir une adresse IP publique pour chacun des clients. Dans ce cas, nous utilisons une de nos IP privУЉes du rУЉseau local (par exemple, 192.168.1.0/24). SNAT traduira toutes les adresses 192.168.1.0 en sa propre IP publique (par exemple, 217.115.95.34). De cette faУЇon, il y aura 5-10 clients ou beaucoup plus qui utiliseront la mУЊme IP partagУЉe.

Il existe aussi une chose appelУЉe DNAT, qui peut УЊtre extrУЊmement utile quand elle est utilisУЉe avec la configuration des serveurs. En premier, vous pouvez en attendre le plus grand bien pour УЉconomiser de l'espace IP, ensuite, vous pouvez rendre plus ou moins impУЉnУЉtrable un pare-feu entre votre serveur et le serveur rУЉel de faУЇon aisУЉe, ou simplement partager une IP entre plusieurs serveurs sУЉparУЉs physiquement. Par exemple, nous pouvons faire tourner un serveur web et ftp sur la mУЊme machine, tandis qu'il existe une machine physiquement distincte contenant diffУЉrents services d'IRC que les employУЉs travaillant У domicile ou УЉtant sur la route peuvent utiliser en relation avec le personnel sur le site de l'entreprise. Nous pouvons alors faire fonctionner tous ces services sur la mУЊme IP depuis l'extУЉrieur via DNAT.

L'exemple ci-dessus est aussi basУЉ sur des ports sУЉparУЉs, souvent appelУЉs PNAT. Nous ne nous rУЉfУЉrons pas trУЈs souvent У ce terme, car il est inclus dans les fonctionnalitУЉs DNAT et SNAT de Netfilter.

Dans Linux, il existe actuellement deux types sУЉparУЉs de NAT, Fast-NAT ou Netfilter-NAT. Fast-NAT est implУЉmentУЉ dans le code du routage IP du noyau Linux, tandis que Netfilter-NAT est aussi implУЉmentУЉ dans le noyau, mais У l'intУЉrieur du code netfilter. Dans ce didacticiel nous ne verrons pas en dУЉtail le code du routage IP, sauf pour quelques notes. Fast-NAT est gУЉnУЉralement appelУЉ par ce nom, car il est plus rapide que le code NAT netfilter. Il ne garde pas la trace des connexions. Le traУЇage de connexion prend de la puissance processeur, et le ralentit, ce qui est une des principales raisons pour laquelle Fast-NAT est plus rapide que Netfilter-NAT. Comme nous l'avons dit, le mauvais cУДtУЉ de Fast-NAT est qu'il ne trace pas les connexions, ce qui indique qu'il ne sera pas capable de faire du SNAT correctement pour l'ensemble des rУЉseaux, ni capable de faire du NAT sur des protocoles complexes comme FTP, IRC et d'autres que Netfilter-NAT est capable de faire trУЈs bien.

Un mot pour finir, un synonyme de SNAT est le terme Masquerade (masquage/usurpation). Dans Netfilter, masquerade est У peu prУЈs la mУЊme chose que SNAT avec la diffУЉrence que le masquerading traduira automatiquement la nouvelle IP source en adresse IP par dУЉfaut de l'interface rУЉseau externe.

5-2. Divergences sur l'utilisation du NAT▲

Comme nous l'avons vu, il existe quelques divergences mineures sur l'utilisation du NAT. Le problУЈme principal est que certains protocoles et applications peuvent ne pas fonctionner du tout. Heureusement, ces applications ne sont pas trУЈs communes dans les rУЉseaux que vous administrez, et dans certains cas, УЇa ne crУЉera pas de souci.

Le second problУЈme est que les applications et protocoles ne fonctionneront que partiellement. Ces protocoles sont plus communs que ceux qui ne fonctionnent pas du tout. Si des protocoles complexes continuent У УЊtre dУЉveloppУЉs, c'est un problУЈme continuel avec lequel nous devrons vivre. SpУЉcialement si les protocoles ne sont pas standardisУЉs.

Le troisiУЈme, et plus gros problУЈme, У mon point de vue, est que l'utilisateur qui est situУЉ derriУЈre un serveur NAT pour accУЉder У une connexion Internet, aura du mal У exУЉcuter son propre serveur. Il pourra le faire, mais УЇa lui coУЛtera beaucoup de temps et de travail pour le mettre en place. Dans les entreprises, ceci est prУЉfУЉrable plutУДt que d'avoir des tonnes de serveurs lancУЉs par diffУЉrents employУЉs joignables depuis l'Internet, sans aucune supervision.

En derniУЈre remarque sur les divergences У propos du NAT, il devrait УЊtre fait mention que le NAT est actuellement plus ou moins du bidouillage. Le NAT est une bouУЉe de sauvetage, car le IANA et d'autres organisations ont prУЉvenu que l'Internet croissant de faУЇon exponentielle, les adresses IP seront bientУДt limitУЉes. Le NAT est une solution au problУЈme d'IPv4 (IP dont nous parlons jusqu'У prУЉsent fait partie d'IPv4, c'est-У -dire Internet Protocol version 4). La solution У long terme est le protocole IPv6, qui rУЉsout УЉgalement beaucoup d'autres problУЈmes. IPv6 assigne les adresses sur 128 bits, tandis que IPv4 sur 32 bits seulement. C'est un УЉnorme accroissement de l'espace d'adressage. Il peut sembler ridicule d'avoir suffisamment d'adresses pour fournir une adresse IP У chaque atome de la planУЈte, mais d'un autre cУДtУЉ, l'adressage IPv4 est trop rУЉduit maintenant. (NdT. Le protocole IPv6 devrait УЊtre dУЉployУЉ У peu prУЈs partout aujourd'hui, mais nous avons У faire У la politique des FAI qui freinent ce dУЉploiement pour pouvoir vendre plus cher les adresses en IPv4тІ).

5-3. Exemple d'une machine NAT en thУЉorie▲

Un petit scУЉnario thУЉorique dans lequel nous voulons faire du NAT entre 2 rУЉseaux diffУЉrents et une connexion Internet. Nous voulons connecter les deux rУЉseaux ensemble, ces deux rУЉseaux ayant accУЈs l'un У l'autre et У l'Internet. Nous verrons les questions de matУЉriel auxquelles vous devrez penser avant d'implУЉmenter une machine NAT.

5-3-1. Ce qui est nУЉcessaire pour une machine NAT▲

Avant d'aller plus loin, regardons d'abord quel type de matУЉriel est nУЉcessaire pour assembler une machine Linux faisant du NAT. Pour la plupart des petits rУЉseaux, ce n'est pas un problУЈme, mais si vous considУЉrez des grands rУЉseaux УЇa peut en devenir un. Le plus gros problУЈme avec le NAT est qu'il consomme des ressources trУЈs rapidement. Pour un petit rУЉseau privУЉ avec 1-10 utilisateurs, un 486 avec 32 Mo de RAM devrait suffire. Cependant, si vous avez 100 ou plus utilisateurs, vous devrez reconsidУЉrer le choix du matУЉriel. Bien sУЛr, il faut aussi considУЉrer la bande passante, et combien de connexions seront ouvertes en mУЊme temps. GУЉnУЉralement, des ordinateurs anciens et mis au rebu devraient faire l'affaire. En utilisant un ordinateur ancien, vous aurez un pare-feu trУЈs bon marchУЉ en comparaison d'autres pare-feux.

Vous devez УЉgalement penser au problУЈme des cartes rУЉseau. Combien de rУЉseaux sУЉparУЉs seront connectУЉs У votre machine NAT/pare-feuТ ? La plupart du temps il est suffit de connecter un rУЉseau У une connexion Internet. Si vous vous connectez У l'Internet via ethernet, vous devrez en principe avoir deux cartes ethernet, etc. Ce peut УЊtre une bonne idУЉe de choisir des cartes rУЉseau 10/100 mbits de bonne marque pour l'extensibilitУЉ, mais la plupart des cartes rУЉseau feront l'affaire pour autant que les pilotes soient intУЉgrУЉs dans le noyau Linux. Un mot sur ce sujetТ : УЉvitez d'utiliser des cartes rУЉseau qui n'ont pas de pilote intУЉgrУЉ dans le noyau des distributions Linux. J'ai trouvУЉ en plusieurs occasions des cartes rУЉseau de marques qui distribuent sУЉparУЉment les drivers et qui fonctionnent mal. Ils ne sont souvent pas trУЈs bien maintenus, et si vous utilisez ce type de matУЉriel vous avez une chance trУЈs mince qu'il fonctionne correctement avec les mises У jour successives des noyaux Linux. Ce qui veut dire que vous avez intУЉrУЊt У payer un petit peu plus cher pour vos cartes rУЉseau, mais УЇa se justifie.

Notez que, si vous installez un pare-feu sur du matУЉriel trУЈs ancien, essayez au moins d'utiliser les bus PCI ou mieux si possible. En prioritУЉ, les cartes rУЉseau pourront УЊtre utilisУЉes dans le futur lorsque vous ferez des mises У jour. Ainsi, les bus ISA sont extrУЊmement lents et lourds en ressources processeur.

Enfin, une chose У considУЉrer c'est combien de mУЉmoire vous mettrez sur la machine NAT/pare-feu. Le mieux est de mettre au moins 64 Mo, mУЊme s'il est possible de tourner avec 32 Mo. Le NAT ne consomme pas УЉnormУЉment de mУЉmoire, mais il peut УЊtre prudent d'en ajouter juste dans le cas oУЙ le trafic serait plus important que prУЉvu. (NdT. Le problУЈme ne devrait plus se poser maintenant que le ТЋТ standardТ ТЛ en RAM est de 512 Mo, voire 1024 Mo).

Comme vous pouvez le voir, il y a plusieurs choses У considУЉrer quand on parle de matУЉriel. Mais, pour УЊtre honnУЊte, dans la plupart des cas УЇa ne posera pas de problУЈme, У moins que vous installiez une machine NAT pour un gros rУЉseau. Pour un usage domestique, vous pouvez plus ou moins utiliser le matУЉriel que vous avez sous la main.

5-3-2. Emplacement des machines NAT▲

Ceci pourrait sembler simple, cependant, ce peut УЊtre plus ardu qu'on ne le penserait sur des gros rУЉseaux. En gУЉnУЉral, la machine NAT devrait УЊtre situУЉe en pУЉriphУЉrie du rУЉseau. Ceci, la plupart du temps, veut dire que les machines NAT et de filtrage sont les mУЊmes machines, bien sУЛr. Ainsi, si vous avez de trУЈs grands rУЉseaux, il peut УЊtre utile de sУЉparer le rУЉseau en plusieurs rУЉseaux plus petits et assigner une machine NAT pour chacun de ces rУЉseaux. Le NAT prenant beaucoup de temps processeur, ceci vous aidera У conserver la durУЉe de rotation (RTT, Round Trip TimeТ : temps que met un paquet pour joindre sa destination et envoyer un paquet en retour), la plus courte possible.

Dans notre exemple de rУЉseau dУЉcrit ci-dessus, avec deux rУЉseaux et une connexion Internet, nous devrons considУЉrer la taille des deux rУЉseaux. Si nous les considУЉrons comme petits, 200 clients ne seront pas un problУЈme pour une machine NAT dУЉcente. D'un autre cУДtУЉ, nous aurons У fractionner la charge sur plusieurs machines en plaУЇant les IP publiques sur des machines NAT plus petites, chacune maintenant son propre segment de rУЉseau et laissant se rassembler le trafic sur une seule machine de routage spУЉcifique. Ceci bien sУЛr, prenant en considУЉration le fait que vous devez avoir suffisamment d'IP publiques pour toutes vos machines NAT, et qu'elles soient routУЉes У travers votre machine routeur.

5-3-3. Comment placer les proxiesТ ?▲

Les proxies sont gУЉnУЉralement un problУЈme lorsqu'ils sont accompagnУЉs de NAT dans beaucoup de cas malheureusement, spУЉcialement les proxies transparents. Un proxy normal ne causera pas trop de problУЈmes, mais en crУЉant un proxy transparent, c'est plus compliquУЉ, spУЉcialement dans les grands rУЉseaux. Le premier problУЈme est que les proxies prennent beaucoup de temps processeur, comme le NAT. Placer les deux sur la mУЊme machine n'est pas judicieux si vous avez У assurer un gros trafic rУЉseau. Le second problУЈme est que si vous traduisez l'IP source ainsi que l'IP destination, le proxy ne sera pas capable de savoir quel hУДte contacter. Exemple, quel serveur est le client У contacterТ ? Localement, ceci a УЉtУЉ rУЉsolu en ajoutant l'information dans les structures internes de donnУЉes crУЉУЉes pour les paquets, ainsi les proxies comme Squid peuvent obtenir cette information.

Comme vous pouvez le voir, le problУЈme est que vous n'avez pas beaucoup de choix si vous voulez utiliser un proxy transparent. Il existe, bien sУЛr, des possibilitУЉs, mais elles ne sont pas rУЉellement recommandables. Une possibilitУЉ est d'installer un proxy У l'extУЉrieur du pare-feu et crУЉer une entrУЉe qui route tout le trafic web У travers cette machine, et localement NATer les paquets sur les bons ports pour le proxy. De cette faУЇon, l'information est prУЉservУЉe pour le proxy et toujours disponible pour lui.

Le seconde possibilitУЉ est de simplement crУЉer un proxy У l'extУЉrieur du pare-feu, qui bloque tout le trafic web sauf le trafic venant du proxy. Comme УЇa, vous forcerez tous les utilisateurs У passer par le proxy. C'est un peu fruste comme moyen de faire, mais УЇa peut fonctionner.

5-3-4. Уtape finale pour votre machine NAT▲

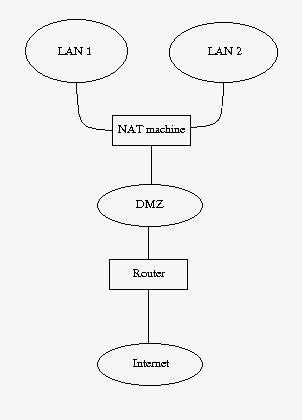

DerniУЈre УЉtape, rУЉunissons toutes ces informations, et voyons comment nous pouvons installer une machine NAT. Regardons la figure des rУЉseaux et voyons ce qu'elle dit. Nous avons dУЉcidУЉ de placer un proxy У l'extУЉrieur d'une machine NAT comme dУЉcrit plus haut. Cette zone peut УЊtre considУЉrУЉe comme une DMZ dans un sens, avec la machine NAT faisant routeur entre la DMZ et les deux rУЉseaux de l'entreprise. Vous pouvez voir la topologie exacte dans l'image ci-dessous.

Tout le trafic normal provenant des rУЉseaux NATУЉs seront envoyУЉs, У travers la DMZ, directement au routeur, qui adressera le trafic vers l'Internet. Sauf, le trafic web de la partie netfilter de la machine NAT, routУЉ vers la machine proxy. De quoi parlons-nousТ ? Un paquet http est analysУЉ par la machine NAT. La table Mangle peut alors УЊtre utilisУЉe pour marquer le paquet avec une marque de filtrage (nfmark). MУЊme plus tard quand nous voudrons router des paquets vers notre routeur, nous pourrons vУЉrifier la marque de filtrage dans les tables de routage, et basУЉ sur cette marque, nous pourrons choisir de router les paquets http vers le serveur proxy. Le serveur proxy fera alors son travail sur les paquets. Nous verrons ce sujet en dУЉtail plus loin.

La machine NAT possУЈde une IP rУЉelle disponible sur Internet, de mУЊme que le routeur et n'importe quelle autre machine prУЉsente sur l'Internet. Toutes les machines У l'intУЉrieur de rУЉseaux NATУЉs auront des adresses IP privУЉes, УЉconomisant de l'argent, et des adresses Internet.

5-4. Prochain chapitre▲

Nous avons expliquУЉ dans ce chapitre le NAT et sa thУЉorie. En particulier les divers points de vue, et quelques-uns des problУЈmes pouvant survenir de l'utilisation du NAT et des proxies ensemble, les zones suivantes.

- Utilisation du NAT.

- Composants du NAT.

- Histoire du NAT.

- Termes utilisУЉs У propos du NAT.

- Examens du matУЉriel en rapport avec le NAT.

- ProblУЈmes avec le NAT.

Tout ceci sera utilisУЉ quand nous travaillerons avec Netfilter et iptables. Le NAT est trУЈs largement utilisУЉ dans les rУЉseaux aujourd'hui, mУЊme si c'est seulement une solution intermУЉdiaire pour un problУЈme inattendu. Nous parlerons plus en dУЉtail du NAT plus loin lorsque nous verrons l'implУЉmentation de Netfilter et iptables.