4. Introduction au filtrage IP▲

Dans ce chapitre nous verrons en dûˋtail la thûˋorie du filtrage IP, ce que c'est, comment ûÏa fonctionne et certaines choses basiques comme, û quel endroit placer les pare-feux, les rû´gles de filtrage, etc.

Les questions de ce chapitre pourront ûˆtre, oû¿ placer un pare-feuô ? Dans la plupart des cas, c'est une question simple, mais dans des rûˋseaux ûˋtendus cela peut devenir ardu. Quelles en seraient les rû´glesô ? Qui y aurait accû´s et oû¿ô ? Qu'est-ce qu'un filtre IPô ? Nous y rûˋpondrons ici.

4-1. Qu'est-ce qu'un filtre IPô ?▲

Il est important de bien comprendre ce qu'est un filtre IP. iptables est un filtre IP, et si vous ne comprenez pas complû´tement cela, vous irez au-devant de sûˋrieux problû´mes dans la conception de vos pare-feux.

Un filtre IP opû´re principalement au niveau de la couche 2 de la pile de rûˋfûˋrence TCP/IP. iptables cependant peut ûˋgalement travailler au niveau de la couche 3. Mais par dûˋfinition un filtre IP travaille sur la seconde couche.

Si l'implûˋmentation du filtre IP suit strictement la dûˋfinition, il devrait ûˆtre capable, en d'autres termes, de filtrer les paquets basûˋs sur leurs en-tûˆtes IP (adresses source et destination, TOS/DSCP/ECN, TTL, protocole, etc.). Toutes choses actuellement dans l'en-tûˆte IP. Cependant, l'implûˋmentation d'iptables n'est pas strictement en accord avec la dûˋfinition, il est aussi capable de filtrer les paquets basûˋs sur d'autres en-tûˆtes se trouvant dans le paquet (TCP, UDP, etc.), et l'adresse MAC.

Il y a une chose cependant sur laquelle iptables est plutûÇt strict aujourd'hui. Il ne ô¨ô suitô ô£ pas les flux ou les morceaux de donnûˋes ensemble. Ce serait une grosse perte de temps. Il garde la trace des paquets et regarde s'ils font partie du mûˆme flux de donnûˋes (via numûˋros d'interclassement, numûˋros de port, etc.) û peu prû´s comme la vraie pile TCP/IP. Ceci est appelûˋ traûÏage de connexion, et grûÂce û ûÏa nous pouvons effectuer de la translation (masquage/traduction) d'adresse source et destination (gûˋnûˋralement appelûˋ SNAT et DNAT), aussi bien que de la vûˋrification d'ûˋtat de paquets.

Comme nous l'avons vu ci-dessus, iptables ne peut pas connecter des donnûˋes provenant de diffûˋrents paquets entre eux, et donc vous ne pourrez jamais ûˆtre tout û fait certain que vous verrez la totalitûˋ des donnûˋes û tout moment. Je mentionne ûÏa, car il y a constamment des questions sur les diffûˋrentes listes de discussion concernant netfilter et iptables û ce sujet. Par exemple, chaque fois qu'il survient un nouveau virus basûˋ sur Windows, diverses personnes me demandent comment supprimer tous les flux contenant une chaûÛne spûˋcifique. Par exemple, si nous regardons quelque chose comme ûÏaô :

cmd.exeQue se passe-t-il si l'auteur du virus/exploit est suffisamment malin pour rendre la taille du paquet si petite que cmd tienne dans un seul paquet et .exe dans le paquet suivantô ? Les fonctions de vûˋrification de chaûÛnes sont incapables de passer û travers les frontiû´res de paquet, le paquet continuera sa route.

Certains pourront se poser la question, pour quoi ne pas faire simplement des vûˋrifications de chaûÛnesô ? C'est actuellement trû´s simple. Ce serait trop coû£teux en temps processeur. Le traûÏage de connexion prend dûˋjû beaucoup de temps processeur. Ajouter une autre couche complexe au traûÏage de connexion, surchargerait la plupart des pare-feux. Sans parler de la quantitûˋ de mûˋmoire supplûˋmentaire qui serait nûˋcessaire pour effectuer cette tûÂche pour chaque machine.

Il existe une seconde raison pour que cette fonctionnalitûˋ ne soit pas dûˋveloppûˋe. Il existe une technique appelûˋe proxy (mandataire). Les proxies ont ûˋtûˋ dûˋveloppûˋs pour le trafic dans les couches les plus hautes, et donc rûˋpondent au mieux û ces besoins. Les proxies ont ûˋtûˋ crûˋûˋs û l'origine pour gûˋrer les tûˋlûˋchargements et les pages les plus souvent utilisûˋes et accûˋlûˋrer les transferts avec des connexions Internet lentes. Par exemple, Squid est un proxy pour le web. Une personne qui dûˋsire charger une page envoie la requûˆte, le proxy soit extrait la requûˆte soit reûÏoit la requûˆte et ouvre la connexion au navigateur, et ensuite le connecte au serveur web et charge le fichier, et une fois chargûˋ le fichier ou la page, l'envoie au client. Maintenant, si un second navigateur dûˋsire lire la mûˆme page, le fichier ou la page sont dûˋjû chargûˋs par le proxy, et peuvent ûˆtre envoyûˋs directement, vous ûˋconomisant du temps (et de la bande passante).

Comme vous pouvez le comprendre, les proxies ont un ensemble de fonctionnalitûˋs leur permettant de voir le contenu des fichiers qu'ils chargent. û cause de ûÏa, ils sont bien meilleurs pour visualiser l'ensemble des flux, fichiers, pages, etc.

Aprû´s vous avoir prûˋvenu au sujet des problû´mes inhûˋrents au filtrage niveau 7 dans iptables et Netfilter, il existe actuellement un ensemble de patches qui se sont attaquûˋs û ces problû´mes. Voir http://l7-filter.sourceforge.net/. Il peuvent ûˆtre utilisûˋs pour sûˋlectionner un ensemble de protocoles niveau 7, mais sont principalement utilisûˋs avec QoS et le contrûÇle de trafic, mûˆme s'ils peuvent ûˆtre utilisûˋs pour du filtrage pur. Le 17-filter est encore expûˋrimental et dûˋveloppûˋ en dehors des ûˋquipes travaillant sur le noyau et Netfilter.

4-2. Termes et expressions du filtrage IP▲

Pour pleinement comprendre les chapitres suivants, il y a quelques termes et expressions gûˋnûˋraux que vous devez connaûÛtre, incluant nombre de dûˋtails par rapport au chapitre TCP/IP. Voici une liste des termes les plus couramment utilisûˋs dans le filtrage IP.

- Effacement/refus (Drop/Deny) - Quand un paquet est effacûˋ ou refusûˋ, il est tout simplement supprimûˋ. Aucune rûˋponse n'est faite s'il est effacûˋ, de mûˆme l'hûÇte destinataire du paquet ne sera pas prûˋvenu. Le paquet disparaûÛt simplement.

- Rejet (Reject) - De faûÏon basique, c'est la mûˆme chose que effacer/refuser, sauf qu'une notification est envoyûˋe û l'hûÇte expûˋditeur du paquet rejetûˋ. La rûˋponse peut ûˆtre spûˋcifiûˋe ou automatiquement calculûˋe pour une certaine valeur. Actuellement, il n'y a malheureusement pas de fonctionnalitûˋ dans iptables qui permette de prûˋvenir l'hûÇte destinataire que le paquet a ûˋtûˋ rejetûˋ. Ce serait trû´s bien dans certaines circonstances, car l'hûÇte destinataire n'a pas la possibilitûˋ d'arrûˆter une attaque par DoS (Denial of Service) quand ûÏa se produit.

- ûtat (State) - Un ûˋtat spûˋcifique d'un paquet par rapport û l'ensemble d'un flux de paquets. Par exemple, si le paquet est le premier que voit le pare-feu ou dont il a connaissance, il est considûˋrûˋ comme nouveau (le paquet SYN dans une connexion TCP), ou s'il fait partie d'une connexion dûˋjû ûˋtablie dont a connaissance le pare-feu. Les ûˋtats sont connus par le traûÏage de connexion, qui garde les traces de toutes les sessions.

- ChaûÛne - Une chaûÛne contient un ensemble de rû´gles qui sont appliquûˋes aux paquets qui traversent la chaûÛne. Chaque chaûÛne a un but spûˋcifique (ex. quelle table est connectûˋe et û qui, qui spûˋcifie que cette chaûÛne est habilitûˋe û le faire), et une zone d'application spûˋcifique (ex. seulement les paquets transmis, ou seulement les paquets destinûˋs û un hûÇte). Dans iptables, il existe plusieurs chaûÛnes diffûˋrentes, comme nous le verrons plus loin.

- Table - Chaque table possû´de une fonctionnalitûˋ spûˋcifique, et iptables possû´de trois tables. Les tables nat, mangle et filter. Par exemple, la table filter est destinûˋe û filtrer les paquets, tandis que la table nat est destinûˋe aux paquets NAT (Network Address Translation).

- Match - Ce terme peut avoir deux sens diffûˋrents quand il est employûˋ avec iptables. Le premier sens est une simple correspondance qui indique û la rû´gle ce que l'en-tûˆte doit contenir. Par exemple, la correspondance -ô source nous indique que l'adresse source doit ûˆtre une plage rûˋseau spûˋcifique ou une adresse hûÇte. Le second indique si la rû´gle entiû´re est une correspondance. Si le paquet s'accorde û toute la rû´gle, les instructions saut et cible seront exûˋcutûˋes (ex. le paquet sera supprimûˋ).

- Cible (Target) - C'est gûˋnûˋralement une cible placûˋe pour chaque rû´gle dans une table de rû´gles. Si la rû´gle correspond pleinement, la spûˋcification de cible nous indique que faire avec le paquet. Par exemple, si nous l'effaûÏons, l'acceptons, le traduisons (nat), etc. Il existe aussi une chose appelûˋe spûˋcification de saut, pour plus d'informations voir la description de saut dans la liste. Enfin, il peut ne pas y avoir de cible ou de saut dans chaque rû´gle.

- Rû´gle (Rule) - Une rû´gle est un ensemble de correspondances avec cible unique dans la plupart des implûˋmentations de filtres IP, incluant iptables. Il existe certaines implûˋmentations qui nous permettent d'utiliser plusieurs cibles/actions par rû´gle.

- Table de rû´gles (Ruleset) - Une table de rû´gles est un ensemble complet de rû´gles placûˋ dans une implûˋmentation de filtre IP. Dans le cas d'iptables, ceci inclut toutes les rû´gles placûˋes dans le filtre, nat et mangle, et toutes les chaûÛnes qui suivent. La plupart du temps, elles sont ûˋcrites dans un fichier de configuration.

- Saut (Jump) - L'instruction jump est trû´s proche d'une cible. Une instruction jump est ûˋcrite exactement de la mûˆme faûÏon qu'une cible dans iptables, sauf qu'au lieu d'ûˋcrire un nom de cible, vous ûˋcrivez un nom de chaûÛne. Si la rû´gle correspond, le paquet sera dûˋsormais envoyûˋ û la seconde chaûÛne et exûˋcutûˋ comme d'habitude dans cette chaûÛne.

- TraûÏage de connexion - Un pare-feu qui implûˋmente le traûÏage de connexion est capable de suivre les connexions/flux. La possibilitûˋ de faire ceci a un impact sur le processeur et l'utilisation mûˋmoire. C'est malheureusement vrai ûˋgalement dans iptables, mais beaucoup de travail a ûˋtûˋ fait sur ce sujet. Cependant, le bon cûÇtûˋ de la chose est que le pare-feu sera beaucoup plus sûˋcurisûˋ avec un traûÏage de connexion bien utilisûˋ par celui qui en ûˋtablira les rû´gles.

- Acceptation (Accept) - Pour accepter un paquet et le laisser passer û travers les rû´gles du pare-feu. C'est l'opposûˋ des cibles effacement et refus, de mûˆme pour la cible rejet.

- Gestion des rû´gles (Policy) - Il existe deux sortes de gestion des rû´gles dans l'implûˋmentation d'un pare-feu. En premier nous avons la gestion des chaûÛnes, qui indique le comportement par dûˋfaut du pare-feu. C'est l'usage principal du terme que nous utiliserons dans ce didacticiel. Le second type de gestion des rû´gles est la gestion de sûˋcuritûˋ ûˋtablie par une stratûˋgie d'ensemble d'une entreprise par exemple, ou pour un segment de rûˋseau spûˋcifique. Les stratûˋgies de sûˋcuritûˋ sont des documents û ûˋtudier de prû´s avant de commencer l'implûˋmentation d'un pare-feu.

4-3. Comment configurer un filtre IPô ?▲

Une des premiû´res choses û considûˋrer lors de la configuration d'un pare-feu est son emplacement. Un des premiers endroits qui viennent û l'esprit est la passerelle entre votre rûˋseau local et l'Internet. C'est un endroit qui devrait ûˆtre trû´s sûˋcurisûˋ. Ainsi, dans les grands rûˋseaux ce peut ûˆtre une bonne idûˋe de sûˋparer diffûˋrentes divisions entre elles par des pare-feux. Par exemple, pourquoi l'ûˋquipe de dûˋveloppement aurait accû´s au rûˋseau des ressources humaines, ou pourquoi ne pas protûˋger le dûˋpartement comptabilitûˋ des autresô ?

Ceci veut dire que vous devriez configurer vos rûˋseaux aussi bien que possible, et les planifier pour qu'ils soient isolûˋs. Spûˋcialement si le rûˋseau est de taille moyenne ou grande (100 stations de travail ou plus, basûˋ sur diffûˋrents aspects du rûˋseau). Dans les petits rûˋseaux, essayez de configurer les pare-feux pour seulement autoriser le genre de trafic que vous dûˋsirez.

Ce peut ûˆtre aussi une bonne idûˋe de crûˋer une ô¨ô zone dûˋmilitarisûˋeô ô£ (DMZ) dans votre rûˋseau dans le cas oû¿ vous avez des serveurs qui sont connectûˋs û l'Internet. Une DMZ est un petit rûˋseau physique avec des serveurs, qui est isolûˋ û l'extrûˆme. Ceci rûˋduit le risque que quelqu'un puisse s'introduire dans les machines de la DMZ, et puisse y implanter des chevaux de Troie ou autre depuis l'extûˋrieur. La raison pour laquelle nous l'appelons zone dûˋmilitarisûˋe est qu'elle doit ûˆtre joignable depuis l'intûˋrieur et l'extûˋrieur, et donc ûˆtre une sorte de zone grise.

Il existe deux moyens pour configurer le comportement d'un pare-feu, et dans cette section nous verrons ce que vous devriez considûˋrer avant d'implûˋmenter votre pare-feu.

Avant de commencer, vous devriez comprendre que la plupart des pare-feux ont des comportements par dûˋfaut. Par exemple, si aucune rû´gle n'est spûˋcifiûˋe dans une chaûÛne, elle peut-ûˆtre acceptûˋe ou effacûˋe par dûˋfaut. Malheureusement, il y a seulement une gestion de rû´gles par chaûÛne, mais il est souvent facile de les contourner si vous voulez avoir diffûˋrentes gestions des rû´gles par interface rûˋseau, etc.

Il existe deux stratûˋgies de base que nous utilisons habituellement. Soit nous supprimons (DROP) tout sauf ce que nous spûˋcifions, soit nous acceptons tout exceptûˋ ce que nous spûˋcifions comme devant ûˆtre supprimûˋ. La plupart du temps, nous sommes principalement intûˋressûˋs par la stratûˋgie de suppression, et ensuite accepter ce que nous dûˋsirons de faûÏon spûˋcifique. Ceci indique que le pare-feu est plus sûˋcurisûˋ par dûˋfaut, mais ûÏa veut aussi dire que nous aurons plus de travail pour simplement obtenir un pare-feu qui fonctionne correctement.

Votre premiû´re dûˋcision û prendre est de simplement savoir quel type de pare-feu vous allez utiliser. Quel niveau de sûˋcuritûˋô ? Quelles sortes d'applications pourront passer û travers le pare-feuô ? Certaines applications sont horribles pour les pare-feux pour la simple raison qu'elles nûˋgocient les ports û utiliser pour les flux de donnûˋes dans une session. Ceci rend extrûˆmement ardu pour le pare-feu de savoir quel port ouvrir. Les applications les plus communes fonctionnent avec iptables, mais les rares autres ne fonctionnent pas û ce jour, malheureusement.

Il y a aussi quelques applications qui fonctionnent en partie, comme ICQ. L'utilisation normale d'ICQ fonctionne correctement, mais pas les fonctions de chat (discussions) et d'envoi de fichiers, car elles nûˋcessitent un code spûˋcifique pour dûˋcrire le protocole. Comme les protocoles ICQ ne sont pas standardisûˋs (ils sont propriûˋtaires et peuvent ûˆtre modifiûˋs û tout moment) la plupart des filtres ont choisi soit de ne pas le gûˋrer, soit d'utiliser un programme de correction (patch) qui peut ûˆtre appliquûˋ aux pare-feux. iptables a choisi de les utiliser comme programmes sûˋparûˋs.

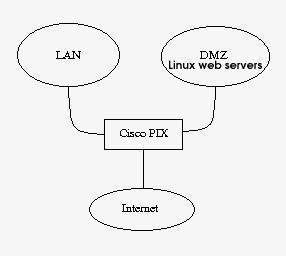

Ce peut ûˆtre ûˋgalement une bonne idûˋe d'appliquer des mesures de sûˋcuritûˋ en couche, ce dont nous avons discutûˋ plus haut. Ce qui veut dire que vous pourriez utiliser plusieurs mesures de sûˋcuritûˋ en mûˆme temps, et pas sur un seul concept de sûˋcuritûˋ. En prenant ceci comme concept ûÏa dûˋcuplera vos mesures de sûˋcuritûˋ. Pour un exemple, voir la figureô :

Comme vous pouvez le voir, dans cet exemple, j'ai choisi de placer un pare-feu Cisco PIX dans le pûˋrimû´tre des trois connexions rûˋseau. Je peux faire du NAT sur le rûˋseau local (LAN), comme sur la DMZ si nûˋcessaire. Il bloquera aussi tout le trafic sortant sauf les retours http ou ftp ou ssh. Il permet ûˋgalement le trafic HTTP entrant depuis le LAN et l'Internet, de mûˆme pour le trafic ftp et ssh depuis le LAN. De plus, nous pouvons noter que chaque serveur web est basûˋ sur Linux, avec iptables et Netfilter sur les machines avec les mûˆmes stratûˋgies de sûˋcuritûˋ. De cette faûÏon, si le Cisco PIX a un problû´me, vous pouvez toujours relayer sur les pare-feux Netfilter sur chaque machine, et vice versa. Ce qui est appelûˋ filtrage de sûˋcuritûˋ en couche.

En plus de tout ûÏa, nous pouvons ajouter Snort sur chacune des machines. Snort est un excellent systû´me de dûˋtection d'intrusion dans un rûˋseau (NDIS) qui vûˋrifie les signatures dans les paquets, il peut soit envoyer un courrier û l'administrateur ou mûˆme rûˋpondre de faûÏon active û l'attaque en bloquant l'IP expûˋditeur. Il faut noter que la rûˋponse active ne doit pas ûˆtre utilisûˋe û la lûˋgû´re, car Snort a un comportement un peu extrûˆme dans le rapport d'attaques (ex. rapport sur une attaque qui n'en est pas rûˋellement une).

Une bonne idûˋe est aussi d'ajouter un proxy en face des serveurs web pour capturer les mauvais paquets, avec la mûˆme possibilitûˋ pour toutes les connexions web gûˋnûˋrûˋes localement. Avec un proxy web vous pouvez gûˋrer de faûÏon plus prûˋcise le trafic web de vos employûˋs, aussi bien que restreindre leur usage û certaines extensions. Avec un proxy web sur vos propres serveurs, vous pouvez l'utiliser pour bloquer certaines connexions. Un bon proxy qu'il peut ûˆtre intûˋressant d'utiliser est Squid.

Une autre prûˋcaution qui peut ûˆtre prise est d'installer Tripwire qui est une excellente ligne de dûˋfense en dernier ressort pour ce type d'application. Il effectue une somme de contrûÇle sur tous les fichiers spûˋcifiûˋs dans le fichier de configuration, et ensuite l'exûˋcute depuis cron pour vûˋrifier s'ils sont identiques, ou n'ont pas changûˋ de faûÏon illûˋgale. Ce programme est capable de savoir si quelqu'un a pûˋnûˋtrûˋ dans le systû´me pour le modifier. Une suggestion est de l'exûˋcuter sur tous les serveurs web.

Une derniû´re chose û noter est qu'il est toujours bon de suivre les standards. Comme vous l'avez dûˋjû vu avec ICQ, si vous ne suivez pas les systû´mes standardisûˋs, ûÏa peut provoquer de grosses erreurs. Dans votre propre environnement, ceci peut ûˆtre ignorûˋ pour certains domaines, mais si vous ûˆtes sur une large bande ou une baie de modems, ûÏa peut devenir trû´s important. Les personnes qui se connectent doivent toujours pouvoir accûˋder aux services, et vous ne pouvez pas espûˋrer que ces personnes utilisent le systû´me d'exploitation de votre choix. Certaines personnes travaillent sous Windows, certaines autres sous Linux ou mûˆme VMS, etc. Si vous fondez votre sûˋcuritûˋ sur des systû´mes propriûˋtaires, vous allez au-devant de problû´mes.

Un bon exemple de ceci est certains services û large bande qui sont apparus en Suû´de et qui fondent leur sûˋcuritûˋ sur des ouvertures de session rûˋseau Microsoft. Ceci peut sembler une bonne idûˋe au dûˋpart, mais lorsque vous considûˋrez d'autres systû´mes d'exploitation, ce n'est pas une si bonne idûˋe. Comment quelqu'un tournant sous Linux fera-t-ilô ? Ou VAX/VMSô ? Ou HP/UXô ? Avec Linux on peut le faire bien sû£r, si l'administrateur rûˋseau ne refuse pas û quiconque d'utiliser le service s'ils utilisent Linux. Cependant, ce didacticiel n'est pas une discussion thûˋologique pour savoir qui est le meilleur, c'est simplement un exemple pour vous faire comprendre que c'est une mauvaise idûˋe de ne pas utiliser les standards.

4-4. Au prochain chapitre▲

Ce chapitre vous a montrûˋ certains ûˋlûˋments de base du filtrage IP et des mesures de sûˋcuritûˋ que vous pouvez appliquer pour sûˋcuriser vos rûˋseaux, stations de travail et serveurs. Les sujets suivants ont ûˋtûˋ approchûˋs.

- Utilisation du filtrage IP.

- Stratûˋgies de filtrage IP.

- Planification de rûˋseau.

- Planification de pare-feu.

- Techniques de sûˋcuritûˋ en couche.

- Segmentation de rûˋseau.

Dans le prochain chapitre nous verrons rapidement la Translation d'Adresse Rûˋseau (NAT), et ensuite regarderons de plus prû´s iptables et ses fonctionnalitûˋs.