13. Dûˋboguer vos scripts▲

Un des aspects les plus importants et sous-estimûˋs dans l'ûˋcriture de vos propres tables de rû´gles est de savoir comment les dûˋboguer, et retrouver les erreurs. Ce chapitre vous montrera quelques ûˋtapes de base dans le dûˋbogage de vos scripts, ainsi que certaines choses un peu plus ûˋlaborûˋes pour ûˋviter les problû´mes de connexion û votre pare-feu lorsque vous avez accidentellement exûˋcutûˋ une rû´gle incorrecte.

Tout ce que nous ûˋcrivons ici est fondûˋ sur la supposition que les tables de rû´gles de vos scripts sont ûˋcrites en shell Bash, mais elles peuvent facilement s'appliquer û d'autres environnements. Les tables de rû´gles qui ont ûˋtûˋ sauvegardûˋes avec iptables-save sont une autre partie du code. Les fichiers iptables-save sont simples et ne contiennent pas de code ûˋcrit û la main qui crûˋent des rû´gles spûˋcifiques, ils sont aussi plus simples û dûˋboguer.

13-1. Dûˋboguer, une nûˋcessitûˋ▲

Dûˋboguer est plus ou moins une nûˋcessitûˋ avec iptables et Netfilter et les pare-feux en gûˋnûˋral. Le problû´me avec 99ô % des pare-feux est qu'û la fin c'est un comportement humain qui dûˋcide des stratûˋgies et de la faûÏon dont les tables de rû´gles sont crûˋûˋes, et je peux vous promettre qu'il est facile de faire une erreur dans l'ûˋcriture de vos tables. Parfois, ces erreurs sont trû´s difficiles û voir û l'éil nu, ou dûˋcouvrir les trous laissûˋs par le pare-feu. Les trous que nous ne connaissons pas ou qui ne sont pas intentionnels peuvent causer des dûˋgûÂts dans nos rûˋseaux, et crûˋer des entrûˋes faciles pour les attaquants. La plupart de ces trous peuvent ûˆtre dûˋcouverts aisûˋment avec quelques bons outils.

En dehors de ûÏa, nous pouvons laisser des bogues dans nos scripts, qui peuvent nous interdire d'ouvrir une session sur le pare-feu. Ceci peut ûˋgalement ûˆtre rûˋsolu avec un peu de dextûˋritûˋ avant d'exûˋcuter les scripts. Utiliser la pleine puissance du langage de script et de l'environnement systû´me peut se rûˋvûˋler incroyablement utile, avec toutes les expûˋriences que les administrateurs Unix ont dûˋjû consignûˋes, et c'est tout ce que nous faisons lors du dûˋbogage de nos scripts.

13-2. Dûˋbogage en Bash▲

Il y a certaines choses qui peuvent ûˆtre faites avec Bash pour nous aider û dûˋboguer nos scripts contenant les tables de rû´gles. Un des premiers problû´mes quand on trouve un bogue est de savoir dans quelle ligne il se trouve. Ceci peut ûˆtre rûˋsolu de deux faûÏons diffûˋrentes, soit en utilisant le fanion -x du Bash, soit en tapant simplement echo pour trouver l'endroit oû¿ le problû´me apparaûÛt. Idûˋalement, vous pouvez avec echo, ajouter quelque chose comme les ûˋtats suivants û intervalles rûˋguliers dans le codeô :

...

echo "Debugging message 1."

...

echo "Debugging message 2."

...Dans mon cas, j'utilise des messages insignifiants, tant qu'ils ont quelque chose d'unique je peux retrouver le message d'erreur par un simple grep ou une recherche dans le script. Maintenant, si le message d'erreur apparaûÛt aprû´s le ô¨ô Debugging message 1ô ô£, mais avant le ô¨ô Debugging message 2ô ô£, nous savons alors que la ligne de code erronûˋe est quelque part entre les deux messages. Comme vous pouvez le comprendre, Bash n'est pas rûˋellement mauvais, et a au moins l'idûˋe de continuer û exûˋcuter les commandes mûˆme s'il y a une erreur dans une commande prûˋcûˋdente. Dans Netfilter, ceci peut provoquer certains problû´mes trû´s intûˋressants. L'idûˋe d'utiliser les ûˋtats echo pour trouver les erreurs est trû´s simple, mais vous pouvez en mûˆme temps cerner l'ensemble du problû´me û une seule ligne de code.

La seconde possibilitûˋ pour trouver le problû´me est d'utiliser la variable Bash -x, comme dit prûˋcûˋdemment. Ceci peut bien sû£r ûˆtre gûˆnant, particuliû´rement si votre script est volumineux, et que le tampon de votre console n'est pas assez important. Ce que la variable -x indique est trû´s simple, elle prûˋcise au script d'envoyer un ûˋcho pour chaque ligne de code de votre script vers la sortie standard du shell (gûˋnûˋralement la console). Pour cela, changez la ligne de dûˋbut du script qui doit se prûˋsenter commeô :

#!/bin/bashen la ligne suivanteô :

#!/bin/bash -xComme vous pouvez le voir, ceci ne modifie peut-ûˆtre que deux lignes, dans le total important de donnûˋes en sortie. Le code vous indique chaque ligne de commande qui est exûˋcutûˋe, et avec quelles valeurs de variables, etc. Chaque ligne exûˋcutûˋe est affichûˋe sur votre ûˋcran. Une chose intûˋressante est que les lignes de sortie Bash sont prûˋfixûˋes par un signe +. Ceci rend plus facile de discerner les messages d'erreur et d'avertissement provenant du script.

L'option -x est aussi trû´s intûˋressante pour dûˋboguer les problû´mes communs qu'on rencontre dans les tables de rû´gles plus complexes. Le premier est de trouver ce qui se passe avec ce que vous pensiez ûˆtre une simple boucle. Voyons l'exemple ci-dessous.

#!/bin/bash

iptables="/sbin/iptables"

$iptables -N output_int_iface

cat /etc/configs/machines | while read host; do

$iptables -N output-$host

$iptables -A output_int_iface -p tcp -d $host -j output-$host

cat /etc/configs/${host}/ports | while read row2; do

$iptables -A output-$host -p tcp --dport $row2 -d $host -j ACCEPT

done

doneCes rû´gles peuvent sembler simples, mais le problû´me existe toujours. Nous obtenons les messages d'erreur suivants que nous savons provenir du code ci-dessus en utilisant un simple ûˋcho comme mûˋthode de dûˋbogage.

work3:~# ./test.sh

Bad argument `output-'

Try `iptables -h' or 'iptables --help' for more information.

cat: /etc/configs//ports: No such file or directoryActivons l'option -x du Bash et regardons la sortie. Celle-ci est indiquûˋe ci-dessous, comme vous pouvez le voir il y a quelque chose de trû´s mystûˋrieux. Il existe un couple de commandes oû¿ les variables $host et $row2 ne sont remplacûˋes par rien. En regardant de plus prû´s, nous voyons que c'est seulement la derniû´re itûˋration du code qui cause problû´me. Soit nous avons fait une erreur de programmation, soit il y a quelque chose d'ûˋtrange avec la donnûˋe. Dans ce cas, c'est une simple erreur avec la donnûˋe, qui contient un saut de ligne en trop û la fin du fichier. Ceci crûˋe une boucle d'itûˋration. En supprimant simplement ce saut de ligne du fichier, le problû´me est rûˋsolu. Ceci peut ne pas ûˆtre une solution trû´s ûˋlûˋgante, mais pour un usage privûˋ c'est suffisant. D'un autre cûÇtûˋ nous avons ajoutûˋ du code qui indique qu'il y a certaines donnûˋes dans les variables $host et $row2.

work3:~# ./test.sh

+ iptables=/sbin/iptables

+ /sbin/iptables -N output_int_iface

+ cat /etc/configs/machines

+ read host

+ /sbin/iptables -N output-sto-as-101

+ /sbin/iptables -A output_int_iface -p tcp -d sto-as-101 -j output-sto-as-101

+ cat /etc/configs/sto-as-101/ports

+ read row2

+ /sbin/iptables -A output-sto-as-101 -p tcp --dport 21 -d sto-as-101 -j ACCEPT

+ read row2

+ /sbin/iptables -A output-sto-as-101 -p tcp --dport 22 -d sto-as-101 -j ACCEPT

+ read row2

+ /sbin/iptables -A output-sto-as-101 -p tcp --dport 23 -d sto-as-101 -j ACCEPT

+ read row2

+ read host

+ /sbin/iptables -N output-sto-as-102

+ /sbin/iptables -A output_int_iface -p tcp -d sto-as-102 -j output-sto-as-102

+ cat /etc/configs/sto-as-102/ports

+ read row2

+ /sbin/iptables -A output-sto-as-102 -p tcp --dport 21 -d sto-as-102 -j ACCEPT

+ read row2

+ /sbin/iptables -A output-sto-as-102 -p tcp --dport 22 -d sto-as-102 -j ACCEPT

+ read row2

+ /sbin/iptables -A output-sto-as-102 -p tcp --dport 23 -d sto-as-102 -j ACCEPT

+ read row2

+ read host

+ /sbin/iptables -N output-sto-as-103

+ /sbin/iptables -A output_int_iface -p tcp -d sto-as-103 -j output-sto-as-103

+ cat /etc/configs/sto-as-103/ports

+ read row2

+ /sbin/iptables -A output-sto-as-103 -p tcp --dport 21 -d sto-as-103 -j ACCEPT

+ read row2

+ /sbin/iptables -A output-sto-as-103 -p tcp --dport 22 -d sto-as-103 -j ACCEPT

+ read row2

+ /sbin/iptables -A output-sto-as-103 -p tcp --dport 23 -d sto-as-103 -j ACCEPT

+ read row2

+ read host

+ /sbin/iptables -N output-

+ /sbin/iptables -A output_int_iface -p tcp -d -j output-

Bad argument `output-'

Try `iptables -h' or 'iptables --help' for more information.

+ cat /etc/configs//ports

cat: /etc/configs//ports: No such file or directory

+ read row2

+ read hostLe troisiû´me et dernier problû´me peut ûˆtre partiellement rûˋsolu avec l'aide de l'option -x si vous exûˋcutez le script du pare-feu par SSH, la console se suspend au milieu de l'exûˋcution du script, elle ne vous rend pas la main, ni vous ne pouvez vous connecter par SSH û nouveau. Dans 99ô % des cas, ceci indique qu'il y a certains problû´mes dans le script avec un couple de rû´gles. En activant l'option -x, vous verrez exactement û quelle ligne ûÏa bloque. Il y a une ou deux circonstances oû¿ ce n'est pas vrai, malheureusement. Par exemple, si le script initialise une rû´gle qui bloque le trafic entrant, mais que le serveur ssh/telnet envoie un ûˋcho en premier comme trafic sortant, netfilter enregistrera la connexion, et donc permettra le trafic entrant de toutes destinations si vous avez une rû´gle qui maintient les ûˋtats de connexion.

Comme vous pouvez le voir, il peut ûˆtre tout û fait complexe de dûˋboguer vos tables de rû´gles. Cependant, ce n'est pas impossible. Vous pouvez aussi avoir notûˋ, si vous travaillez û distance sur votre pare-feu via SSH par exemple, que le pare-feu peut se figer quand vous chargez des rû´gles incorrectes. Une des choses supplûˋmentaires que vous pouvez faire dans ces circonstances est de faire une sauvegarde par jour. Cron est un excellent moyen pour faire ûÏa. Exemple, vous travaillez sur un pare-feu en ûˋtant û 50 km de distance, vous ajoutez et supprimez des rû´gles. Le pare-feu se bloque, et vous ne pouvez plus rien faire. Le seul moyen est de vous dûˋplacer û l'endroit oû¿ se trouve physiquement le pare-feu et rûˋgler le problû´me, û moins que vous n'ayez pris des prûˋcautions de ce genreô !

13-3. Outils systû´me pour le dûˋbogage▲

Une des meilleures prûˋcautions que vous pouvez prendre contre un pare-feu qui se bloque, est tout simplement d'utiliser le programme cron pour ajouter un script qui se lance toutes les 5 minutes ou qui relance le pare-feu, et ensuite supprimer la ligne du cron une fois que vous ûˆtes sû£r que l'installation fonctionne bien. La ligne du cron peut ressembler û l'exemple ci-dessous, elle sera installûˋe par la commande crontab -e.

*/5 * * * * /etc/init.d/rc.flush-iptables.sh stopSoyez absolument sû£r, que la ligne fonctionne et fait exactement ce que vous en attendez sinon ûÏa peut bloquer le serveur.

Un autre outil qui est constamment utilisûˋ pour dûˋboguer les scripts est la fonction syslog. C'est ce qui journalise tous les messages gûˋnûˋrûˋs par beaucoup de programmes diffûˋrents. En fait, la plupart des gros programmes supportent la journalisation par syslog, y compris le noyau. Tous les messages envoyûˋs û syslog ont deux variables de base dont il est trû´s important de se souvenir, la fonction et le niveau/prioritûˋ de la journalisation.

La fonction indique au serveur syslog de quel endroit provient l'entrûˋe du journal, et quoi journaliser. Il existe plusieurs fonctions spûˋcifiques, mais celle qui nous intûˋresse est la fonction Kern, ou fonction kernel. Tous les messages gûˋnûˋrûˋs par netfilter sont envoyûˋs par cette fonction.

Le niveau de journalisation indique û syslog quelle prioritûˋ ont les messages. Il existe plusieurs prioritûˋs, voir ci-dessousô :

- debug

- info

- notice

- warning

- err

- crit

- alert

- emerg

En fonction de ces prioritûˋs, nous pouvons les envoyer vers diffûˋrents fichiers journaux en utilisant le syslog.conf. Par exemple, pour envoyer tous les messages provenant de la fonction kern avec une prioritûˋ warning vers un fichier appelûˋ /var/log/kernwarnings, nous ferons comme ci-dessous. La ligne sera placûˋe dans /etc/syslog.conf.

kern.warning /var/log/kernwarningsComme vous pouvez le voir, c'est tout û fait simple. Maintenant, vous trouverez vos journaux de netfilter dans le fichier /var/log/kernwarnings (aprû´s redûˋmarrage, ou en faisant un HUP sur le serveur syslog). Bien sû£r, ceci dûˋpend du niveau de journalisation que vous avez mis dans vos rû´gles de netfilter. Le niveau de journalisation peut ûˆtre placûˋ avec l'option --log-level.

Ces journaux vous fourniront l'information que vous dûˋsirez via les rû´gles de journalisation spûˋcifiques dans la table de rû´gles. Avec elles, vous pouvez savoir s'il existe un problû´me quelque part. Par exemple, vous pouvez placer vos rû´gles de journalisation û la fin des chaûÛnes pour voir s'il y a des paquets qui ont transitûˋ jusqu'û la frontiû´re de vos chaûÛnes. Une entrûˋe de journal peut ressembler û l'exemple ci-dessous, et inclure les informations suivantes.

Oct 23 17:09:34 localhost kernel: IPT INPUT packet died: IN=eth1 OUT=

MAC=08:00:09:cd:f2:27:00:20:1a:11:3d:73:08:00 SRC=200.81.8.14 DST=217.215.68.146

LEN=78 TOS=0x00 PREC=0x00 TTL=110 ID=12818 PROTO=UDP SPT=1027 DPT=137 LEN=58Comme vous pouvez le comprendre, syslog peut rûˋellement vous aider û dûˋboguer vos tables de rû´gles. Regarder ces journaux peut vous aider û comprendre pourquoi les ports que vous voulez ouvrir ne fonctionnent pas.

13-4. Dûˋbogage d'iptables▲

iptables peut ûˆtre parfois difficile û dûˋboguer, car les messages d'erreur provenant d'iptables lui-mûˆme ne sont pas toujours conviviaux. Pour cette raison, ce peut ûˆtre une bonne idûˋe de regarder les messages d'erreur les plus frûˋquents venant d'iptables, et pourquoi vous les obtenez.

Un des premiers messages d'erreur û regarder est le ô¨ô Unknown argô ô£. Il peut apparaûÛtre pour diffûˋrentes raisons. Exemple ci-dessousô :

work3:~# iptables -A INPUT --dport 67 -j ACCEPT

iptables v1.2.9: Unknown arg `--dport'

Try `iptables -h' or 'iptables --help' for more information.Cette erreur est simple û corriger, car nous n'avons utilisûˋ qu'un seul argument. Normalement, nous pouvons avoir utilisûˋ une trû´s longue commande et obtenir ce message. Le problû´me dans le scûˋnario ci-dessus est que nous avons oubliûˋ d'utiliser la correspondance --protocol, et û cause de ûÏa, le module --dport n'est pas disponible. En ajoutant la correspondance --protocol nous rûˋsoudrons le problû´me. Soyez absolument certains que vous n'oubliez aucune prûˋcondition spûˋciale nûˋcessaire pour utiliser une correspondance spûˋcifique.

Une autre erreur trû´s commune est que vous oubliez un tiret (-) quelque part dans la ligne de commande, comme en dessous. La solution est de rajouter simplement ce tiret, et la commande fonctionnera.

work3:~# iptables -A INPUT --protocol tcp -dport 67 -j ACCEPT

Bad argument `67'

Try `iptables -h' or 'iptables --help' for more information.Et enfin, le simple oubli, ce qui est le plus courant. Voir ci-dessous. Le message d'erreur est exactement le mûˆme que lorsque vous oubliez d'ajouter une correspondance prûˋrequise û votre rû´gle, aussi il est nûˋcessaire de les regarder de prû´s.

work3:~# iptables -A INPUT --protocol tcp --destination-ports 67 -j ACCEPT

iptables v1.2.9: Unknown arg `--destination-ports'

Try `iptables -h' or 'iptables --help' for more information.Il existe aussi une cause probable quand vous obtenez l'erreur ô¨ô Unknown argô ô£. Si l'argument est ûˋcrit correctement, et qu'il n'y a pas d'erreur dans les prûˋrequis, il est possible que la cible/correspondance/table ne soit pas compilûˋe dans le noyau. Par exemple, nous oublions de compiler la table filter dans le noyau, ce qui ressemblera û ûÏa.

work3:~# iptables -A INPUT -j ACCEPT

iptables v1.2.9: can't initialize iptables table `filter': Table does not exist

(do you need to insmod?)

Perhaps iptables or your kernel needs to be upgraded.Normalement, iptables est capable de charger automatiquement un module spûˋcifique qui n'est pas dûˋjû dans le noyau, c'est gûˋnûˋralement le signe que soit vous n'avez pas fait un depmod correct aprû´s avoir redûˋmarrûˋ avec le nouveau noyau, soit vous avez simplement oubliûˋ le(s) module(s). Si le module problûˋmatique est une correspondance, le message d'erreur sera davantage cryptûˋ et difficile û interprûˋter. Par exemple, regardons ce message d'erreurô :

work3:~# iptables -A INPUT -m state

--state ESTABLISHED -j ACCEPT

iptables: No chain/target/match by that nameDans ce cas, nous avons oubliûˋ de compiler le module, et comme vous avez vu, le message d'erreur n'est pas trû´s facile û interprûˋter. Mais il fait allusion û ce qui est faux. Finalement, nous avons la mûˆme erreur de nouveau, mais cette fois, la cible est omise. Comme vous l'avez compris en regardant le message, il est plus compliquûˋ, car c'est exactement le mûˆme pour les deux erreurs (correspondance et/ou cible oubliûˋe).

work3:~# iptables -A INPUT -m state

--state ESTABLISHED -j REJECT

iptables: No chain/target/match by that nameLe moyen le plus simple de savoir si vous avez oubliûˋ de faire un depmod, ou si le module est manquant, est de regarder dans le rûˋpertoire oû¿ se trouvent les modules. C'est le rûˋpertoire /lib/modules/2.6.4/kernel/net/ipv4/netfilter. Tous les fichiers ipt_* ûˋcrits en majuscules sont des cibles, et tous les autres en minuscules sont des correspondances. Par exemple, ipt_REJECT.ko est une cible, tandis que ipt_state.ko est une correspondance.

Dans les noyaux 2.4 et plus anciens, l'extension de fichier pour tous les modules du noyau ûˋtait en .o, qui a ûˋtûˋ changûˋe pour les fichiers des noyaux 2.6 en .ko.

Une autre faûÏon d'obtenir de l'aide d'iptables lui-mûˆme est de commenter une chaûÛne entiû´re dans votre script pour savoir si ûÏa rûˋsout le problû´me. En supprimant la chaûÛne et mettant û la place une stratûˋgie par dûˋfaut ACCEPT, et ensuite en testant, si ûÏa marche mieux, c'est que c'ûˋtait cette chaûÛne qui causait les problû´mes. Si rien ne s'amûˋliore, alors c'est une autre chaûÛne, et vous devez chercher le problû´me ailleurs.

13-5. Autres outils de dûˋbogage▲

Il existe bien sû£r d'autres outils qui peuvent ûˆtre extrûˆmement utiles pour dûˋboguer vos scripts. Cette section prûˋsente briû´vement les plus communs qui sont utilisûˋs pour savoir comment apparaûÛt votre pare-feu dans les deux sens (interne et externe). Les outils que j'ai choisis sont ici Nmap et Nessus.

13-5-1. Nmap▲

Nmap est un excellent outil vu dans une perspective de pare-feu, pour trouver quels ports sont ouverts et un niveau d'information de plus bas niveau. Il possû´de un support d'empreinte systû´me, plusieurs mûˋthodes diffûˋrentes de balayage de port, le support de IPv6 et IPv4 et le scan de rûˋseau.

La forme de base du balayage est exûˋcutûˋe avec une syntaxe de ligne de commande trû´s simple. N'oubliez pas de spûˋcifier les ports û scanner avec l'option -p, par exemple -p 1-1024. Voir ci-dessous.

blueflux@work3:~$ nmap -p 1-1024 192.168.0.1

Starting nmap 3.50 ( http://www.insecure.org/nmap/ ) at 2004-03-18 17:19 CET

Interesting ports on firewall (192.168.0.1):

(The 1021 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

22/tcp open ssh

25/tcp open smtp

587/tcp open submission

Nmap run completed -- 1 IP address (1 host up) scanned in 3.877 secondsIl est aussi capable de deviner le systû´me d'exploitation de l'hûÇte scannûˋ par l'empreinte systû´me (fingerprinting). Le fingerprinting nûˋcessite les privilû´ges administrateur (root), mais il peut aussi ûˆtre trû´s intûˋressant û utiliser pour savoir ce que la plupart des gens voient sur l'hûÇte. Fingerprinting peut ressembler û ûÏaô :

work3:/home/blueflux# nmap -O -p 1-1024 192.168.0.1

Starting nmap 3.50 ( http://www.insecure.org/nmap/ ) at 2004-03-18 17:38 CET

Interesting ports on firewall (192.168.0.1):

(The 1021 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

22/tcp open ssh

25/tcp open smtp

587/tcp open submission

Device type: general purpose

Running: Linux 2.4.X|2.5.X

OS details: Linux Kernel 2.4.0 - 2.5.20

Uptime 6.201 days (since Fri Mar 12 12:49:18 2004)

Nmap run completed -- 1 IP address (1 host up) scanned in 14.303 secondsLe fingerprinting n'est pas parfait, comme vous pouvez le voir, mais il est trû´s utile, pour vous et pour un attaquant. Il faut le savoir. La meilleure chose û faire est de montrer le moins de choses possible, donc avec cet outil vous saurez ce qu'un attaquant peut voir de votre machine.

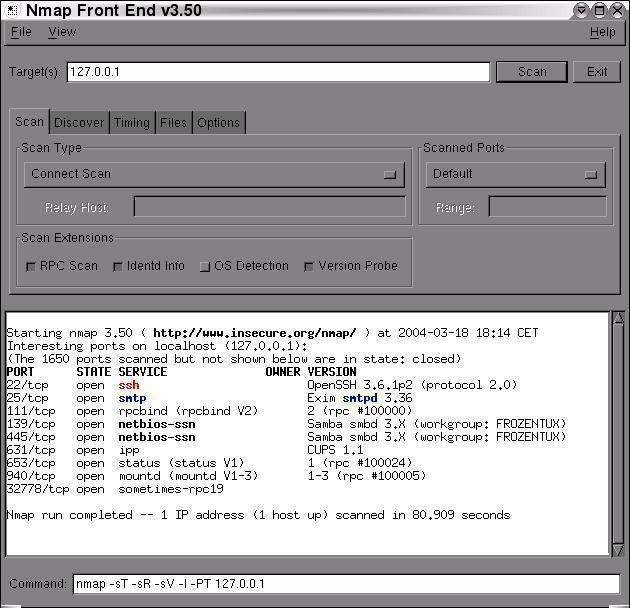

Nmap possû´de ûˋgalement une interface graphique, appelûˋe nmapfe (Nmap Front End). C'est une excellente interface, et si vous avez besoin de faire des recherches un peu plus complexes, vous pourrez l'utiliser avec bonheur. Un exemple de capture d'ûˋcranô :

Bien sû£r, Nmap a d'autres fonctions que vous pouvez dûˋcouvrir sur le site. Pour plus d'informations, regardez Nmap.

Comme vous l'avez compris, c'est un excellent outil pour tester votre hûÇte, et trouver les ports ouverts et ceux qui sont fermûˋs. Par exemple, aprû´s avoir terminûˋ vos rûˋglages, utilisez nmap pour savoir si ce que vous avez fait correspond û votre attente. Obtenez-vous les rûˋponses correctes des bons ports, et ainsi de suite.

13-5-2. Nessus▲

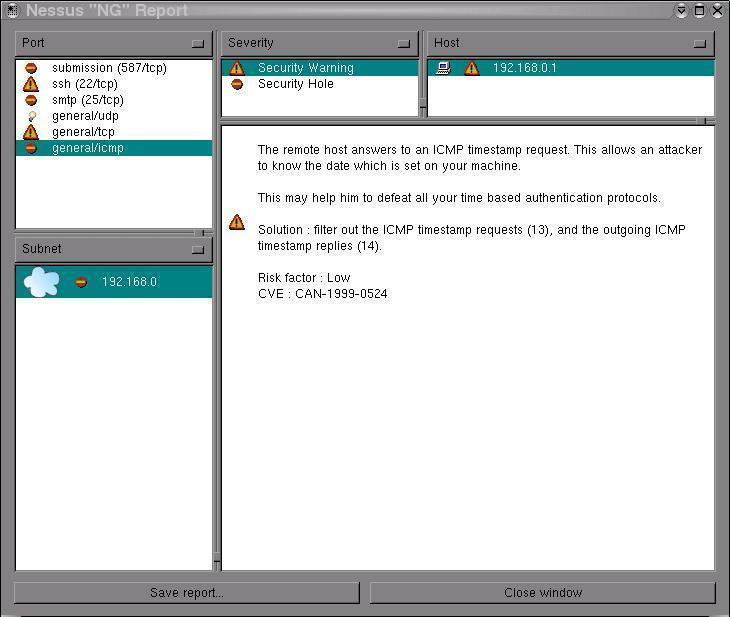

Alors que Nmap est plus un scanner de bas niveau, indiquant les ports ouverts, etc., le programme Nessus est un scanner de sûˋcuritûˋ. Il tente de se connecter û diffûˋrents ports, et de trouver en plus, les versions des serveurs en activitûˋ. Nessus effectue cela une ûˋtape plus loin, en trouvant les ports ouverts, ce qui est actif et sur quels ports, quel programme et quelle version, et ensuite teste les diverses menaces pour la sûˋcuritûˋ dans les programmes, et finalement crûˋe un rapport complet de toutes les menaces concernant la sûˋcuritûˋ.

Comme vous pouvez le comprendre, c'est un outil extrûˆmement utile. Le programme fonctionne sur le modû´le client/serveur, ainsi il est plus facile d'en connaûÛtre davantage sur votre pare-feu depuis l'extûˋrieur en utilisant le dûˋmon Nessus, ou en interne de cette maniû´re. Le client est une interface graphique dans laquelle vous vous connectez au dûˋmon, rûˋglez vos paramû´tres, et spûˋcifiez quel hûÇte scanner. Le rapport gûˋnûˋrûˋ peut ressembler û l'exemple ci-dessous.

Nessus devrait ûˆtre utilisûˋ avec certaines prûˋcautions, car il peut faire ô¨ô planterô ô£ une machine ou un service spûˋcifiûˋ par une attaque. Ces attaques sur les machines sont dûˋsactivûˋes par dûˋfaut, heureusement.

13-6. Prochain chapitre▲

Dans ce chapitre nous avons vu diverses techniques que vous pouvez utiliser pour dûˋboguer vos scripts de pare-feu. Le dûˋbogage de scripts peut devenir fatigant û la longue, mais c'est une nûˋcessitûˋ. Si vous utilisez les exemples, ûÏa peut ûˆtre trû´s facile. Nous avons vu les techniques suivantes en particulierô :

- Dûˋbogage par le Bash

- Outils systû´me pour le dûˋbogage

- Dûˋbogage d'iptables

- Autres outils pour le dûˋbogage