1. Copyright et Licence▲

Copyright (c) 2000,2014 Philippe Latu. Permission is granted to copy, distribute and/or modify this document under the terms of the GNU Free Documentation License, Version 1.3 or any later version published by the Free Software Foundation; with no Invariant Sections, no Front-Cover Texts, and no Back-Cover Texts. A copy of the license is included in the section entitled  GNU Free Documentation License .

Copyright (c) 2000,2014 Philippe Latu. Permission est accordÊe de copier, distribuer et/ou modifier ce document selon les termes de la Licence de Documentation Libre GNU (GNU Free Documentation License), version 1.3 ou toute version ultÊrieure publiÊe par la Free Software Foundation ; sans sections invariables ; sans texte de première de couverture, et sans texte de quatrième de couverture. Une copie de la prÊsente licence est incluse dans la section intitulÊe  Licence de Documentation Libre GNU .

1-1. MĂŠtainformation▲

Cet article est Êcrit avec DocBook XML sur un système Debian GNU/Linux. Il est disponible en version imprimable au format PDF : intro.analyse.pdf.

2. Analyse avec Wireshark▲

Avec Wireshark, il est possible de capturer des paquets directement sur les interfaces du système utilisÊ ou de lire des fichiers de captures sauvegardÊes. Wireshark supporte les formats de fichiers de capture les plus courants : libpcap/tcpdump, Sun's snoop/atmsnoop, LanAlyzer, MS Network Monitor, HPUX nettl, AIX iptrace, Cisco Secure IDS, etc.

2-1. Quels sont les protocoles supportĂŠs ?▲

La liste des protocoles supportĂŠs par Wireshark est considĂŠrable. Elle ĂŠvolue avec chaque nouvelle version. La page Protocol Reference fournit un classement par famille de tous les protocoles dont les champs sont interprĂŠtĂŠs. Il est aussi possible d'accĂŠder Ă ces informations via le menu Help â Supported Protocols.

2-2. Quels sont les mĂŠdias supportĂŠs ?▲

Le logiciel Wireshark permet l'analyse de transmissions rÊseau sur presque toutes les technologies. Les limitations d'utilisation sont plutôt dues au système d'exploitation sur lequel on exÊcute ce logiciel. Pour obtenir un Êtat des possibilitÊs d'analyse en fonction du système utilisÊ, il faut consulter la page : Network media specific capturing.

2-3. Comment accĂŠder aux interfaces ?▲

Lorsque l'on exÊcute wireshark en tant qu'utilisateur normal, on ne peut accÊder à la liste des interfaces en lançant l'opÊration Capture. Sur un système d'exploitation correctement administrÊ, un utilisateur normal ne doit pas avoir accès aux interfaces sans condition. Il existe plusieurs solutions pour donner un accès direct à la liste des interfaces physiques. En voici trois.

En mode super-utilisateur

Partant d'une connexion avec un compte utilisateur normal, celui-ci est propriĂŠtaire exclusif de son ĂŠcran (display). Il doit donc autoriser le super utilisateur Ă accĂŠder Ă son ĂŠcran Ă l'aide de la commande xhost, passer en connexion super-utilisateur avec la commande su puis exĂŠcuter l'application Wireshark.

$ xhost +local:

$ su

Password:

# wireshark &En mode utilisateur avec gksu

L'application gksu est un frontal graphique de la commande su. Elle permet, après la saisie du mot de passe super-utilisateur, d'exÊcuter une application en mode super-utilisateur. Dans notre cas, on accède directement aux interfaces physiques en mode graphique sans passer par une manipulation à la console. Ce mode opÊratoire est proposÊ par dÊfaut avec toutes les distributions GNU/Linux actuelles.

En mode utilisateur avec sudo

L'application sudo permet de dÊlÊguer les droits du super-utilisateur avec une granularitÊ très fine. L'optique de l'analyse rÊseau Êtant un cas particulier de l'administration système, on se limitera à la prÊsentation du fichier de configuration de l'application : /etc/sudoers.

# sudoers file.

#

# This file MUST be edited with the 'visudo' command as root.

#

# See the man page for details on how to write a sudoers file.

#

# Host alias specification

# User alias specification

# Cmnd alias specification

# User privilege specification

root ALL=(ALL) ALL

etu ALL = NOPASSWD: /usr/bin/wireshark, /usr/bin/tsharkC'est à la dernière ligne que se situe la partie intÊressante. L'utilisateur normal etu dispose, sur n'importe quel hôte gÊrÊ par ce système (ALL), d'un accès super-utilisateur aux applications Wireshark et tshark sans avoir à saisir son mot de passe. Pour lancer l'application, il faut prÊciser l'appel à l'application sudo de la façon suivante :

$ sudo wireshark &En mode utilisateur via les Linux Capabilities

On dÊbute par la crÊation d'un groupe système dÊdiÊ à la capture de trafic rÊseau.

# addgroup --system pcap

Adding group `pcap' (GID 136) ...

Done.On ajoute un ou plusieurs utilisateur(s) au groupe système.

# adduser phil pcap

Adding user `phil' to group `pcap' ...

Adding user phil to group pcap

Done.Attention ! Cette nouvelle attribution n'est valable qu'après une nouvelle authentification. Nous sommes encore dans le cas classique de crÊation du contexte de travail utilisateur au moment de l'authentification.

On modifie les propriĂŠtĂŠs du programme dumpcap qui est chargĂŠ de la collecte du trafic rĂŠseau.

Avant modification du groupe propriÊtaire, le masque des permissions est le suivant :

# ls -lh `which dumpcap`

-rwxr-xr-x 1 root root 62K 4 mars 18:04 /usr/bin/dumpcapOn change le groupe propriÊtaire et on applique un nouveau masque de permissions. Une fois cette opÊration faite, les membres du groupe système pcap seront les seuls utilisateurs à pouvoir exÊcuter le programme en mode non privilÊgiÊ.

# chgrp pcap /usr/bin/dumpcap

# chmod 750 /usr/bin/dumpcap

# ls -lh /usr/bin/dumpcap

-rwxr-x--- 1 root pcap 62K 4 mars 18:04 /usr/bin/dumpcapOn indique au gestionnaire de paquets Debian que ces nouvelles propriĂŠtĂŠs doivent ĂŞtre conservĂŠes lors des mises Ă jour Ă venir.

# dpkg-statoverride --add root pcap 750 /usr/bin/dumpcap

# dpkg-statoverride --list /usr/bin/dumpcap

root pcap 750 /usr/bin/dumpcapOn modifie le contexte de travail du programme dumpcap.

# setcap cap_net_raw,cap_net_admin=eip /usr/bin/dumpcap

# getcap /usr/bin/dumpcap

/usr/bin/dumpcap = cap_net_admin,cap_net_raw+eip- Les bits eip correspondent aux attributs effective, inheritable et permitted.

- Avec l'attribut effective, le noyau ne vĂŠrifie pas si l'UID vaut 0 (mode privilĂŠgiĂŠ) si le programme nĂŠcessite une opĂŠration en mode privilĂŠgiĂŠ.

- L'attribut inheritable transmet les aptitudes du processus actuel aux autres processus enfants.

- L'attribut permitted indique que le processus peut utiliser les aptitudes ĂŠtendues du noyau Linux.

La documentation sur les Linux Capabilities est disponible Ă partir de la page Not needing root to administer Linux.

3. Interface utilisateur▲

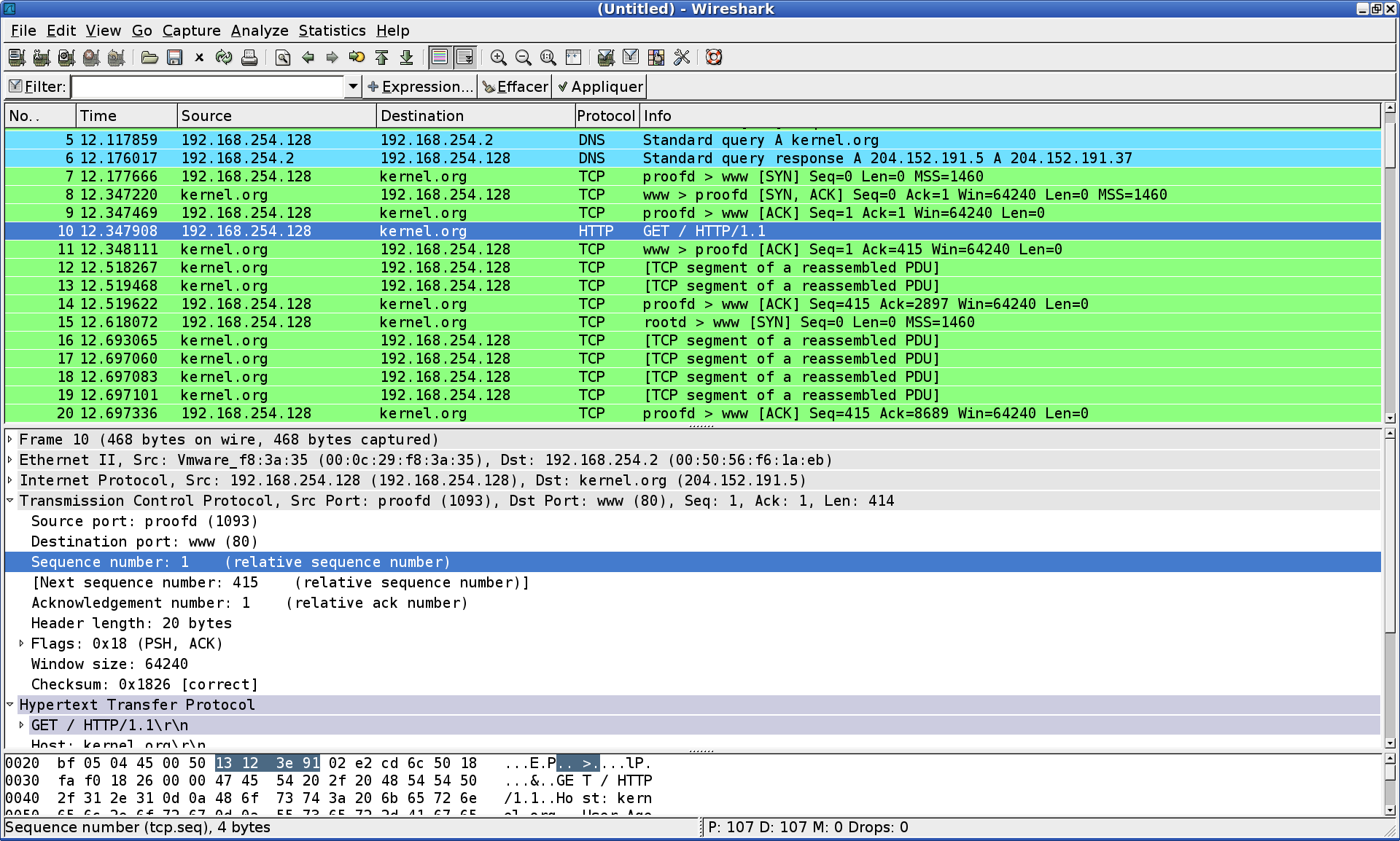

L'interface de l'analyseur se dĂŠcompose en plusieurs barres ou fenĂŞtres.

Barre de menus

On y retrouve la liste classique de menus. Voici une liste des fonctions remarquables accessibles Ă partir de ces menus.

- Le menu File sert à sauvegarder ou charger un fichier de capture rÊseau. Une capture peut très bien avoir ÊtÊ rÊalisÊe sur une sonde distante ou avec un autre outil et être analysÊe avec Wireshark à postÊriori.

- Le menu Capture sert à fixer les paramètres d'une nouvelle capture rÊseau. Voir Section 4,  Capture d'une sÊrie de trame .

- Le menu Statistics sert Ă effectuer diffĂŠrents calculs sur les volumes de donnĂŠes et la rĂŠpartition des protocoles.

Barre des icĂ´nes

Cette barre regroupe tous les raccourcis sur les manipulations d'une capture.

Barre de filtrage

Cette barre sert Ă saisir l'expression de filtrage Ă postĂŠriori d'une capture pour isoler tout ou partie d'un ĂŠchange rĂŠseau.

FenĂŞtre contenant la liste des trames capturĂŠes

Sur chaque ligne, on retrouve :

- le numÊro du paquet ;

- son temps de capture ;

- sa source ;

- sa destination ;

- le protocole de plus haut niveau dĂŠcodĂŠÂ ;

- le rĂŠsumĂŠ des champs caractĂŠristiques de ce protocole.

FenĂŞtre d'affichage de la pile des protocoles dĂŠcodĂŠs pour la trame sĂŠlectionnĂŠe

Avant toute opĂŠration de dĂŠveloppement des champs d'un ou plusieurs protocoles, cette fenĂŞtre donne la liste de la pile de protocoles dĂŠcodĂŠs allant du niveau physique (en haut) jusqu'au niveau le plus haut reconnu (en bas). Le protocole de niveau le plus haut reconnu est celui qui apparaĂŽt dans la colonne protocole de la FenĂŞtre contenant la liste des trames capturĂŠes.

- La première ligne ou niveau Frame correspond à une pseudocouche physique. Comme il n'est pas possible de rÊaliser la capture directement à partir des composants Êlectroniques qui pilotent l'interface rÊseau sans perturber le fonctionnement du système, l'opÊration a lieu au niveau liaison à l'aide de la bibliothèque libpcap. à ce niveau, les informations disponibles sont : la quantitÊ de bits capturÊs et la date de capture.

- La deuxième ligne correspond au niveau liaison. On y dÊtaille le type, les champs de la trame et les adresses physiques.

- La troisième ligne correspond au niveau rÊseau. On y dÊtaille les champs du protocole rÊseau reconnu : adresses logiques et indicateurs d'Êtat.

- La quatrième ligne correspond au niveau transport. On y dÊtaille les champs du protocole de transport reconnu : Êtat de la connexion, numÊros de ports utilisÊs et diverses options.

- La cinquième ligne correspond au niveau application. On y trouve les donnÊes utilisateur.

Pour le dĂŠveloppement de chacun des champs de la trame, il faut cliquer sur le triangle situĂŠ Ă gauche au niveau de chaque couche.

FenĂŞtre d'affichage brut de la trame sĂŠlectionnĂŠe

Cette fenĂŞtre affiche tous les octets de la trame en hexadĂŠcimal.

4. Capture d'une sĂŠrie de trames▲

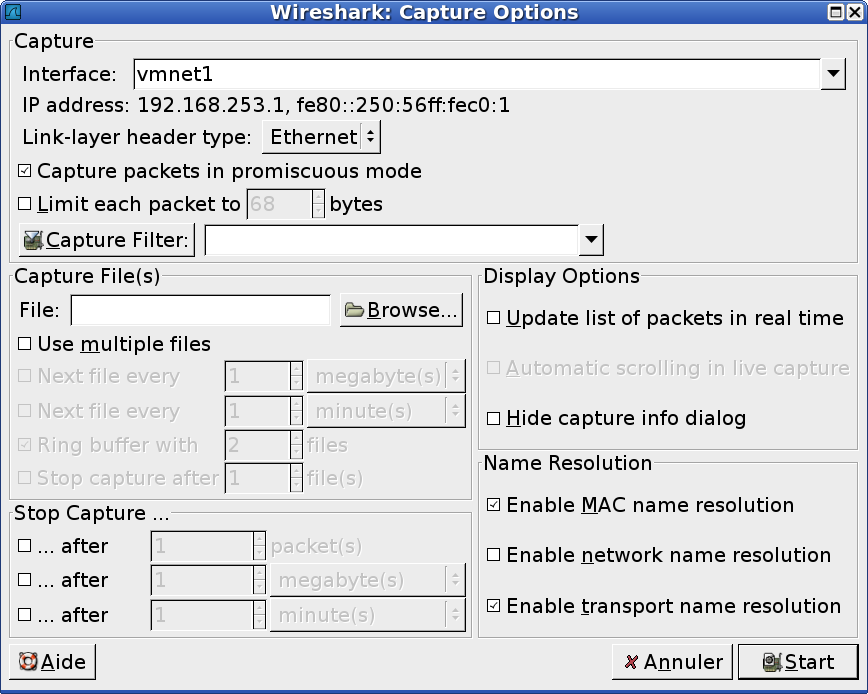

Après avoir lancÊ le logiciel Wireshark, opÊrez la sÊquence suivante pour capturer une sÊrie de 60 trames :

- SÊlectionnez Capture puis Start ;

-

La ligne Capture Filter permet de prÊciser un filtrage à priori. La syntaxe de ce filtrage est identique à celle de la commande tcpdump. La documentation est disponible à partir des pages de manuels de cette commande : man tcpdump. Voici trois exemples :

D'une façon plus gÊnÊrale, on peut combiner plusieurs critères avec les opÊrateurs logiques and et|ou or.

En règle gÊnÊrale, il faut limiter au maximum le filtrage à priori de façon à disposer du maximum d'informations pour l'analyse. La syntaxe de la Section 5,  Filtrage de l'affichage après capture  offre beaucoup plus de possibilitÊs.- IP : en spÊcifiant le protocole rÊseau à analyser, on Êvite la capture des trames des autres protocoles de niveau rÊseau (IPX) et des protocoles de niveau liaison (STP, CDP, etc.),

- Host 192.168.0.1 : en spÊcifiant l'adresse IP d'un hôte, on ne retient que le trafic Êmis et reçu par cette adresse,

- Host 192.168.0.1 and host 10.0.0.1 : en spÊcifiant les adresses IP de deux hôtes, on ne retient que le trafic entre ces deux adresses :

- Le type : host, net et port,

- La direction : src et dst,

- Le protocole : ether, fddi, tr, ip, ip6, arp, rarp, decnet, tcp et udp ;

- La rubrique Stop Capture permet de fixer plusieurs critères d'arrêt en fonction du nombre de trames et|ou du volume de donnÊes capturÊes ;

- Cliquez sur le bouton Valider pour lancer la capture.

5. Filtrage de l'affichage après capture▲

Le filtrage à postÊriori est certainement l'Êtape la plus importante dans l'analyse rÊseau. C'est cette opÊration qui permet d'isoler l'information pertinente. La granularitÊ de la syntaxe de filtrage disponible avec Wireshark est très importante. Il est possible de retenir un champ unique parmi les 820 protocoles supportÊs. Voici quelques exemples de filtrage allant du plus gÊnÊral au plus dÊtaillÊ.

5-1. Isoler une connexion TCP▲

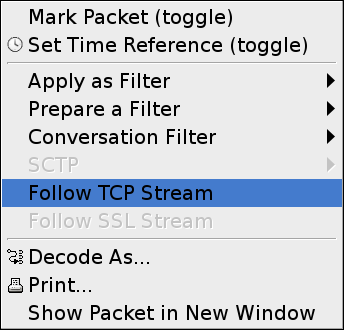

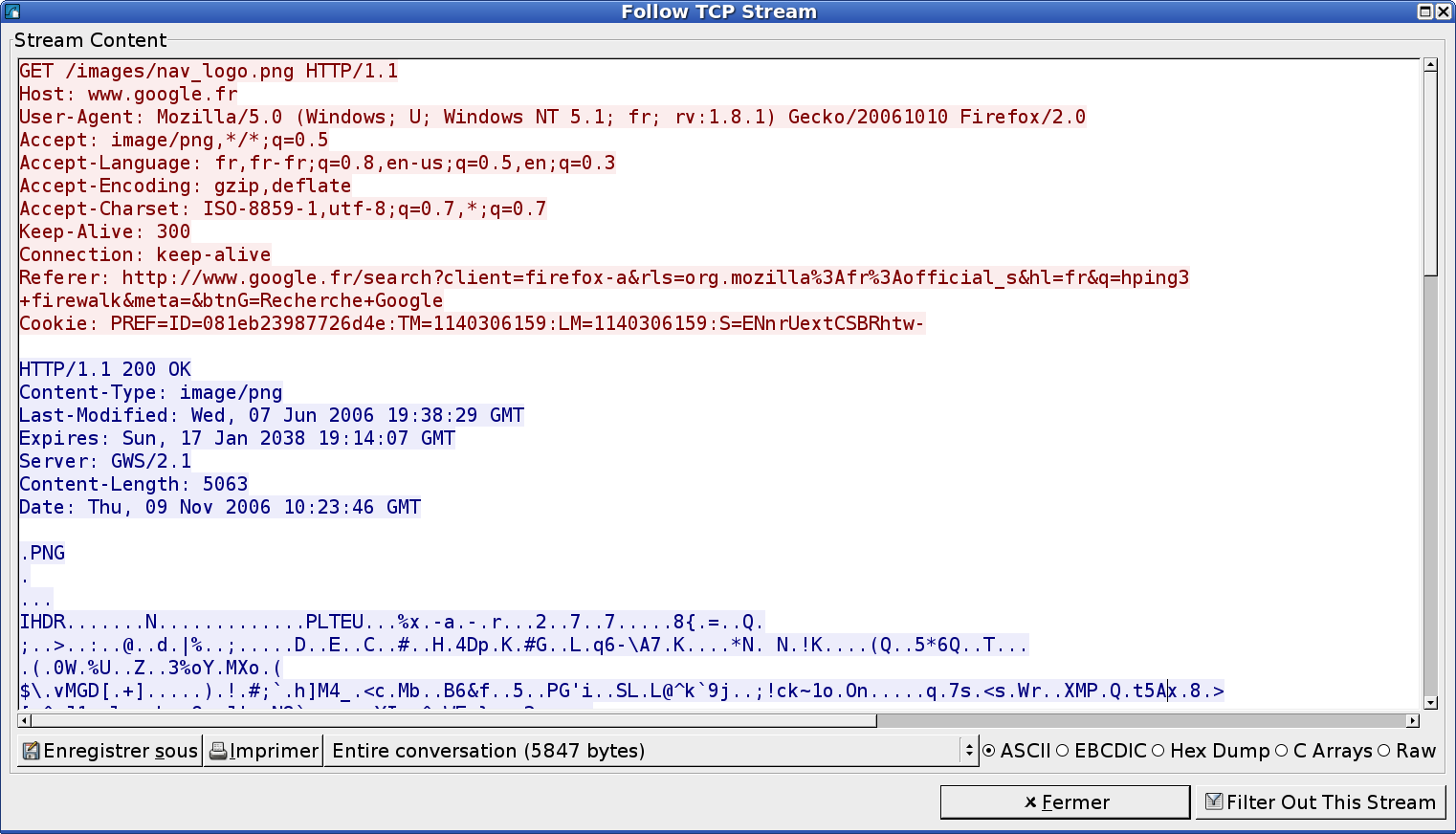

Après avoir rÊalisÊ une capture, il est possible d'isoler une connexion TCP en repÊrant son Êtablissement (le dÊbut) et sa libÊration (la fin). En cliquant sur le bouton droit de la souris après avoir sÊlectionnÊ n'importe quelle trame appartenant à la connexion à isoler, il faut valider l'option Follow TCP Stream.

Ă la suite de cette opĂŠration, Wireshark ouvre une nouvelle fenĂŞtre contenant les donnĂŠes vues de la couche transport.

5-2. Syntaxe du filtrage Ă postĂŠriori▲

Comme indiquÊ ci-avant, la granularitÊ de la syntaxe de filtrage est très importante. Elle peut donc s'avÊrer très complexe à manipuler. Wireshark offre plusieurs solutions pour rendre l'apprentissage de cette syntaxe interactif.

Tout d'abord, l'opÊration prÊcÊdente de filtrage simplifiÊ (voir Section 5.1,  Isoler une connexion TCP ) n'Êtait qu'un cas particulier de saisie interactive de filtre de capture. En sÊlectionnant l'option Follow TCP Stream, on a  saisi  un filtre avec la syntaxe suivante :

(ip.addr(1) eq 192.168.1.9(2) and ip.addr eq 80.247.225.35) \

and(3) (tcp.port(4) eq 32783(5) and tcp.port eq 80)Cette expression est extraite de la barre de filtrage. Elle doit tenir sur une ligne unique, quelle que soit sa longueur.

|

ip.addr : sÊlection d'une adresse IP ; |

|

|

eq 192.168.1.9 : valeur particulière d'adresse IP. L'opÊrateur eq correspond à un test d'ÊgalitÊ. Il est aussi possible d'utiliser la syntaxe du langage C pour les tests :

|

|

|

Les opÊrateurs logiques tels que and et|ou or associÊs aux parenthèses servent à composer des expressions de sÊlection prÊcises ; |

|

|

tcp.port : sÊlection d'un numÊro de port du protocole TCP de la couche transport ; |

|

|

eq 32783 : valeur particulière de port TCP. La syntaxe de test est identique pour tous les champs des diffÊrents protocoles reconnus. |

La construction interactive des filtres d'affichage peut se faire Ă l'aide de la souris. Voici deux exemples ÂŤsimplistesÂť.

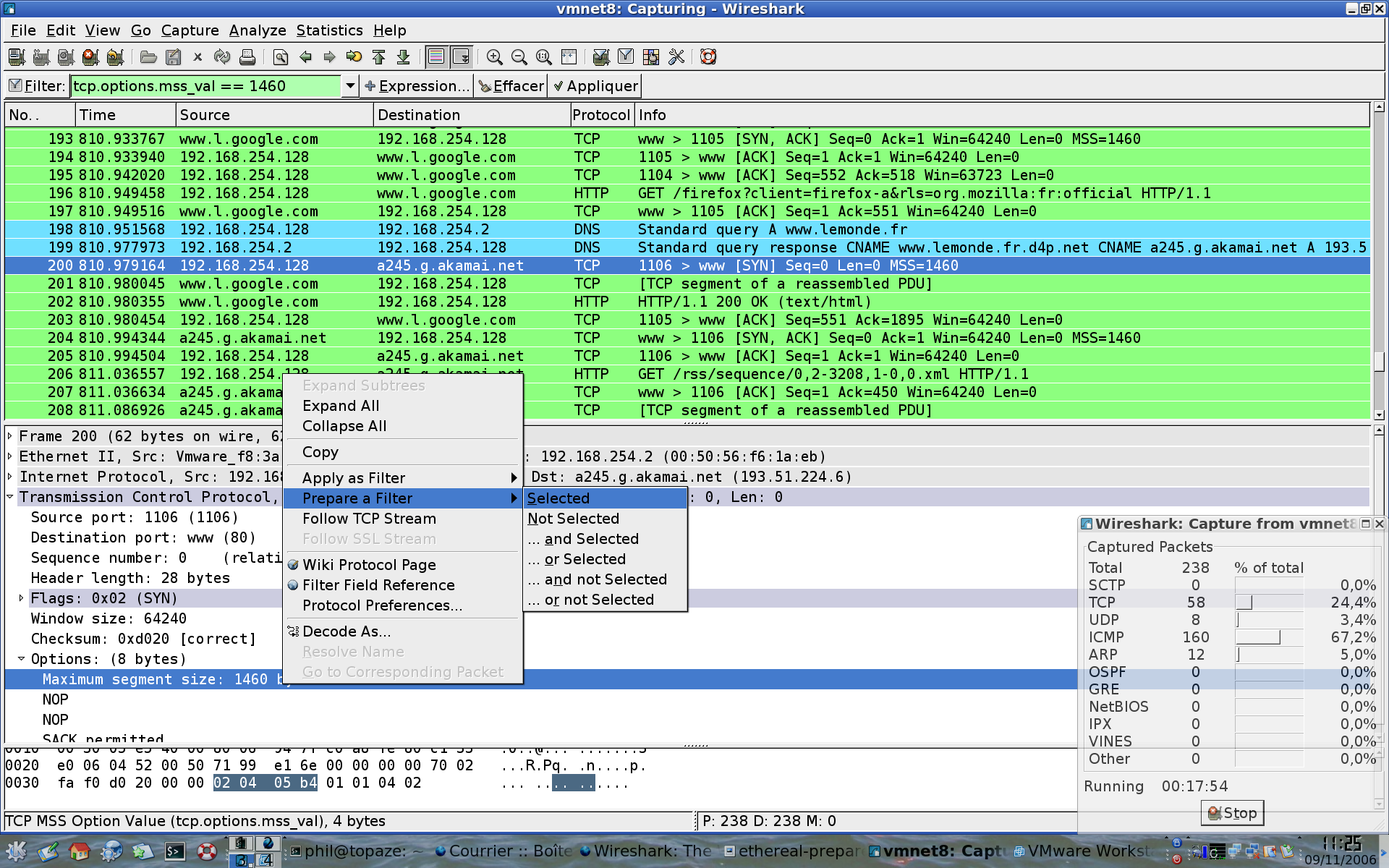

Option TCP MSS

Admettons que l'on veuille repÊrer toutes les trames capturÊes dans lesquelles l'option MSS (Maximum Segment Size) apparaÎt. On dÊveloppe alors l'en-tête TCP d'un paquet correspondant à une demande de connexion pour faire apparaÎtre cette option. En cliquant sur le bouton droit de la souris, on accède au menu Prepare a Filter.

L'expression prÊparÊe apparaÎt dans le champ de la barre de filtrage :

tcp.options.mss_val == 1460Supposons maintenant que l'on veuille afficher toutes les trames ayant cette option indÊpendamment de sa valeur. Il suffit alors de supprimer le test :

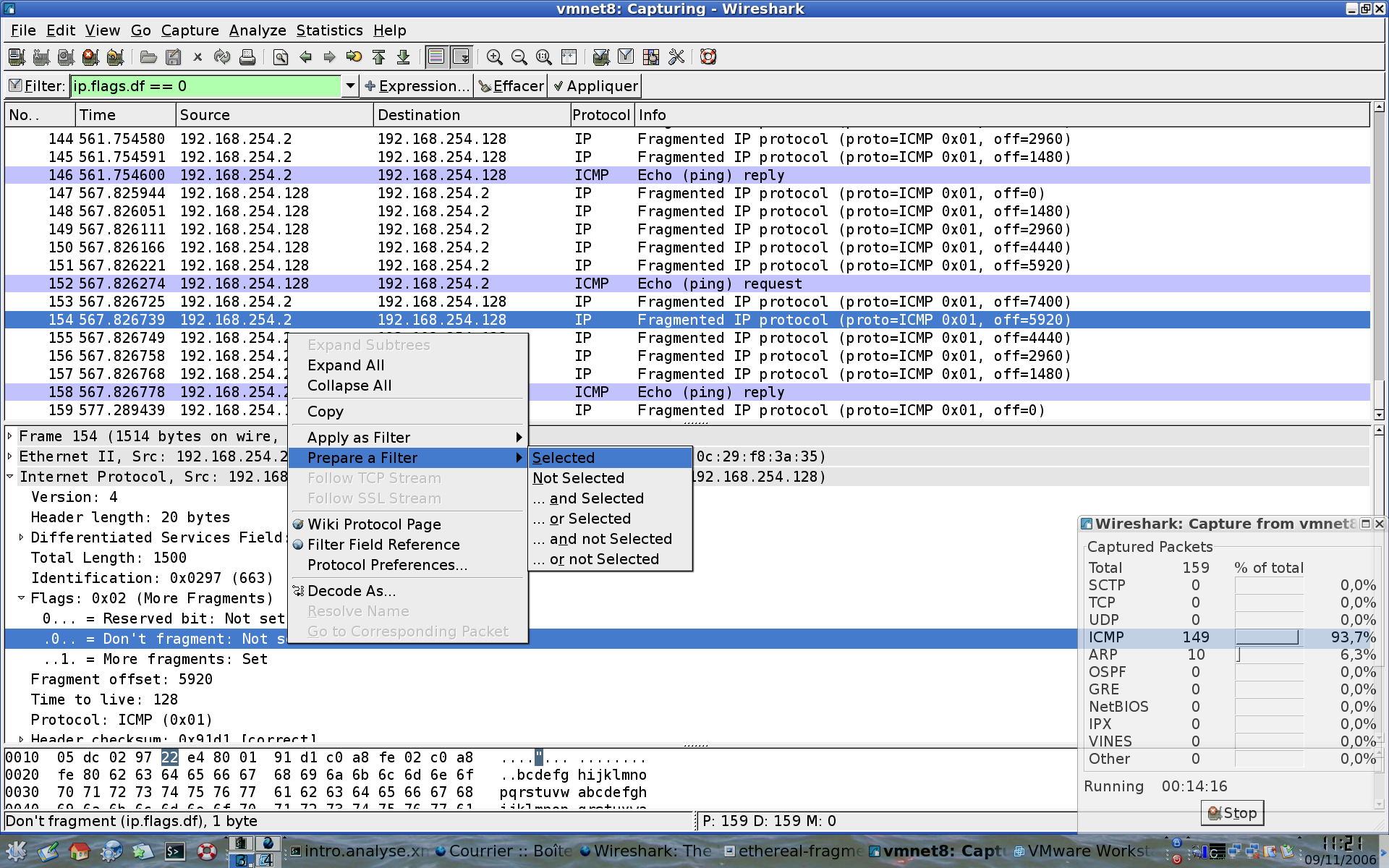

tcp.options.mss_valFragmentation IP

Admettons que l'on veuille observer la fragmentation IP en repĂŠrant les champs correspondants de l'en-tĂŞte des paquets IP. Tout d'abord, il faut ÂŤprovoquerÂť la fragmentation IP artificiellement. On utilise deux hĂ´tes avec chacun une interface Ethernet et un hub. En rĂŠduisant la taille maximum des donnĂŠes transmises par paquet (Maximum Transmit Unit) sur l'interface Ethernet d'un hĂ´te, on observe plus facilement les effets de la fragmentation.

__________

|_=_=_=_=_// Hub

| |

/ \_______

|..... \

.------,~ |.....

|Hote_A|' .------,~

| || |Hote_B|'

\------ / | ||

======/ \------ /

192.168.254.128 ======/

192.168.254.2

Hote_A # ifconfig eth0 mtu 256

Hote_A # ping -s 128 -c 5 192.168.254.2

PING 192.168.254.2 (192.168.254.2) 128(156) bytes of data.

136 bytes from 192.168.254.2: icmp_seq=1 ttl=64 time=0.591 ms

136 bytes from 192.168.254.2: icmp_seq=2 ttl=64 time=0.528 ms

136 bytes from 192.168.254.2: icmp_seq=3 ttl=64 time=0.554 ms

136 bytes from 192.168.254.2: icmp_seq=4 ttl=64 time=0.545 ms

136 bytes from 192.168.254.2: icmp_seq=5 ttl=64 time=0.546 ms

--- 192.168.254.2 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 3999ms

rtt min/avg/max/mdev = 0.528/0.552/0.591/0.036 ms

Hote_A # ping -s 8192 -c 5 192.168.254.2

PING 192.168.254.2 (192.168.254.2) 8192(8220) bytes of data.

8200 bytes from 192.168.254.2: icmp_seq=1 ttl=64 time=15.4 ms

8200 bytes from 192.168.254.2: icmp_seq=2 ttl=64 time=15.4 ms

8200 bytes from 192.168.254.2: icmp_seq=3 ttl=64 time=15.4 ms

8200 bytes from 192.168.254.2: icmp_seq=4 ttl=64 time=15.4 ms

8200 bytes from 192.168.254.2: icmp_seq=5 ttl=64 time=15.4 ms

--- 192.168.254.2 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4004ms

rtt min/avg/max/mdev = 15.444/15.462/15.481/0.079 msOn observe ensuite le rÊsultat sur l'affichage des trames capturÊes. La syntaxe du filtre est :

ip.flags.df == 0Connaissant maintenant la syntaxe d'identification de la fragmentation IP, il sera toujours possible d'appliquer le mĂŞme filtre sur une capture beaucoup plus importante en volume.

5-3. Documentation de rĂŠfĂŠrence sur les filtres d'affichage▲

La documentation sur l'ensemble des champs des protocoles reconnus utilisables dans les expressions de filtres d'affichage est disponible à l'adresse : Display Filter Reference.

6. Analyse Ă distance▲

Lorsque l'on exploite une infrastructure de serveurs avec plusieurs pÊrimètres rÊseau cloisonnÊs, il est frÊquent de devoir procÊder à des captures rÊseau à distance. De plus, la plupart des serveurs rÊcents sont des lames qui n'ont ni clavier ni Êcran. Voici donc un exemple de scÊnario capture rÊseau rÊalisÊe sur un hôte distant exploitÊe ensuite sur un poste de travail ayant une interface graphique.

Dans la sÊrie de copies d'Êcran ci-après, on considère les ÊlÊments suivants :

- le poste de travail sur lequel l'analyse est effectuÊe en mode graphique après collecte du fichier de capture est appelÊ <my_laptop.myothernet> ;

- le serveur lame sans Êcran ni clavier sur lequel la capture rÊseau est rÊalisÊe est appelÊ <my_distant_server.mynet>. On y accède via une console sÊcurisÊe SSH ;

- on suppose que les deux hôtes ont un compte utilisateur me. Le compte utilisateur sur le serveur doit disposer des droits nÊcessaires à la capture de trames sur les interfaces rÊseau du serveur. Ces droits sont gÊrÊs avec sudo ;

- on utilise l'application tshark qui permet d'exÊcuter l'analyse rÊseau directement à la console sans recours à une interface graphique. Cette application est fournie par le paquet Debian du même nom. Voir le rÊsultat de la commande $ apt-cache show tshark pour obtenir les informations sur ce paquet ;

- les indications donnÊes ci-dessous ne peuvent se substituer aux pages du manuel de l'application. Il est vivement conseillÊ de les consulter pour adapter l'analyse rÊseau à ses besoins : man tshark.

Connexion au serveur depuis le poste de travail

Comme indiquÊ ci-avant, on accède au serveur via une console sÊcurisÊe SSH. à partir de Windoze, l'outil putty permet d'effectuer la même opÊration.

me@<my_laptop>:~$ ssh me@<my_distant_server.mynet>

Linux <my_distant_server> 2.6.15 #1 SMP Mon Mar 13 14:54:19 CET 2006 i686

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

No mail.

Last login: Tue Mar 21 10:45:38 2006 from <my_laptop.myothernet>

me@<my_distant_server>:~$Lancement de la capture rĂŠseau dans un nouveau shell

Un utilisateur normal n'ayant pas les droits suffisants pour accÊder directement aux interfaces rÊseau, on doit lancer l'analyseur de rÊseau via sudo : $ sudo tshark.

On lance cette commande dans un nouveau shell en ajoutant le symbole & à la fin de la ligne. De cette façon, on conserve la possibilitÊ de lancer d'autres commandes sur la console obtenue lors de la connexion au serveur.

me@<my_distant_server>:~$ sudo tshark -q -i _eth0 -w distant.cap \

-a filesize:4096 tcp and ! host <my_laptop.myothernet> &- L'option -q rend la capture ÂŤsilencieuseÂť. Il s'agit surtout de supprimer l'affichage du compte des paquets enregistrĂŠs pendant la capture. Cet affichage est gĂŞnant si l'on souhaite conserver la console pour effectuer d'autres manipulations en cours de capture.

- L'option -i _eth0 dĂŠsigne l'interface rĂŠseau sur laquelle la capture est rĂŠalisĂŠe.

- L'option -w distant.cap dĂŠsigne le fichier dans lequel les paquets capturĂŠs sont enregistrĂŠs. Sans spĂŠcification du format de fichier avec l'option -F, les paquets capturĂŠs sont enregistrĂŠs directement (mode raw).

- L'option -a filesize:4096 donne le critère d'arrêt de l'enregistrement. Ici, le critère retenu est la taille du fichier de capture. Cette taille est comptabilisÊe en multiple du kilooctet (1 024 octets) ; soit 4 096 ko dans cet exemple.

- Les options suivantes correspondent au filtrage à priori des paquets à enregistrer. On spÊcifie le protocole de transport TCP et on n'enregistre pas les paquets de l'hôte qui a ouvert la console sÊcurisÊe : ! host <my_laptop.myothernet>. Sans cette dernière prÊcaution, l'enregistrement ne contiendra pratiquement que les Êchanges SSH. Ces Êchanges sont sans intÊrêt puisqu'ils correspondent aux communications entre les deux hôtes utilisÊs pour l'analyse distante.

ÂŤInitiationÂť du trafic rĂŠseau Ă capturer.

Cette commande n'est qu'un prÊtexte pour remplir le fichier de capture. Avec le tÊlÊchargement d'une image des sources du noyau Linux, on est sÝr de faire transiter un volume suffisant ;-).

me@<my_distant_server>:~$ wget \

http://kernel.org/pub/linux/kernel/v2.6/linux-2.6.16.tar.bz2

--11:14:29-- http://kernel.org/pub/linux/kernel/v2.6/linux-2.6.16.tar.bz2

=> `linux-2.6.16.tar.bz2'

RĂŠsolution de kernel.org... 204.152.191.5, 204.152.191.37

Connexion vers kernel.org|204.152.191.5|:80...connectĂŠ.

requĂŞte HTTP transmise, en attente de la rĂŠponse...200 OK

Longueur: 40 845 005 (39M) [application/x-bzip2]

100%[===============//=====================>] 40 845 005 296.19K/s ETA 00:00

11:16:58 (292.09 KB/s) - ÂŤÂ linux-2.6.16.tar.bz2Â Âť sauvegardĂŠ [40845005/40845005]Fin de la capture et visualisation du fichier

Comme indiquĂŠ ci-avant, l'enregistrement s'arrĂŞte lorsque le fichier atteint la taille de 4Â 096Â ko.

[1]+ Done sudo tshark -q -i _eth0 -w distant.cap \

-a filesize:4096 tcp and ! host <my_laptop.myothernet>

me@<my_distant_server>:~$ ls -lAh

-rw------- 1 root latu 4,1M 2006-03-21 11:14 distant.cap

-rw-r--r-- 1 latu latu 39M 2006-03-20 07:22 linux-2.6.16.tar.bz2

me@<my_distant_server>:~$ sudo chmod 640 distant.cap

me@<my_distant_server>:~$ exit

logout

Connection to <my_distant_server.mynet> closed.L'enregistrement sur fichier ayant ÊtÊ rÊalisÊ avec l'identitÊ du super-utilisateur via la commande sudo, il faut changer le masque des permissions de ce fichier ou son propriÊtaire. Dans cet exemple, c'est le masque des permissions d'accès qui a ÊtÊ Êtendu pour que l'utilisateur normal puisse lire le fichier de capture et le transfÊrer sur son poste de travail.

RĂŠcupĂŠration du fichier de capture sur le poste de travail

me@<my_laptop>:~$ scp me@<my_distant_server.mynet>:~/distant.cap .

distant.cap 100% 4097KB 682.8KB/s 00:06

me@<my_laptop>:~$ wireshark -r distant.capLa commande scp illustre le transfert du fichier de capture rĂŠseau via SSH. On peut effectuer la mĂŞme opĂŠration Ă partir de Windoze avec l'outil WinSCP.

Enfin, il est possible de lire le fichier de capture directement au lancement de l'analyseur rĂŠseau avec l'option -r.

7. Travaux pratiques : navigation Web (HTTP)▲

7-1. Protocoles ĂŠtudiĂŠs▲

- Adressage matĂŠriel (MAC|Ethernet) et logique (IP).

- RequĂŞte et rĂŠponse du service de noms de domaine (DNS).

- Ătablissement, maintien et libĂŠration de connexion TCPÂ : procĂŠdure en trois ĂŠtapes, numĂŠros de sĂŠquence et d'acquittement.

- RequĂŞte et rĂŠponse HTTP.

7-2. Marche Ă suivre▲

- Lancez Wireshark.

- Lancez la capture des trames sans restrictions d'adresses, de protocoles ou de volume.

- Lancez un navigateur Web et saisissez une adresse de site (URL) de votre choix.

- Une fois la page complètement chargÊe, arrêtez la capture. Sauvegardez un fichier de capture.

- Passez aux questions suivantes.

Suivant le contexte de connexion, le volume d'informations capturÊ varie ÊnormÊment : connexion DSL, rÊseau local commutÊ ou non, multiplicitÊ des protocoles rÊseau, etc. Il est cependant prÊfÊrable d'effectuer la première capture sans aucune restriction à priori de façon à avoir une image exacte du trafic. Si l'information utile est vraiment noyÊe dans du bruit, il est toujours possible de reprendre la capture avec un filtre ; voir Section 4,  Capture d'une sÊrie de trames.

7-3. Analyse des protocoles▲

Pour rĂŠpondre aux questions suivantes, utilisez le rĂŠsultat de la capture issue de l'ĂŠtape prĂŠcĂŠdente ou chargez un fichier de capture.

7-3-1. Protocoles capturĂŠs▲

|

Q1. |

Quels sont les protocoles indiquÊs dans la colonne  Protocol  de la fenêtre de liste des trames capturÊes ? |

|

Confirmez que la capture contient bien les protocoles DNS, TCP et HTTP. |

7-3-2. Trame Ethernet, paquet IP et datagramme UDP▲

Analysez la trame correspondant au premier message DNS ĂŠmis par le client Web.

|

Q2. |

Quelles sont les adresses (MAC|Ethernet) et IP du client ? |

|

Q3. |

Quel est le contenu du champ type de la trame Ethernet ? |

|

Q4. |

Quelles sont les adresses destination (MAC|Ethernet) et IPÂ ? |

|

Q5. |

à quelles machines correspondent ces adresses ? |

Analysez l'en-tĂŞte IP du premier message DNS ĂŠmis par le client Web.

|

Q6. |

Quelle est la taille de l'en-tête ? Quelle est la longueur totale du paquet ? |

|

Q7. |

RepÊrez le champ  type de protocole  dans l'en-tête. Quel est le numÊro et le type de protocole prÊsents dans les donnÊes du paquet ? |

Analysez l'en-tĂŞte UDP du premier message DNS ĂŠmis par le client Web.

|

Q8. |

Quels sont les numÊros de ports du client et du serveur ? Quelles sont les particularitÊs de ces valeurs ? Quel est le protocole de couche application prÊsent dans les donnÊes du message ? |

|

Q9. |

Quelle est la valeur indiquĂŠe dans le champ longueur de l'en-tĂŞte UDPÂ ? Est-ce qu'elle correspond Ă l'information donnĂŠe dans l'en-tĂŞte du paquet IPÂ ? |

Faites un croquis des piles de protocoles des couches physiques à application pour le client et le serveur ; identifiez les unitÊs de donnÊes de protocoles (PDU) et les communications de bout en bout.

7-3-3. Service DNS▲

Analysez le message de requĂŞte DNS ĂŠmis par le client Web.

|

Q10. |

Quel est le champ qui indique si le message est une requête ou une rÊponse ? |

|

Q11. |

Quelle est l'information transportÊe dans le corps de la requête ? Identifier le type et la classe de la requête. |

|

Q12. |

Quel est l'identificateur de transaction de la requête ? |

On considère maintenant la rÊponse à la requête prÊcÊdente.

|

Q13. |

Quelles devraient être les adresses (MAC|Ethernet) et IP de ce paquet ? |

|

VĂŠrifiez que les adresses attendues sont prĂŠsentes. |

|

|

Q14. |

Quelle est la taille du paquet IP ; du message UDP ? Cette taille est-elle plus importante que celle du paquet de la requête ? |

|

Q15. |

Quel est l'identificateur de transaction de la rÊponse ? Est-ce qu'il correspond à la requête ? |

|

Q16. |

Combien de rÊponses sont disponibles dans le message de rÊponse ? Comparez les rÊponses et leurs valeurs TTL (Time-to-live). |

7-3-4. Connexion TCP▲

Identifiez la trame qui correspond au premier segment TCP dans la procĂŠdure en trois ĂŠtapes (three ways handshake) qui initie la connexion entre le client et le serveur HTTP.

|

Q17. |

Quelles sont les adresses (MAC|Ethernet) et IP attendues pour cette trame ? Quelles sont les valeurs des champs  type  et  protocole  respectivement attendus pour cette trame et ce paquet ? |

|

VĂŠrifiez que ces champs et adresses correspondent. |

|

|

Q18. |

Expliquez les valeurs des adresses destination (MAC|Ethernet) et IP ? à quels hôtes correspondent ces adresses ? |

|

Q19. |

Identifiez les numÊros de ports utilisÊs par le client. Pourquoi ces valeurs sont-elles utilisÊes ? |

|

Q20. |

Quelle est la longueur du segment TCPÂ ? |

|

Q21. |

Quel est le numÊro de sÊquence initiale (Initial Sequence Number ou ISN Êmis par le client vers le serveur ? Quelle est la taille de fenêtre initiale ? Quelle est la taille maximale de segment (Maximum Segment Size ou MSS) ? |

|

Q22. |

Trouvez la valeur hexadĂŠcimale de l'octet qui contient l'indicateur d'ĂŠtat SYNÂ ? |

Identifiez la trame qui correspond au second segment TCP dans la procĂŠdure en trois ĂŠtapes (three ways handshake).

|

Q23. |

Combien de temps s'est ĂŠcoulĂŠ entre la capture du premier et du second segment TCPÂ ? |

|

Q24. |

Relevez les valeurs des champs suivants de cette trame :

|

|

VĂŠrifiez que tout correspond aux valeurs attendues. |

|

|

Q25. |

Quelle est la longueur du segment TCPÂ ? |

|

Q26. |

Quel est le numÊro de sÊquence initial (Initial Sequence Number ou ISN Êmis par le serveur vers le client ? Quelle est la taille de fenêtre initiale ? Quelle est la taille maximale de segment (Maximum Segment Size ou MSS) ? |

Identifiez la trame qui correspond au dernier segment TCP dans la procĂŠdure en trois ĂŠtapes (three ways handshake).

|

Q27. |

Combien de temps s'est ÊcoulÊ entre la capture du second et du troisième segment TCP ? Comparez cette valeur avec celle relevÊe entre le premier et le second segment et expliquez la diffÊrence. |

|

Q28. |

Relevez les valeurs des champs suivants de cette trame :

|

|

VĂŠrifiez que tout correspond aux valeurs attendues. |

|

|

Q29. |

Quelle est la longueur du segment TCPÂ ? |

7-3-5. RequĂŞte HTTP GET▲

Identifiez la trame qui correspond au message HTTP GET.

|

Q30. |

Quelles sont les valeurs des numĂŠros de sĂŠquence et d'acquittement de l'en-tĂŞte TCPÂ ? |

|

VĂŠrifiez que tout correspond aux valeurs attendues. |

|

|

Q31. |

Quels sont les indicateurs d'ĂŠtat actifs de l'en-tĂŞte TCPÂ ? Expliquez pourquoi. |

|

Q32. |

Quelles sont les longueurs de l'en-tĂŞte et de la ÂŤchargeÂť du message TCPÂ ? |

On considère maintenant le contenu du message HTTP GET.

|

Q33. |

Comparez le texte dĂŠcodĂŠ dans la fenĂŞtre d'affichage de la pile de protocoles avec le contenu de la fenĂŞtre d'affichage brut. |

|

Q34. |

Comptez le nombre d'octets du message et vĂŠrifier que ce nombre correspond au champ longueur de l'en-tĂŞte TCP. |

|

Q35. |

Quel est le prochain numĂŠro de sĂŠquence attendu dans le message suivant ĂŠmis par le serveur HTTPÂ ? |

7-3-6. RĂŠponse HTTP▲

|

Q36. |

Combien de temps s'est ÊcoulÊ entre la capture du message GET et la capture du message de rÊponse correspondant ? |

|

Q37. |

DĂŠterminez si le serveur rĂŠpond avec un message HTTP ou un segment TCP ACKÂ ? |

|

Q38. |

Quel est le numÊro de sÊquence Êmis par le serveur HTTP ? Est-ce qu'il correspond à la valeur attendue ? |

On considère maintenant l'en-tête du message rÊponse HTTP.

|

Q39. |

Quelle est la longueur de la ÂŤchargeÂť indiquĂŠe dans l'en-tĂŞte TCPÂ ? |

|

Q40. |

Quels sont les indicateurs d'ĂŠtat actifs de l'en-tĂŞte TCPÂ ? Expliquez pourquoi. |

|

Q41. |

Quel est le prochain numÊro de sÊquence attendu dans le message suivant Êmis par le client ? |

On considère maintenant le corps du message rÊponse HTTP.

|

Q42. |

Quel est le code dans le message de rÊponse ? |

|

Q43. |

SĂŠlectionnez ce code avec la souris dans la fenĂŞtre d'affichage de la pile de protocoles et comparez-le avec ce qui est affichĂŠ sur la page du navigateur Web. |

|

Cette opÊration revient à suivre la dÊmarche prÊsentÊe dans la Section 5.1,  Isoler une connexion TCP . |

8. Travaux pratiques : messages de contrĂ´le Internet (ICMP)▲

8-1. Protocoles et outils ĂŠtudiĂŠs▲

- Internet Control Message Protocol ou ICMP ; messages de type : Echo, Echo Reply et Time Exceeded.

- Internet Protocol ou IPÂ ; champ de l'en-tĂŞte IPÂ : Time to Live.

- Commande ping.

- Commandes traceroute et tcptraceroute.

8-2. 8.2. Marche Ă suivre▲

Commande ping

- Lancez Wireshark.

- Lancez la capture des trames sans restrictions d'adresses, de protocoles ou de volume.

- Lancez une console et tapez une commande du type ping -c10 www.phrack.org. L'option -c10 limite le nombre de requĂŞtes ICMP Ă 10. Bien sĂťr, le choix de l'adresse Ă contacter est totalement libre.

- ArrĂŞtez la capture lorsque l'invite de commande rĂŠapparaĂŽt Ă la console.

- Sauvegardez le fichier de capture.

Commande traceroute

- Lancez Wireshark.

- Lancez la capture des trames sans restrictions d'adresses, de protocoles ou de volume.

- Lancez une console et tapez une commande du type traceroute www.phrack.org. Bien sĂťr, le choix de l'adresse Ă contacter est totalement libre.

- ArrĂŞtez la capture lorsque l'invite de commande rĂŠapparaĂŽt Ă la console.

- Sauvegardez le fichier de capture.

La plage de ports UDP utilisĂŠe par dĂŠfaut par la commande traceroute est de plus en plus frĂŠquemment bloquĂŠe par les ĂŠquipements d'interconnexion. Il est alors utile d'envisager l'emploi de la commande tcptraceroute avec laquelle on peut fixer les ports source et destination.

Commande tcptraceroute

- Lancez Wireshark.

- Lancez la capture des trames sans restrictions d'adresses, de protocoles ou de volume.

- Lancez une console et tapez une commande du type tcptraceroute -p 1024 www.phrack.org 80. Bien sĂťr, le choix de l'adresse Ă contacter est totalement libre.

- ArrĂŞtez la capture lorsque l'invite de commande rĂŠapparaĂŽt Ă la console.

- Sauvegardez le fichier de capture.

8-3. Analyse avec ping▲

Pour rĂŠpondre aux questions suivantes, utilisez le rĂŠsultat de la capture issue de l'ĂŠtape prĂŠcĂŠdente ou chargez un fichier de capture.

8-3-1. Protocoles capturĂŠs▲

|

Q44. |

Quels sont les protocoles indiquÊs dans la colonne Protocol de la fenêtre de liste des trames capturÊes ? |

|

Il est probable que les paquets ICMP soient prĂŠcĂŠdĂŠs d'un jeu de questions/rĂŠponses DNS. |

|

|

Q45. |

Relevez l'adresse IP renvoyĂŠe avec la rĂŠponse DNS. |

8-3-2. Message ICMP ÂŤEcho RequestÂť▲

Ătude du paquet IP qui correspond au premier message ICMP Echo Request.

|

Q46. |

Quelle est l'adresse IP destination du paquet ? Quelle est la valeur du champ Protocol Type ? Quelle est la valeur du champ Time to Live ? |

Ătude du message ICMP.

|

Q47. |

Quel est le type de message ICMP ? Quel est l'identificateur de message ? Quel est le numÊro de sÊquence ? |

|

Q48. |

SĂŠlectionnez Ă la souris les octets de donnĂŠes du message de requĂŞte. Comparez ces donnĂŠes avec celles affichĂŠes dans la fenĂŞtre d'affichage brut. |

8-3-3. Message ICMP ÂŤEcho ReplyÂť▲

Ătude du paquet IP qui correspond au premier message ICMP Echo Reply.

|

Q49. |

Quelle sont les adresses IP source et destination du paquet ? Quelle est la valeur du champ Protocol Type ? Quelle est la valeur du champ Time to Live ? |

Ătude du message ICMP.

|

Q50. |

Quel est le type de message ICMPÂ ? Comparez l'identificateur de message et le numĂŠro de sĂŠquence du message de rĂŠponse avec les valeurs du message de requĂŞte. |

|

Q51. |

SĂŠlectionnez Ă la souris les octets de donnĂŠes du message de requĂŞte. Comparez ces donnĂŠes avec celles affichĂŠes dans le message de requĂŞte. |

8-3-4. Messages ICMP restants▲

Reprenez les deux points prĂŠcĂŠdents pour les messages ICMP Echo Request et Echo Reply restants.

|

Q52. |

Comment les champs d'identification et de numÊro de sÊquence Êvoluent-ils dans le temps ? |

|

Q53. |

Est-ce que les sÊquences de donnÊes des requêtes et des rÊponses changent ? |

|

Q54. |

Calculez l'ĂŠcart de temps entre l'ĂŠmission de chaque message Echo Request et la rĂŠception de chaque message Echo Reply. Comparez les rĂŠsultats avec les valeurs maximales, moyennes et minimales fournies par la commande ping. |

8-4. Analyse avec (tcp)traceroute▲

Pour rĂŠpondre aux questions suivantes, utilisez le rĂŠsultat de la capture issue de l'ĂŠtape prĂŠcĂŠdente ou chargez un fichier de capture.

8-4-1. Protocoles capturĂŠs▲

|

Q55. |

Quels sont les protocoles indiquÊs dans la colonne Protocol de la fenêtre de liste des trames capturÊes ? |

|

Il est probable que les paquets ICMP soient prĂŠcĂŠdĂŠs d'un jeu de questions/rĂŠponses DNS. |

|

|

Q56. |

Relevez l'adresse IP renvoyĂŠe avec la rĂŠponse DNS. |

8-4-2. Message UDP▲

|

Q57. |

Quelle est l'adresse IP destination du premier paquet contenant le message UDP ? Quelles sont les valeurs des champs Protocol Type et Time to Live ? |

|

Comparez l'adresse IP destination relevĂŠe avec celle de la rĂŠponse DNS. Notez les valeurs caractĂŠristiques de l'en-tĂŞte IP en vue d'une utilisation ultĂŠrieure. |

|

|

Q58. |

Combien d'octets de donnÊes sont prÊsents dans ce message de requête ? |

|

Notez la sÊquence de caractères prÊsents dans la troisième fenêtre. |

8-4-3. Message ICMP ÂŤTime ExceededÂť▲

|

Q59. |

Quelles sont les adresses IP source et destination du paquet de la première rÊponse ICMP Time Exceeded ? |

Ătude du message ICMP.

|

Q60. |

Quel est le type de message ICMPÂ ? |

|

Les champs Type, Code et Checksum sont suivis par plusieurs octets Ă zĂŠro, puis par l'en-tĂŞte IP du message ICMP Echo Request. Comparez les valeurs caractĂŠristiques de cet en-tĂŞte avec celles notĂŠes ci-avant. |

|

|

Q61. |

Est-ce que le message ICMP contient de nouveaux octets de donnÊes ? |

8-4-4. Ăvolution du champ TTL▲

|

Q62. |

Combien de messages UDP sont ĂŠmis avec la mĂŞme valeur de champ TTL dans l'en-tĂŞte de paquet IPÂ ? |

|

Q63. |

Quelles sont les adresses IP source des paquets ICMP Time Exceeded ? |

|

Comparez ces adresses avec celles donnĂŠes lors de l'exĂŠcution de la commande traceroute. |

|

|

Q64. |

Quel est le type du message ICMP reçu lorsque l'hôte destinataire est atteint ? |

|

Q65. |

Comment calculer les temps affichÊs par la commande traceroute à partir des valeurs donnÊes dans la colonne Time de la fenêtre des trames capturÊes ? |

|

Utilisez les pages de manuels de la commande traceroute pour obtenir la signification des diffĂŠrentes valeurs de temps pour atteindre une destination. |

8-4-5. Variantes▲

Il est possible de reprendre les questions ci-dessus en utilisant diffĂŠrentes options des commandes traceroute et|ou tcptraceroute.

- Analyse uniquement Ă base de messages ICMP avec l'option -IÂ : traceroute -I www.phrack.org.

- Analyse Ă base de segments TCP en prĂŠcisant le numĂŠro de port visĂŠÂ : tcptraceroute www.phrack.org 80.

Cette dernière variante est très utile pour vÊrifier si un service est ouvert ou non.

9. Documents de rĂŠfĂŠrence▲

Guide de l'utilisateur

- Le Wireshark User's Guide est la rÊfÊrence la plus complète sur l'utilisation de notre analyseur de trafic favori !

Protocoles

- Le fichier PDF TCP/IP and tcpdump Pocket Reference Guide est une antisèche sur les champs des en-têtes des protocoles essentiels ; un document indispensable pour la pratique de l'analyse rÊseau.

Travaux pratiques

- Le support Configuration d'une interface de rĂŠseau local prĂŠsente les opĂŠrations de configuration d'une interface rĂŠseau et propose une exploitation des protocoles TCP/IP et ICMP sans recours Ă un analyseur rĂŠseau.

- Le chapitre Using Ethereal - Chapter 4 of Ethereal packet sniffing est un extrait de livre consacrĂŠ Ă la version antĂŠrieure de l'analyseur de trafic rĂŠseau.

- Le site Ethereal Labs prĂŠsente d'autres travaux pratiques basĂŠs sur Ethereal, la version antĂŠrieure de l'analyseur de trafic rĂŠseau.

10. Remerciements Developpez▲

L'ĂŠquipe RĂŠseaux remercie Philippe Latu pour la rĂŠdaction de ce tutoriel.

Nos remerciements Ă milkoseck et Ă ClaudeLELOUP pour leur relecture orthographique.

N'hÊsitez pas à commenter cet article ! Commentez ![]()