8. La machine d'УЉtat▲

Ce chapitre aborde et explique en dУЉtail la machine d'УЉtat. AprУЈs avoir lu ceci, vous devriez avoir pleinement compris son fonctionnement. Vous parcourrez un nombre important d'exemples sur la faУЇon dont les УЉtats sont traitУЉs par la machine d'УЉtat elle-mУЊme. Ces cas concrets devraient vous УЉclairer parfaitement.

8-1. Introduction▲

La machine d'УЉtat correspond У une partie spУЉciale У l'intУЉrieur d'iptables. En fait, elle porte trУЈs mal son nom puisqu'il s'agit en rУЉalitУЉ d'une machine de traУЇage de connexion. Cependant, la plupart des gens la connaissent sous la premiУЈre appellation. Au cours de ce chapitre, les deux noms sont utilisУЉs indistinctement comme ils sont synonymes. Ceci ne devrait pas trop vous perturber. Le traУЇage de connexion est effectuУЉ afin que l'architecture de Netfilter puisse connaУЎtre l'УЉtat d'une connexion spУЉcifique. Les pare-feux qui implУЉmentent ceci sont habituellement appelУЉs pare-feux У УЉtat. Un pare-feu У УЉtat est gУЉnУЉralement bien plus sУЛr qu'un pare-feu sans УЉtat, puisqu'il impose une plus grande rigueur sur l'УЉcriture des livres de rУЈgles.

Dans iptables, les paquets peuvent УЊtre reliУЉs aux connexions tracУЉes dans quatre УЉtats diffУЉrents, qui sont connus sous les noms de NEW, ESTABLISHED, RELATED et INVALID. Chacun de ces УЉtats sera approfondi plus loin. Avec la correspondance --state, il est facile de contrУДler qui, ou ce qui, est autorisУЉ У dУЉmarrer de nouvelles sessions.

L'intУЉgralitУЉ du traУЇage de connexion est effectuУЉ par une structure particuliУЈre У l'intУЉrieur du noyau appelУЉe conntrack. La structure conntrack peut soit УЊtre chargУЉe comme un module, soit УЊtre interne au noyau. La plupart du temps, on a besoin de fonctions supplУЉmentaires de traУЇage de connexion autre que celles proposУЉes par dУЉfaut dans le moteur conntrack. De ce fait, des parties spУЉcifiques de conntrack prennent en charge les protocoles TCP, UDP et ICMP. Ces modules capturent des informations spУЉcifiques et uniques sur les paquets, afin de pouvoir tracer chaque flux de donnУЉes. L'information rУЉcupУЉrУЉe par conntrack lui permet de connaУЎtre l'УЉtat dans lequel se trouve chaque flux actuellement. Par exemple, un flux UDP est, en gУЉnУЉral, identifiУЉ uniquement par son adresse IP destination, son adresse IP source, son port destination et son port source .

Dans les noyaux prУЉcУЉdents, il УЉtait possible d'activer ou dУЉsactiver la dУЉfragmentation. Cependant, depuis qu'iptables et Netfilter ont УЉtУЉ incorporУЉs avec, en particulier, le traУЇage de connexion, cette option a disparu. La raison en est simple, le traУЇage de connexion ne peut pas fonctionner correctement sans dУЉfragmenter les paquets, par consУЉquent la dУЉfragmentation a УЉtУЉ intУЉgrУЉe dans conntrack, et elle est rУЉalisУЉe automatiquement. Elle ne peut donc plus УЊtre dУЉsactivУЉe, sauf en dУЉsactivant le traУЇage de connexion. En dУЉfinitive, la dУЉfragmentation a toujours cours si le traУЇage de connexion est actif.

Le traУЇage de connexion est entiУЈrement pris en charge dans la chaУЎne PREROUTING, sauf pour les paquets gУЉnУЉrУЉs en local, qui sont pris en charge dans la chaУЎne OUTPUT. Ceci signifie qu'iptable effectue tous les calculs d'УЉtat dans la chaУЎne PREROUTING. Si on envoie le premier paquet d'un flux, l'УЉtat est dУЉfini comme NEW dans la chaУЎne OUTPUT, et quand on reУЇoit un paquet de rУЉponse, l'УЉtat passe У ESTABLISHED, et ainsi de suite. Si le premier paquet n'est pas envoyУЉ par nous-mУЊme, l'УЉtat NEW est naturellement dУЉfini dans la chaУЎne PREROUTING. Ainsi, tous les changements d'УЉtat et calculs sont rУЉalisУЉs dans les chaУЎnes PREROUTING et OUTPUT de la table nat.

8-2. Les entrУЉes de conntrack▲

Examinons rapidement le contenu d'une donnУЉe d'entrУЉe de conntrack et lisons-la dans /proc/net/ip_conntrack. Ce lien contient une liste de toutes les entrУЉes actuelles de la base de donnУЉes de conntrack. Si vous avez chargУЉ le module ip_conntrack, faites un cat de /proc/net/ip_conntrack pour obtenir quelque chose comme ceciТ :

tcp 6 117 SYN_SENT src=192.168.1.6 dst=192.168.1.9 sport=32775 \

dport=22 [UNREPLIED] src=192.168.1.9 dst=192.168.1.6 sport=22 \

dport=32775 [ASSURED] use=2Cet exemple contient toute l'information gУЉrУЉe par le module conntrack pour savoir dans quel УЉtat se trouve une connexion. Tout d'abord, il y a le protocole, ici tcp. Ensuite, encore le protocole, mais codУЉ en dУЉcimal. AprУЈs cela, on voit combien de temps doit survivre cette entrУЉe de conntrack. La valeur У cet instant est de 117 secondes, elle est decrУЉmentУЉe rУЉguliУЈrement jusqu'У ce qu'on voie У nouveau du trafic pour cette connexion. Cette valeur est alors rУЉinitialisУЉe У la valeur par dУЉfaut pour l'УЉtat en question У cet instant donnУЉ. Ensuite vient l'УЉtat actuel de cette entrУЉe. Dans le cas prУЉsentУЉ ci-dessus, on visualise une connexion qui est dans l'УЉtat SYN_SENT. La valeur interne d'une connexion est lУЉgУЈrement diffУЉrente de celles utilisУЉes en externe avec iptables. La valeur SYN_SENT indique que cette connexion a seulement vu un paquet TCP SYN dans une direction. Puis, on voit l'adresse IP source, l'adresse IP destination, le port source et le port destination. ArrivУЉ У ce niveau, on voit un mot-clУЉ spУЉcifique qui signale qu'aucun trafic n'a УЉtУЉ observУЉ en retour pour cette connexion. Enfin, on voit ce qui est attendu pour les paquets en rУЉponse. Entre autres, l'adresse IP source et l'adresse IP destination (qui sont inversУЉes, puisque le paquet attendu doit УЊtre dirigУЉ dans l'autre sens). La mУЊme chose s'applique au port source et port destination de la connexion. Ces valeurs nous intУЉressent particuliУЈrement.

Les entrУЉes du traУЇage de connexion peuvent prendre un ensemble de valeurs diffУЉrentes, toutes spУЉcifiУЉes dans les en-tУЊtes de conntrack et disponibles dans les fichiers linux/include/netfilter-ipv4/ip_conntrack*.h. Ces valeurs dУЉpendent du sous-protocole IP qu'on utilise. Les protocoles TCP, UDP et ICMP correspondent У des valeurs fixУЉes et spУЉcifiУЉes dans le fichier linux/include/netfilter-ipv4/ip_conntrack.h. Ceci sera analysУЉ plus en dУЉtail lors de l'analyse de chaque protocoleТ ; cependant, ils ne seront pas employУЉs intensivement dans ce chapitre, puisqu'ils ne sont pas utilisУЉs en dehors du fonctionnement interne de conntrack. Ainsi, en fonction de l'УЉvolution de cet УЉtat, on change la valeur du temps restant avant la destruction de la connexion.

RУЉcemment, un nouveau patch est devenu disponible dans patch-o-matic, appelУЉ tcp-window-tracking. Il ajoute, entre autres, toutes les temporisations prУЉcitУЉes aux variables spУЉciales sysctl, ce qui signifie qu'elles peuvent УЊtre modifiУЉes У la volУЉe, alors que le systУЈme est toujours en fonctionnement. Par consУЉquent, il ne devient plus indispensable de recompiler le noyau У chaque changement dans les temporisations.

Tout ceci peut УЊtre modifiУЉ par le biais d'appels systУЈme spУЉcifiques, disponibles dans le rУЉpertoire /proc/sys/net/ipv4/netfilter. Vous devriez regarder en particulier les variables /proc/sys/net/ipv4/netfilter/ip_ct_*.

Quand une connexion a observУЉ du trafic dans les deux directions, l'entrУЉe de conntrack efface le fanion [UNREPLIED] , et donc le rУЉinitialise. Elle le remplace par le fanion [ASSURED], vers la fin. Il signale que cette connexion est confirmУЉe, donc elle ne sera pas supprimУЉe si on atteint le maximum de connexions tracУЉes possibles. En fait, les connexions estampillУЉes [ASSURED] ne seront pas supprimУЉes, au contraire des connexions non confirmУЉes (sans le fanion [ASSURED]). Le nombre maximum de connexions gУЉrУЉes par la table de traУЇage de connexion dУЉpend d'une variable qui peut УЊtre dУЉfinie У l'aide de la fonction ip-sysctl dans les noyaux rУЉcents. La valeur par dУЉfaut prise en charge varie fortement avec la quantitУЉ de mУЉmoire disponible. Avec 128 Mo de RAM, vous pourrez avoir 8192 entrУЉes possibles, et avec 256 Mo, ce sera 16376 entrУЉes. Vous pouvez lire et dУЉfinir vos rУЉglages У l'aide de /proc/sys/net/ipv4/ip_conntrack_max.

Un moyen diffУЉrent de faire ceci, plus efficace, est de placer la taille de la fonction de hachage pour le module ip_conntrack une fois qu'il est chargУЉ. Dans des circonstances normales ip_conntrack_max УЉgale 8 * la taille de la fonction de hachage. En d'autres termes, placer cette taille У 4096 fera que ip_conntrack_max aura 32Т 768 entrУЉes conntrack. Un exemple de ce qui pourrait УЊtreТ :

work3:/home/blueflux# modprobe ip_conntrack hashsize=4096

work3:/home/blueflux# cat /proc/sys/net/ipv4/ip_conntrack_max

32768

work3:/home/blueflux#8-3. Уtats de l'espace utilisateur▲

Comme vous l'avez vu, les paquets peuvent prendre diffУЉrents УЉtats У l'intУЉrieur du noyau, en fonction du protocole considУЉrУЉ. Cependant, У l'extУЉrieur du noyau, seuls 4 УЉtats sont disponibles, comme expliquУЉ prУЉcУЉdemment. Ces УЉtats peuvent УЊtre associУЉs У la correspondance state qui est capable de sУЉlectionner les paquets У partir de l'УЉtat actuel du traУЇage de connexion. Les УЉtats valides sont NEW, ESTABLISHED, RELATED et INVALID. Le tableau suivant dУЉcrit briУЈvement chacun d'eux.

TableauТ 7.1.Т Уtats de l'espace utilisateur

| Уtat | Explication |

| NEW | L'УЉtat NEW indique que le paquet est le premier de la connexion. Cela signifie que, pour une connexion donnУЉe, le premier paquet que le module conntrack aperУЇoit est appariУЉ. Par exemple, si on rencontre un paquet SYN et que c'est le premier paquet d'une connexion, on УЉtablit la correspondance. Cependant, le paquet peut aussi ne pas УЊtre de type SYN et considУЉrУЉ tout de mУЊme dans l'УЉtat NEW. Ceci peut s'avУЉrer problУЉmatique dans certaines situations, mais peut aussi УЊtre extrУЊmement utile quand on doit rУЉcupУЉrer les connexions perdues issues d'autres pare-feux, ou quand une connexion a dУЉpassУЉ son temps de survie, mais n'est pas rУЉellement fermУЉe. |

| ESTABLISHED | L'УЉtat ESTABLISHED rУЉsulte de l'observation d'un trafic dans les deux sens, et donc УЉtablit une correspondance avec ce type de paquet. Les connexions УЉtablies (ESTABLISHED) sont particuliУЈrement simples У comprendre. La seule condition pour entrer dans l'УЉtat ESTABLISHED est qu'un hУДte ayant envoyУЉ un paquet reУЇoive plus tard une rУЉponse de l'hУДte destinataire de ce paquet. У la rУЉception du paquet de rУЉponse, l'УЉtat NEW est transformУЉ en ESTABLISHED. Les messages d'erreur et de redirection ICMP peuvent aussi УЊtre considУЉrУЉs comme ESTABLISHED, si on a gУЉnУЉrУЉ un paquet qui en retour gУЉnУЈre le message ICMP. |

| RELATED | L'УЉtat RELATED est un des УЉtats les plus astucieux. Une connexion est considУЉrУЉe comme RELATED quand elle est liУЉe У une autre connexion dУЉjУ УЉtablie, donc dans l'УЉtat ESTABLISHED. Ainsi, pour qu'une connexion soit identifiУЉe comme RELATED, on doit tout d'abord disposer d'une autre connexion dans l'УЉtat ESTABLISHED. Cette connexion ESTABLISHED crУЉe alors une connexion extУЉrieure У la connexion principale. La nouvelle connexion crУЉУЉe est donc considУЉrУЉe comme RELATED, si le module conntrack l'identifie comme en relation avec l'autre. Les exemples suivants peuvent УЊtre considУЉrУЉs comme RELATEDТ : les connexions FTP-data sont liУЉes au port FTP control, et les connexions DCC interviennent par l'intermУЉdiaire de IRC. Ceci permet d'utiliser des rУЉponses ICMP, des transferts FTP et des DCC pour travailler convenablement У travers un pare-feu. Remarquez que la plupart des protocoles TCP et certains protocoles UDP qui reposent sur ce mУЉcanisme sont particuliУЈrement complexes. Ils envoient des informations de connexion У l'intУЉrieur des donnУЉes utiles, qui par consУЉquent nУЉcessitent des modules assistant (helper) spУЉcifiques pour УЊtre correctement interprУЉtУЉes. |

| INVALID | L'УЉtat INVALID signifie que le paquet ne peut pas УЊtre identifiУЉ ou qu'il n'a aucun УЉtat connu. Il peut y avoir plusieurs raisons У celaТ : par exemple, un systУЈme en dУЉpassement de mУЉmoire ou des messages d'erreur ICMP ne rУЉpondant У aucune connexion connue. GУЉnУЉralement, il est prУЉfУЉrable de supprimer tout ce qui se trouve dans cet УЉtat. |

| UNTRACKED | C'est l'УЉtat UNTRACKED. En bref, si un paquet est marquУЉ dans la table raw avec la cible NOTRACK, ce paquet sera vu comme UNTRACKED dans la machine d'УЉtat. Ceci indique aussi que toutes les connexions RELATED ne seront pas vues, ainsi certaines prУЉcautions doivent УЊtre prises lorsque vous utilisez cet УЉtat, car la machine d'УЉtat ne sera pas capable de voir les messages ICMP, etc. |

Ces УЉtats peuvent УЊtre utilisУЉs avec la correspondance --state pour sУЉlectionner les paquets У partir de leur УЉtat de traУЇage de connexion. C'est ce qui rend la machine d'УЉtat si puissante et efficace pour votre pare-feu. Auparavant, nous devions souvent ouvrir tous les ports supУЉrieurs У 1024 pour permettre le trafic inverse У destination de notre rУЉseau local. Avec la machine d'УЉtat У l'Хuvre, ce n'est plus nУЉcessaire, puisqu'il est possible d'ouvrir le pare-feu pour les rУЉponses sans l'ouvrir pour le reste du trafic.

8-4. Connexions TCP▲

Dans cette section et les suivantes, nous examinerons plus en dУЉtail les УЉtats et comment ils sont gУЉrУЉs pour les trois protocoles УЉlУЉmentaires TCP, UDP et ICMP. Nous verrons aussi comment les УЉtats sont gУЉrУЉs par dУЉfaut, s'ils ne peuvent УЊtre assimilУЉs У un quelconque de ces trois protocoles. Nous choisissons de dУЉmarrer avec le protocole TCP, car c'est un protocole У УЉtat en lui-mУЊme, avec nombre de caractУЉristiques intУЉressantes en rapport avec la machine d'УЉtat d'iptables.

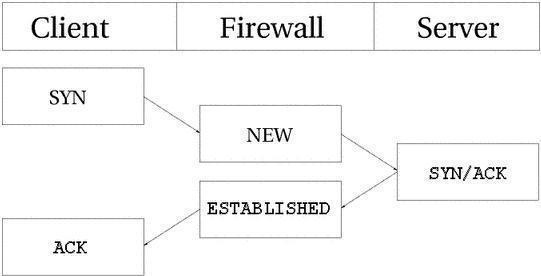

Une connexion TCP dУЉmarre toujours avec l'УЉtablissement d'une liaison en 3 phases, qui met en place et nУЉgocie la connexion qui servira pour le transfert des donnУЉes. Toute la session commence par un paquet SYN, suivi d'un paquet SYN/ACK et se termine par un paquet ACK pour accuser rУЉception de l'УЉtablissement de la session. У cet instant, la connexion est УЉtablie et prУЊte У envoyer des donnУЉes. Le problУЈme est le suivantТ : comment le traУЇage de connexion peut-il s'accrocher У cette УЉtapeТ ? En fait, trУЈs simplement.

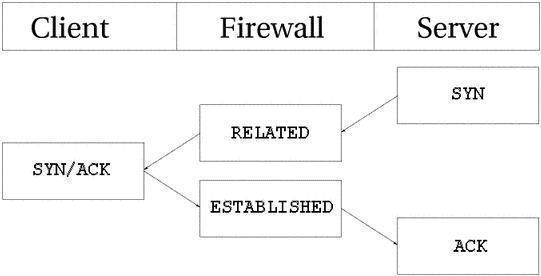

En ce qui concerne l'utilisateur, le traУЇage de connexion fonctionne de faУЇon identique pour tout type de connexion. Observez le schУЉma ci-dessous pour comprendre dans quel УЉtat se trouve le flux aux diffУЉrentes УЉtapes de la connexion. Comme vous le voyez, le code du traУЇage de connexion ne suit pas vraiment les УЉtapes de la connexion TCP du point de vue de l'utilisateur. DУЈs qu'un paquet SYN arrive, il considУЈre la connexion comme nouvelle (NEW). DУЈs qu'un paquet de rУЉponse SYN/ACK est observУЉ, il considУЈre la connexion comme УЉtablie (ESTABLISHED). Si vous rУЉflУЉchissez une seconde, vous comprendrez pourquoi. Avec cette implУЉmentation particuliУЈre, vous pouvez autoriser des paquets NEW et ESTABLISHED У quitter votre rУЉseau local, et autoriser seulement des connexions ESTABLISHED en retour, et УЇa fonctionnera sans problУЈme. A contrario, si la machine de traУЇage de connexion considУЉrait l'УЉtablissement complet de la connexion comme NEW, il serait impossible d'arrУЊter les connexions issues de l'extУЉrieur vers le rУЉseau local, puisqu'il faudrait У nouveau autoriser le retour de paquets NEW. Pour rendre les choses encore plus compliquУЉes, il existe de nombreux autres УЉtats internes qui sont utilisУЉs pour les connexions TCP У l'intУЉrieur du noyau, mais qui ne sont pas disponibles dans l'espace utilisateur. BriУЈvement, ils respectent les УЉtats standard spУЉcifiУЉs dans la RFC 793 - Transmission Control Protocol aux pages 21-23.

Comme vous pouvez le voir, c'est tout У fait simple, du point de vue de l'utilisateur. Cependant, en regardant la construction complУЈte du point de vue du noyau, c'est un peu plus compliquУЉ. Voyons un exemple. Regardons exactement comment les УЉtats de connexion changent dans la table /proc/net/ip_conntrack. Le premier УЉtat est rapportУЉ sur le reУЇu d'un premier paquet SYN dans la connexion.

tcp 6 117 SYN_SENT src=192.168.1.5 dst=192.168.1.35 sport=1031 \

dport=23 [UNREPLIED] src=192.168.1.35 dst=192.168.1.5 sport=23 \

dport=1031 use=1Comme nous l'indique l'entrУЉe ci-dessus, nous avons un УЉtat prУЉcis dans lequel un paquet SYN a УЉtУЉ envoyУЉ, (le drapeau SYN_SENT est placУЉ), et pour lequel aucune rУЉponse n'a УЉtУЉ envoyУЉe (en tУЉmoigne le drapeau [UNREPLIED]). L'УЉtat interne suivant sera joint quand nous verrons un autre paquet dans l'autre direction.

tcp 6 57 SYN_RECV src=192.168.1.5 dst=192.168.1.35 sport=1031 \

dport=23 src=192.168.1.35 dst=192.168.1.5 sport=23 dport=1031 \

use=1Maintenant nous avons reУЇu un SYN/ACK correspondant en retour. DУЈs que ce paquet a УЉtУЉ reУЇu, l'УЉtat change encore une fois, cette fois vers SYN_RECV. SYN_RECV nous indique que le SYN d'origine a УЉtУЉ dУЉlivrУЉ correctement et que le SYN/ACK en retour passe aussi У travers le pare-feu proprement. D'ailleurs, cette entrУЉe de traУЇage de connexion a observУЉ le trafic dans les deux directions et considУЈre dУЉsormais qu'il y a УЉtУЉ rУЉpondu. Ceci n'est pas explicite, mais nous assumons, comme l'УЉtait le fanion [UNREPLIED] ci-dessus. L'УЉtape finale sera atteinte lorsque nous aurons vu le ACK dans l'УЉtablissement d'une liaison У trois voies.

tcp 6 431999 ESTABLISHED src=192.168.1.5 dst=192.168.1.35 \

sport=1031 dport=23 src=192.168.1.35 dst=192.168.1.5 \

sport=23 dport=1031 [ASSURED] use=1Dans le dernier exemple, nous avons obtenu le ACK final dans l'УЉtablissement d'une liaison У trois voies et la connexion a pris l'УЉtat ESTABLISHED, pour autant que les mУЉcanismes internes de iptables soient avisУЉs. Normalement, le flux de donnУЉes sera ASSURED maintenant.

Une connexion peut aussi УЊtre dans l'УЉtat ESTABLISHED, mais pas [ASSURED]. Ceci survient lorsque nous avons une connexion captУЉe ouverte (nУЉcessite le patch tcp-window-tracking et le ip_conntrack_tcp_loose placУЉ У 1 ou plus haut). Par dУЉfaut, sans le patch tcp-window-tracking, c'est ce comportement qui s'applique, et il n'est pas modifiable.

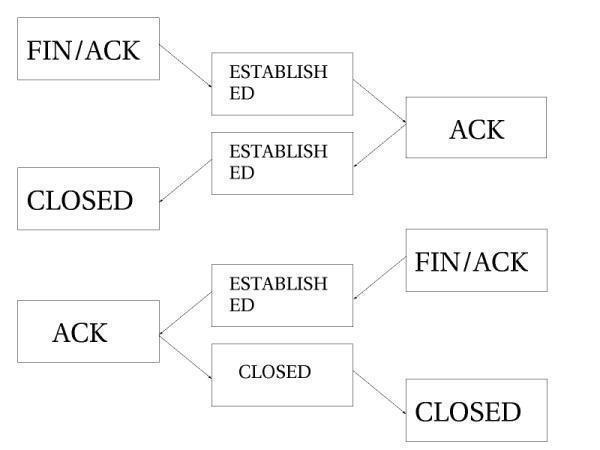

Quand une connexion TCP est close, elle est faite de cette faУЇon et prend les УЉtats suivants.

Comme vous pouvez le voir, la connexion n'est jamais rУЉellement fermУЉe jusqu'У ce que le ACK soit envoyУЉ. Notez que cette figure dУЉcrit simplement comment elle est fermУЉe dans des circonstances normales. Une connexion peut aussi, par exemple, УЊtre fermУЉe par l'envoi d'un RST (reset), si celle-ci a УЉtУЉ refusУЉe. Dans ce cas, la connexion sera fermУЉe immУЉdiatement.

Quand la connexion TCP a УЉtУЉ fermУЉe, elle entre dans l'УЉtat TIME_WAIT, qui est, par dУЉfaut, de deux minutes. Ceci est utilisУЉ pour que tous les paquets sortants puissent encore passer У travers notre table de rУЈgles, mУЊme aprУЈs que la connexion a УЉtУЉ fermУЉe. Ceci est employУЉ comme une sorte de tampon pour que les paquets qui ont УЉtУЉ immobilisУЉs dans un ou plusieurs routeurs engorgУЉs puissent encore passer le pare-feu, ou vers une autre fin de connexion.

Si la connexion est rУЉinitialisУЉe par un paquet RST, l'УЉtat est modifiУЉ en CLOSE. Ce qui indique que la connexion a, par dУЉfaut, 10 secondes avant que la connexion complУЈte soit fermУЉe dУЉfinitivement. Les paquets RST ne sont pas reconnus dans aucun sens, et couperont la connexion directement. Il existe aussi d'autres УЉtats que ceux dont nous avons parlУЉ. Voici une liste complУЈte des УЉtats qu'un flux TCP peut prendre, et leur valeur de dУЉlai d'attente.

TableauТ 7.2.Т Уtats internes

| Уtat | DУЉlai |

| NONE | 30 minutes |

| ESTABLISHED | 5 jours |

| SYN_SENT | 2 minutes |

| SYN_RECV | 60 secondes |

| FIN_WAIT | 2 minutes |

| TIME_WAIT | 2 minutes |

| CLOSE | 10 secondes |

| CLOSE_WAIT | 12 heures |

| LAST_ACK | 30 secondes |

| LISTEN | 2 minutes |

Ces valeurs ne sont pas absolues. Elles peuvent changer en fonction des versions du noyau, et УЉgalement par le systУЈme de fichiers dans les variables /proc/sys/net/ipv4/netfilter/ip_ct_tcp_*. Les valeurs par dУЉfaut seront, cependant, justes en pratique. Ces valeurs sont УЉtablies en secondes.

Notez aussi que le domaine utilisateur de la machine d'УЉtat ne doit pas voir les fanions TCP (i.e., RST, ACK et SYN sont des fanions) placУЉs dans les paquets TCP. Ce n'est gУЉnУЉralement pas recommandУЉ, car vous pourriez autoriser les paquets dans l'УЉtat NEW У traverser le pare-feu, mais quand vous spУЉcifiez le fanion NEW, vous indiquez les paquets SYN.

Ce n'est pas ce qui se produit avec l'implУЉmentation de l'УЉtatТ ; ce qui veut dire, mУЊme un paquet avec aucun bit de placУЉ ou un fanion ACK, sera comptУЉ comme NEW. Ceci peut УЊtre utilisУЉ pour faire de la redondance de pare-feu, mais c'est en gУЉnУЉral trУЈs dУЉconseillУЉ pour un rУЉseau domestique, dans lequel vous avez un seul pare-feu. Pour en savoir plus vous pouvez utiliser la commande expliquУЉe dans la section SectionТ B.2, ТЋТ Paquets NEW non-SYNТ ТЛB.2.Т Paquets NEW non-SYN de l'annexe AnnexeТ B,AnnexeТ B.Т ProblУЈmes et questions courants. Un autre moyen est d'installer l'extension tcp-window-tracking depuis patch-o-matic, et de placer /proc/sys/net/ipv4/netfilter/ip_conntrack_tcp_loose У zУЉro, le pare-feu effacera tous les paquets NEW en ayant le fanion SYN placУЉ.

8-5. Connexions UDP▲

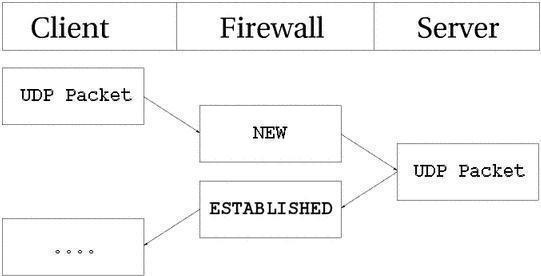

Les connexions UDP ne sont pas des connexions У part entiУЈre, mais plutУДt des connexions ТЋТ sans УЉtatТ ТЛ. Il y a plusieurs raisons pour cela, la principale parce qu'elles ne contiennent aucun УЉtablissement ou fermeture de connexionТ ; la plupart n'ont pas de liaison. En recevant deux datagrammes UDP dans un ordre spУЉcifique, on ne peut savoir dans quel ordre ils ont УЉtУЉ envoyУЉs. Cependant, il est toujours possible de placer des УЉtats sur les connexions dans le noyau. Voyons comment une connexion peut УЊtre tracУЉe et У quoi elle ressemblerait dans le conntrack.

Comme on peut le voir, la connexion circule presque exactement de la mУЊme faУЇon qu'une connexion TCP. Ceci, du point de vue de l'utilisateur. En interne, l'information conntrack est un peu diffУЉrente, mais intrinsУЈquement les dУЉtails sont les mУЊmes. PremiУЈrement, regardons les entrУЉes aprУЈs que le paquet UDP initial a УЉtУЉ envoyУЉ.

udp 17 20 src=192.168.1.2 dst=192.168.1.5 sport=137 dport=1025 \

[UNREPLIED] src=192.168.1.5 dst=192.168.1.2 sport=1025 \

dport=137 use=1Comme vous pouvez le voir entre la premiУЈre et la deuxiУЈme valeur, c'est un paquet UDP. Le premier est le nom du protocole, le second le numУЉro du protocole. C'est identique pour une connexion TCP. La troisiУЈme valeur indique combien de secondes cet УЉtat s'est maintenu. AprУЈs cela, nous avons les valeurs du paquet que nous avons vu et les probabilitУЉs que les paquets sur cette connexion nous joignent depuis l'expУЉditeur. Ce sont la source, la destination, le port source et le port destination. У ce point le fanion [UNREPLIED] nous indique qu'il n'y a pas eu de rУЉponse au paquet. Enfin, nous avons une courte liste de probabilitУЉs de retour de paquets. Notez que les derniУЈres entrУЉes sont en ordre inverse des premiУЈres valeurs. Le dУЉlai d'attente est de 30 secondes dans ce cas, par dУЉfaut.

udp 17 170 src=192.168.1.2 dst=192.168.1.5 sport=137 \

dport=1025 src=192.168.1.5 dst=192.168.1.2 sport=1025 \

dport=137 [ASSURED] use=1У ce point le serveur a vu une rУЉponse au premier paquet envoyУЉ et la connexion est maintenant considУЉrУЉe comme ESTABLISHED. Ce n'est pas indiquУЉ dans le traУЇage de connexion comme vous pouvez le voir. La principale diffУЉrence est que le fanion [UNREPLIED] est maintenant fourni. D'ailleurs, le temps d'attente par dУЉfaut a changУЉ pour passer У 180 secondes - mais dans cet exemple il a УЉtУЉ dУЉcrУЉmentУЉ pour passer У 170 secondes - avec un dУЉlai de 10 secondes, il sera de 160 secondes. Une chose qui a УЉtУЉ oubliУЉe et qui peut changer lУЉgУЈrement est le fanion [ASSURED] dУЉcrit ci-dessus. Pour placer le fanion [ASSURED] sur un traУЇage de connexion, il doit y avoir un paquet en rУЉponse au paquet NEW.

udp 17 175 src=192.168.1.5 dst=195.22.79.2 sport=1025 \

dport=53 src=195.22.79.2 dst=192.168.1.5 sport=53 \

dport=1025 [ASSURED] use=1Ici, la connexion est assurУЉe. La connexion a exactement le mУЊme aspect que dans l'exemple prУЉcУЉdent. Si cette connexion n'est pas utilisУЉe dans les 180 secondes, elle est hors dУЉlai. 180 secondes est comparativement une valeur basse, mais qui devrait УЊtre suffisante dans la plupart des cas. Cette valeur est rУЉinitialisУЉe complУЈtement pour chaque paquet qui correspond У la mУЊme entrУЉe et passe У travers le pare-feu, comme pour tous les УЉtats internes.

8-6. Connexions ICMP▲

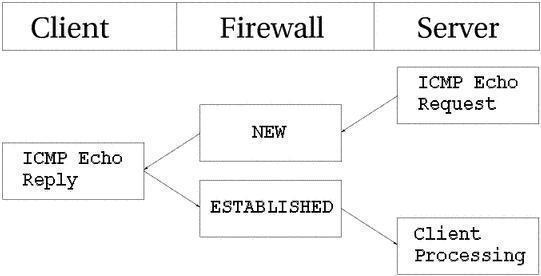

Les paquets ICMP sont loin d'УЊtre un flux vУЉritable, car ils sont seulement utilisУЉs pour le contrУДle et n'УЉtablissent jamais aucun type de connexion. Il existe quatre types ICMP qui gУЉnУЉreront cependant des paquets en retour, et qui possУЈdent deux УЉtats diffУЉrents. Ces messages ICMP peuvent prendre les УЉtats NEW et ESTABLISHED. Les types ICMP dont nous parlons sont les requУЊtes et rУЉponses Echo, les requУЊtes et rУЉponses Timestamp, les requУЊtes et rУЉponses Information, et enfin les requУЊtes et rУЉponses de Masque d'Adresse. En dehors de УЇa, les requУЊtes d'horodatage et d'information sont obsolУЈtes et seront probablement supprimУЉes. Cependant, les messages Echo sont utilisУЉs dans plusieurs cas comme le ping sur des hУДtes. Les requУЊtes de masque d'adresse ne sont pas utilisУЉes souvent, mais peuvent УЊtre utiles quelques fois. Pour en avoir une idУЉe, voyons l'image suivante.

Comme vous pouvez le voir dans l'image ci-dessus, l'hУДte envoie une requУЊte УЉcho vers la cible, laquelle est considУЉrУЉe comme NEW par le pare-feu. La cible rУЉpond alors avec un УЉcho que le pare-feu considУЈre dans l'УЉtat ESTABLISHED. Quand la premiУЈre requУЊte УЉcho a УЉtУЉ vue, les entrУЉes УЉtat suivantes se dirigent vers le ip_conntrack.

icmp 1 25 src=192.168.1.6 dst=192.168.1.10 type=8 code=0 \

xml:id=33029 [UNREPLIED] src=192.168.1.10 dst=192.168.1.6 \

type=0 code=0 xml:id=33029 use=1Ces entrУЉes semblent un peu diffУЉrentes des УЉtats standard pour TCP et UDP. Le protocole est prУЉsent, et la temporisation, de mУЊme que les adresses source et destination. Le problУЈme survient aprУЈs. Nous avons maintenant trois nouveaux champs appelУЉs type, code et id. Il n'y a rien de spУЉcial, le champ type contient le type ICMP et le champ code contient le code ICMP. Toutes les variables sont prУЉsentУЉes dans l'annexe AnnexeТ C,AnnexeТ C.Т Types ICMP. Le dernier champ id, contient l'ID ICMP. Chaque paquet ICMP obtient une ID quand il est envoyУЉ, et lorsque le destinataire reУЇoit le message ICMP, il place la mУЊme ID dans le nouveau message ICMP, que l'expУЉditeur reconnaУЎtra dans la rУЉponse et il pourra alors se connecter avec la requУЊte ICMP correcte.

Dans le champ suivant, nous avons reconnu le fanion [UNREPLIED]. Ce fanion nous indique que nous observons une entrУЉe de traУЇage de connexion, dont le trafic est dans une direction. Enfin, nous voyons la probabilitУЉ de rУЉponse У un paquet ICMP, qui est l'inversion des adresses IP source et destination. Comme pour le type et le code, ils ont УЉtУЉ modifiУЉs en valeurs correctes pour le paquet de retour, ainsi une requУЊte УЉcho est changУЉe en rУЉponse УЉcho et ainsi de suite. L'ID ICMP est prУЉservУЉe depuis le paquet requУЊte.

Le paquet rУЉponse est considУЉrУЉ comme ESTABLISHED, ainsi que nous l'avons dУЉjУ expliquУЉ. Cependant, nous pouvons savoir avec certitude qu'aprУЈs la rУЉponse ICMP, il n'y aura plus de trafic rУЉgulier dans la mУЊme connexion. Pour cette raison, l'entrУЉe de traУЇage de connexion est dУЉtruite une fois que la rУЉponse a traversУЉ la structure de Netfilter.

Dans chacun des cas ci-dessus, la requУЊte est considУЉrУЉe comme NEW, tandis que la rУЉponse est considУЉrУЉe comme ESTABLISHED. Voyons cela de plus prУЈs. Quand le pare-feu voit un paquet requУЊte, il le considУЈre comme NEW. Quand l'hУДte envoie un paquet en rУЉponse У la requУЊte, il est considУЉrУЉ comme ESTABLISHED.

Notez que cela indique que le paquet rУЉponse doit apparier le critУЈre donnУЉ par l'entrУЉe de traУЇage de connexion pour УЊtre considУЉrУЉ comme УЉtabli, de la mУЊme faУЇon que tous les autres types de trafic.

Les requУЊtes ICMP ont un dУЉlai par dУЉfaut de 30 secondes, que vous pouvez modifier dans l'entrУЉe /proc/sys/net/ipv4/netfilter/ip_ct_icmp_timeout. C'est, en gУЉnУЉral, une bonne valeur de temps d'attente, car elle permet de capturer la plupart des paquets en transit.

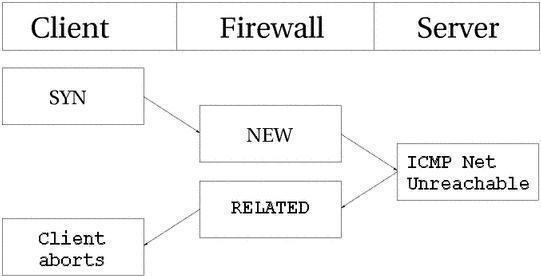

Une autre partie trУЈs importante de ICMP est le fait qu'il est utilisУЉ pour indiquer aux hУДtes les УЉvУЉnements au niveau des connexions spУЉcifiques UDP et TCP ou des tentatives de connexion. Pour cette raison, les rУЉponses ICMP seront trУЈs souvent reconnues comme RELATED. Un exemple simple est le ICMP Host unreachable ou ICMP Network unreachable. Ceci est toujours gУЉnУЉrУЉ en retour vers notre hУДte s'il tente une connexion vers quelque autre hУДte, mais que le rУЉseau ou l'hУДte en question ne soit pas connectУЉ, ainsi le dernier routeur essayant de joindre le site rУЉpondra par un message ICMP nous l'indiquant. Dans ce cas, la rУЉponse ICMP est considУЉrУЉe comme un paquet RELATED. L'image suivante explique ceci.

Dans l'exemple ci-dessus, nous envoyons un paquet SYN vers une adresse spУЉcifique. Ceci est considУЉrУЉ comme une connexion NEW par le pare-feu. Cependant, le rУЉseau que le paquet essaie de joindre est injoignable, donc un routeur va nous renvoyer une erreur ICMP indiquant que le rУЉseau est injoignable. Le code de traУЇage de connexion peut reconnaУЎtre ce paquet comme RELATED, ainsi la rУЉponse ICMP est correctement envoyУЉe au client. En attendant, le pare-feu a dУЉtruit l'entrУЉe de traУЇage de connexion depuis qu'il a eu connaissance du message d'erreur.

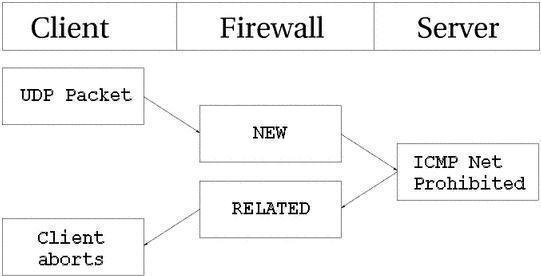

Le mУЊme comportement que ci-dessus est observУЉ pour les connexions UDP avec les problУЈmes identiques que prУЉcУЉdemment. Tous les messages ICMP envoyУЉs en rУЉponse aux connexions UDP sont considУЉrУЉs comme RELATED. Voyons l'image suivante.

Un paquet UDP est envoyУЉ У un hУДte. Cette connexion UDP est considУЉrУЉe comme NEW. Cependant, le rУЉseau est interdit d'accУЈs administrativement par un pare-feu quelconque ou un routeur. Donc, notre pare-feu reУЇoit un ТЋТ ICMP Network ProhibitedТ ТЛ en retour. Le pare-feu sait que ce message d'erreur ICMP est en relation avec la connexion UDP dУЉjУ ouverte et envoie un paquet RELATED au client. У ce niveau, le pare-feu supprime les entrУЉes de traУЇage de connexion, et le client reУЇoit le message ICMP.

8-7. Connexions par dУЉfaut▲

Dans certains cas, la machine conntrack ne sait pas comment traiter un protocole spУЉcifique. Ceci se produit lorsqu'elle ne connaУЎt pas le protocole en particulier, ou ne sait pas comment il fonctionne. Dans ces cas-lУ , elle utilise un comportement par dУЉfaut. Ce comportement est utilisУЉ sur, par exemple, NETBLT, MUX et EGP. Ce comportement ressemble au traУЇage de connexion UDP. Le premier paquet est considУЉrУЉ comme NEW, et le trafic en rУЉponse comme ESTABLISHED.

Quand ce comportement par dУЉfaut est utilisУЉ, tous les paquets ont la mУЊme valeur de dУЉlai par dУЉfaut. Ceci peut УЊtre paramУЉtrУЉ via la variable /proc/sys/net/ipv4/netfilter/ip_ct_generic_timeout. La valeur par dУЉfaut est ici de 600 secondes, soit 10 minutes. En fonction du trafic, ceci peut avoir besoin d'УЊtre modifiУЉ. SpУЉcialement si vous renvoyez le trafic par satellite, ce qui peut prendre du temps.

8-8. Connexions non tracУЉes et la table raw▲

UNTRACKED est un terme plutУДt spУЉcial quand il est employУЉ dans le traУЇage de connexion avec Linux. De faУЇon simple, il est utilisУЉ pour sУЉlectionner les paquets qui ont УЉtУЉ marquУЉs dans la table raw pour ne pas УЊtre tracУЉs.

La table raw a УЉtУЉ crУЉУЉe spУЉcialement pour cette raison. Dans cette table vous placez une marque NOTRACK sur les paquets que vous ne voulez pas tracer dans Netfilter.

Notez que je parle de paquets, pas de connexion, car la marque est placУЉe actuellement pour chaque paquet entrant.

Comme nous l'avons dУЉjУ indiquУЉ, conntrack et la machine d'УЉtat sont plutУДt gourmands en ressources. Pour cette raison, ce peut УЊtre une bonne idУЉe de parfois dУЉsactiver le traУЇage de connexion et la machine d'УЉtat.

Un exemple, vous avez un routeur supportant beaucoup de trafic et vous voulez tracer les flux entrants et sortants, mais pas le trafic routУЉ. Vous pouvez alors placer la marque NOTRACK sur tous les paquets non destinУЉs au pare-feu lui-mУЊme en ACCEPTant tous les paquets У destination de votre hУДte dans la table raw, et ensuite placer NOTRACK pour tout le trafic restant. Ce qui vous permet d'avoir une vУЉrification complУЈte du trafic entrant pour le routeur lui-mУЊme, mais en mУЊme temps sauvegarder de la ressource machine en ne traУЇant pas la totalitУЉ du trafic.

Un autre exemple, NOTRACK peut УЊtre utilisУЉ lorsque vous avez un serveur web gУЉnУЉrant beaucoup de trafic et que vous dУЉsirez le tracer complУЈtement, mais vous ne voulez pas perdre de la puissance processeur. Vous pouvez alors placer une rУЈgle qui dУЉsactive le traУЇage sur le port 80 sur toutes les adresses IP locales, ou celles actuellement utilisУЉes pour le trafic web. Vous pouvez ensuite sans problУЈme tracer tous les autres services, sauf pour le trafic web.

Il existe cependant certains problУЈmes avec NOTRACK que vous devez prendre en considУЉration. Si une connexion complУЈte est placУЉe avec NOTRACK, vous ne pourrez pas tracer chaque connexion particuliУЈre, conntrack et nat ne fonctionnent pas pour les connexions non tracУЉes, ni avec les erreurs relatives У ICMP. En d'autres termes, vous devrez les ouvrir manuellement. Quand il s'agit de protocoles complexes comme FTP et SCTP, ce peut УЊtre assez difficile У gУЉrer.

8-9. Protocoles complexes et traУЇage de connexion▲

Certains protocoles sont plus complexes que d'autres. Ce qui fait que, lorsqu'ils interfУЈrent avec du traУЇage de connexion, ils peuvent УЊtre plus difficiles У tracer correctement. De bons exemples en sont les protocoles ICQ, IRC et FTP. Chacun des ces protocoles transporte l'information dans les donnУЉes utiles des paquets, et donc nУЉcessitent un traУЇage de connexion spУЉcial pour bien fonctionner.

Voici une liste des protocoles complexes supportУЉs par le noyau Linux, et la version du noyau dans laquelle il a УЉtУЉ implУЉmentУЉ.

TableauТ 7.3.Т Support des protocoles complexes

| Nom du protocole | Version du noyau |

| FTP | 2.3 |

| IRC | 2.3 |

| TFTP | 2.5 |

| Amanda | 2.5 |

- FTP

- IRC

- TFTP

Prenons le protocole FTP comme premier exemple. Ce protocole ouvre en premier une seule connexion appelУЉe contrУДle de session FTP. Quand nous lanУЇons des commandes dans cette session, d'autres ports sont ouverts pour transporter le reste des donnУЉes relatives У ces commandes spУЉcifiques. Ces connexions peuvent УЊtre rУЉalisУЉes de deux maniУЈres, de faУЇon active ou passive. Quand une connexion est en mode actif, le client FTP envoie au serveur un port et une adresse IP pour se connecter. AprУЈs cela, le client FTP ouvre le port et le serveur le connecte depuis un domaine de ports non privilУЉgiУЉs (>1024) et envoie les donnУЉes sur celui-ci.

Le problУЈme est que le pare-feu ne connaУЎt pas ces connexions, car elles ont УЉtУЉ nУЉgociУЉes dans les donnУЉes utiles du protocole. У cause de УЇa, le pare-feu sera incapable de savoir s'il doit laisser le serveur connectУЉ au client sur ces ports spУЉcifiques.

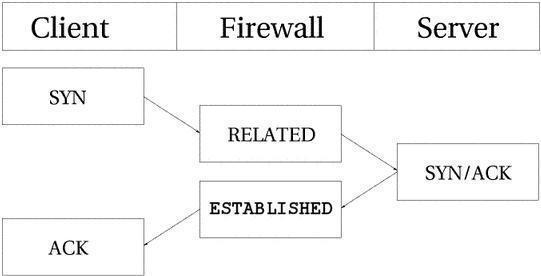

La solution est d'ajouter une aide spУЉciale au module de traУЇage de connexion qui scannera les donnУЉes dans le contrУДle de connexion У la recherche d'information et de syntaxes spУЉcifiques. Quand il fonctionne avec l'information correcte, il indique cette information spУЉcifique comme RELATED et le serveur sera capable de tracer la connexion. Voyons l'image suivante pour comprendre les УЉtats quand le serveur FTP a envoyУЉ le retour de connexion au client.

Le FTP passif fonctionne de la faУЇon inverse. Le client FTP indique au serveur qu'il dУЉsire certaines donnУЉes spУЉcifiques, le serveur lui rУЉpond avec l'adresse IP У connecter et le port. Le client pourra, au reУЇu de ces donnУЉes, se connecter У ce port depuis son propre port 20 (port FTP), et obtenir les donnУЉes en question. Si vous avez un serveur FTP derriУЈre votre pare-feu, vous aurez besoin de ce module en supplУЉment de vos modules standard iptables pour permettre aux clients sur l'Internet de se connecter au serveur FTP correctement. C'est la mУЊme chose si vous УЊtes trУЈs restrictif pour vos utilisateurs, et les laissez se connecter seulement aux serveurs HTTP et FTP sur l'Internet, et que vous bloquez tous les autres ports. Regardons l'image suivante У propos du FTP passif.

Certains assistants conntrack sont dУЉjУ disponibles dans le noyau lui-mУЊme. Plus spУЉcifiquement, les protocoles FTP et IRC possУЈdent des assistants. Si vous ne trouvez pas les assistants conntrack dont vous avez besoin dans le noyau, vous devriez regarder l'arborescence patch-o-matic dans le domaine utilisateur iptables. L'arborescence patch-o-matic peut contenir davantage d'assistants conntrack, comme ceux des protocoles ntalk ou H.323. S'ils ne sont pas disponibles dans l'arborescence patch-o-matic, vous avez plusieurs options. Soit vous cherchez dans le source CVS d'iptables, s'il a УЉtУЉ rУЉcemment modifiУЉ, soit vous contactez la liste de diffusion Netfilter-develAnnexeТ E.Т Autres ressources et liens et demandez leurs disponibilitУЉs. Sinon, et s'il n'y a pas de projet en vue, lisez le Rusty Russell's Unreliable Netfilter Hacking HOW-TO dont le lien est dans AnnexeТ E,AnnexeТ E.Т Autres ressources et liens.

Les assistants conntrack peuvent УЊtre soit compilУЉs statiquement dans le noyau, soit en modules. S'ils sont compilУЉs en modules, vous pouvez les charger avec les commandes suivantesТ :

modprobe ip_conntrack_ftp

modprobe ip_conntrack_irc

modprobe ip_conntrack_tftp

modprobe ip_conntrack_amandaNotez que le traУЇage de connexion n'a rien У voir avec le NAT, et donc vous pouvez avoir besoin de davantage de modules si vous NATez les connexions. Par exemple, si vous voulez NATer et tracer les connexions FTP, vous aurez besoin du module NAT. Tous les assistants NAT dУЉbutent avec ip_nat_ et suivantsТ ; exemple, l'assistant FTP NAT sera nommУЉ ip_nat_ftp et le module IRC nommУЉ ip_nat_irc. Les assistants conntrack suivent la mУЊme convention, et donc l'assistant IRC conntrack s'appellera ip_conntrack_irc, alors que l'assistant FTP conntrack sera nommУЉ ip_conntrack_ftp. Comme dans la sortie d'УЉcran ci-dessus.

8-10. Chapitre suivant▲

Dans le prochain chapitre nous verrons comment sauvegarder et restaurer les tables de rУЈgles en utilisant les programmes iptables-save et iptables-restore distribuУЉs avec les applications iptables.